ИБ-рисков использования ИИ становится все больше

Спикеры и участники секции «Информационная безопасность» очередного CNews FORUM Кейсы, состоявшегося 24 июня 2025 года в Москве, обсудили актуальный спектр ИБ-угроз, а также новые риски, привносимые развитием искусственного интеллекта. Информационная безопасность — это не роскошь, а необходимость, уверены участники конференции.

Человеческий капитал в эпоху VUCA-мира

Анатолий Чекмарев, заместитель генерального директора компании «Управление Капиталом», выступивший в роли модератора, задал тон дискуссии и представил свой доклад «Цифровые продукты и управление рисками». Его ценность для специалистов в области ИБ обусловлена использованием риск-ориентированного подхода к оценке уровня ИБ, прежде всего, в финансовой сфере, где цифровые продукты (ЦП) массово используются.

Согласно концепции «Time/Team — digital product management» (TT-DPM), применимой в условиях быстроизменяющегося мира (VUCA & BANY), в рамках совместной инициативы консалтинговой фирмы Deloitte и платформы кибербезопасности UpGuard (Deloitte UpGuard) в условиях дефицита кадра все большую роль приобретает «цифровая этика и культура».

Спикер утверждает, что это обстоятельство привело к добавлению к оценке уровня зрелости системы управления рисками и цифровой безопасности помимо классических компонентов, например, формальных требований к количественному анализу рисков, новых элементов Team-менеджмента. В их числе: переход от стаффинга к управлению командами, включая отход от унификации в пользу учёта персональных характеристик, а также формирование культуры сотрудничества и снижения уровня конфликтов с целью их разрешения в стиле взаимного выигрыша и компромисса.

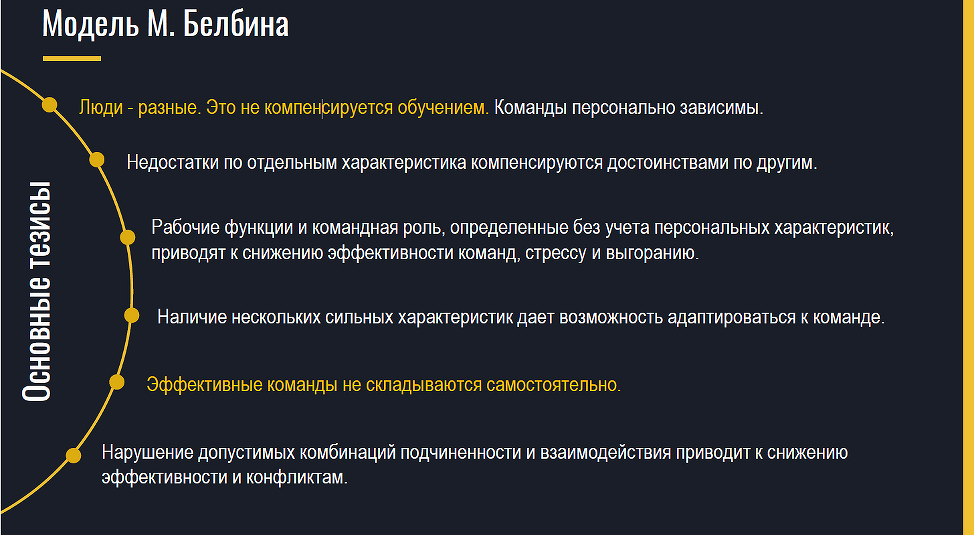

В качестве фреймворка по выстраиванию необходимых процессов при управлении командами Анатолий Чекмарев предлагает использовать модель «Team Roles at Work» М. Белбина важнейшими постулатами которой, по мнению эксперта, являются два утверждения. Во-первых, «люди — разные. Это не компенсируется обучением. Команды персонально зависимы». И, во-вторых, «эффективные команды не складываются самостоятельно».

МодельTeam Roles at Work

Учет сказанного позволяет более качественно подходить созданию контрмер при выстраивании сбалансированного риск-менеджмента с учетом скорости и экономической эффективности деятельности команд разработки.

Куда все движется с точки зрения ИБ

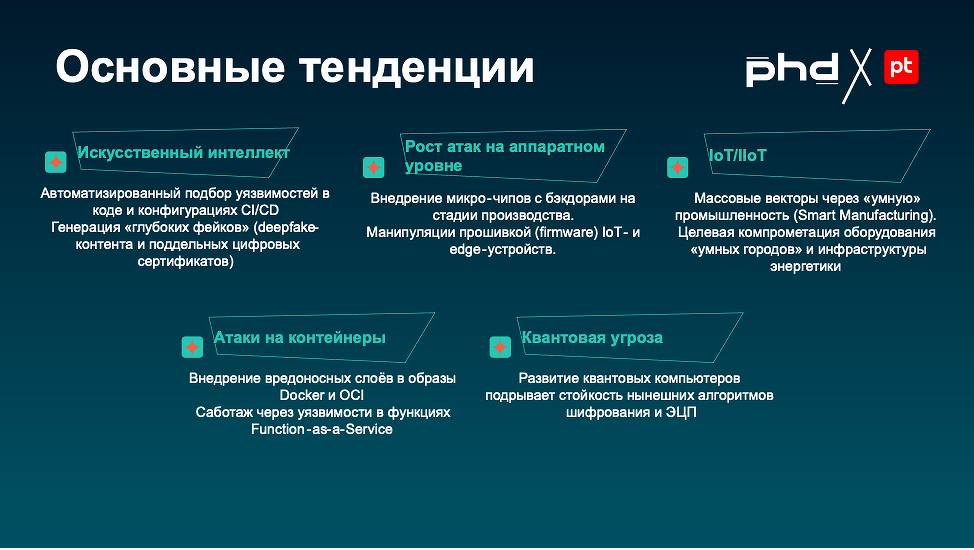

Владимир Клявин, коммерческий директор компании Positive Technologies, в самом начале своего доклада «ИБ — Вызов 2030» согласился с посылом модератора о том, что управление рисками с точки зрения ИБ становится важнейшим элементом работы CISO. Но важны и знание, и понимание причин той динамики изменений в мире кибербеза, которые фиксируются отраслевыми аналитиками.

«Обсуждение будущих трендов невозможно без понимания происходящего сейчас. А прямо сейчас происходит значительный рост случаев применения злоумышленниками вредоносного ПО (ВПО) и социальной инженерии по сравнению с 2022 годом. Это делает статистику по России очень непохожей на мировую», — заявил Владимир Клявин.

Если рассмотреть подробнее сектор ВПО, то его структура заметно изменилась: с сегмента «ПО для удаленного управления» (доля в 56% в 2022 году и 30% в 2024 году) приоритет хакеров сдвинулся в сторону «шпионского ПО» (10% и 49%, соответственно). При этом в 2024 году «шпионское ПО» в мире занимало долю в 18%, а «ПО для удаленного управления» — 39%. Это, по словам эксперта, говорит о «замещении грубых и агрессивных методов атак на более тонкие и незаметные, а на ближайшее будущее прогнозируется смещение функционала «шпионского ПО» в сторону киберразведки вместо чистой монетизации».

Куда же движется мир хакеров? У них происходит смена бизнес-модели, когда атакующие сами писали для себя ПО, на модель, получившее название «малваре как сервис» (MaaS). Теперь хакеры-организаторы дают новичкам вычислительную мощность и новые векторы атак: автономный анализ данных жертвы, скрытая передача данных через edge-узлы, а также атаки на «умные» фабрики. А вот «хакеры-не-технари» арендуют модули слежки и таргетирую интересные им ниши.

Куда движется мир хакеров

Вывод из сказанного: антивирус становится практически бесполезным, когда ВПО с минимальным временем между релизами пишут на заказ профессионалы с помощью ИИ. Помочь могут только комплексная ИБ-система и выполнение пула рекомендаций ИБ-экспертов, о котором подробно рассказал представитель Positive Technologies.

Не бежать за всем на свете

ИИ помогает не только хакерам. Он является и эффективным способом борьбы с ними в умелых руках служб ИБ. О некоторых деталях этой борьбы рамках презентации «Сколько агентов ИБ нужно для счастья?» рассказал Руслан Талипов, руководитель центра ИБ МТС Банка.

На сегодня наиболее известные ИБ-агенты помогают при эксплуатации антивирусов, систем предотвращения утечек приватной информации (DLP), а также EDR. При этом ограничивающими применение фактами являются сложность настройки систем и порой избыточное количество событий в системе. Все это заставляет искать баланс между безопасностью и производительностью с учетом возможности упрощение работы с агентами с учетом специфики Linux и Windows.

«В качестве оценки качества работы ИБ-агентов мы используем метрики покрытия, которые дают информацию о реальном количестве узлов, которые агенты мониторят. При этом появляется возможность гибкой настройки на максимально количестве устройств. Крайне важно наличие модели зрелости ИБ (Maturity model), что позволяет “не бежать за всем на свете”, а сконцентрироваться на главном», — поделился опытом Руслан Талипов.

Отечественное решение на стыке ИТ и ИБ

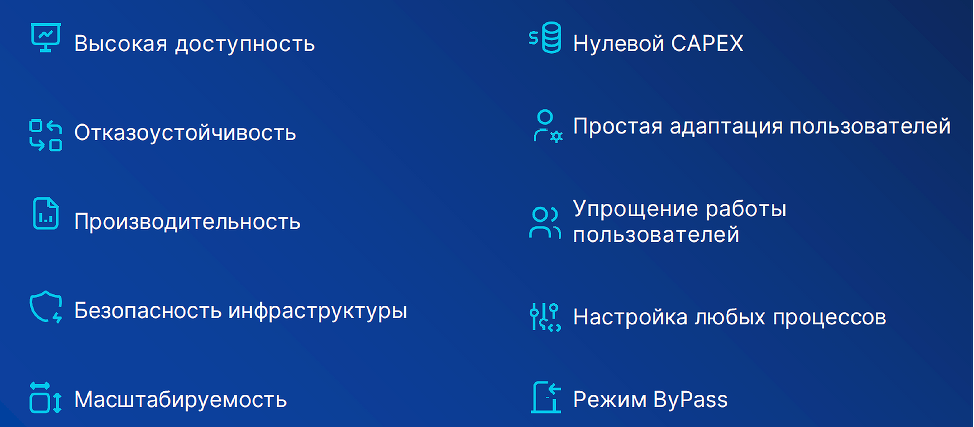

Виктор Чащин, операционный директор компании «Мультифактор», представил доклад по крайне злободневной теме: «Объединяй и властвуй: централизация управления пользователями с помощью службы каталогов MultiDirectory и системы двухфакторной аутентификации Multifactor».

Как показала сессия вопросов и ответов после выступления спикера, этот класс смежных между ИБ- и ИТ-решений в условиях импортозамещения Microsoft Active Directory (AD) требует к себе пристального внимания в силу своей критичности для функционирования всей ИТ-инфраструктуры бизнеса.

Спикером были презентованы российская служба каталогов Multidirectory с открытым исходным кодом и бесплатной Community-версией, а также флагманский продукт компании — система многофакторной аутентификации и контроля доступа для всех видов удалённого подключения Multifactor. Кроме того, был представлен готовый инструмент для отправки push-сообщений на любые устройства и ОС Multipushed. Сам Multidirectory при этом не является клоном AD, а собственный самописным инструментом без использования open source.

Преимущества решения Multifactor

Виктор Чащин рассказал о преимуществах связки продуктов: «Multidirectory является on-premise сервисом, запускаемым в собственной ИТ-инфраструктуре пользователя. А Multifactor, интегрированный с ним, является гибридным cloud — on-premise решением. Таким образом распределяется ответственность в случае взлома инфраструктуры, ведь в облаке всегда останутся логи доступа и действий пользователей. Это позволит провести полноценное расследование подобных инцидентов».

Еще одно преимущество заключается в том, что еще на этапе проектирования и разработки решений в них была заложена простота использования. На практике это проявляется в отсутствии объемных манулов для пользователей, что компенсируется интерактивным режимом работы и подсказками системы как настроить, например, второй фактор аутентификации.

Не усложняйте простое, а упрощайте сложное

Как оптимизировать затраты на ИБ с учетом оптимального соотношения цена/качество? Ответ на этот вопрос стал заглавием презентации Артёма Куличкина, и.о. директора по информационной безопасности дочерних компаний компании «Согаз».

Спикер не стал делать из своих рекомендаций тайну, поскольку все они взяты из собственного богатого практического опыта: «Информационная безопасность — это не роскошь, а необходимость. Данный доклад предложит практические шаги по обеспечению безопасности вашей компании, не ущемляя пользователя».

В основе этих практик лежит простая формула: «аудит плюс постоянные доработки». Первым пунктом аудита спикер назвал проверку Active Directory на предмет соответствия учетных записей пользователей реальному штатному расписанию, а также исполнения парольной политики.

Перечень элементов аудита при анализе ИТ-инфраструктуры

Дальнейшим пунктом аудита является анализ инфраструктуры и ее доработка, заключающаяся в аудите всех хостов и портов в сети, а также всего того, что «торчит» в интернет. Необходимо проверить, какое именно ПО установлено на хостах и проверить его актуальность. После этого необходимо настроить мониторинг инфраструктуры и поиск аномального поведения его элементов.

По большому счету, спикер привел уже известные практики из мира ИБ, однако он сделал акцент на фразе: «Не усложняйте простое, а упрощайте сложное!». Очевидно, имелось ввиду то, что для выполнения всех перечисленных элементов аудита можно найти opensource инструменты, которые без ущерба для качества работ практически бесплатны. А для работы с самым уязвимым звеном, людьми, требуется как, минимум, ознакомить их с правилами поведения, а как максимум, использовать штрафы за их неисполнение.

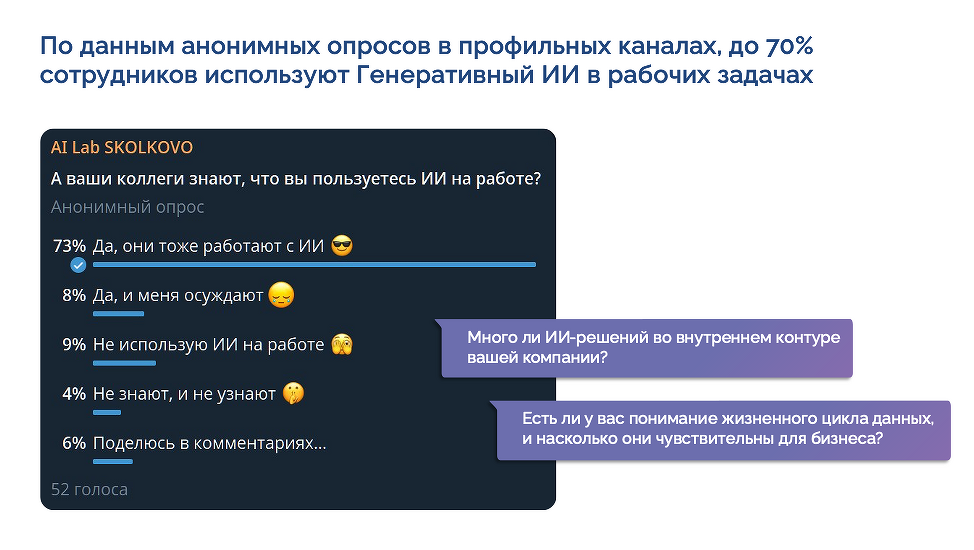

Как «уговорить» чат-бота?

«По данным анонимных опросов в профильных каналах, до 70% сотрудников используют генеративный ИИ в рабочих задачах», — такие данные привел в своей презентации «ИБ в эпоху ИИ: что нас ждет и актуальные вызовы» Джимшер Челидзе, бизнес-партнер по организационному и цифровому развитию компании «Центр Горизонтального Бурения». При этом до 70% кибератак на компании — целевые, а люди — один из объектов этих атак.

Нелегитимное использование ИИ в бизнесе

Спикер утверждает: «В цифровизации и ИТ в целом осталось не более 20%-ной доли, принадлежащих технологиям. Остальные 80% — это работа с людьми, которые к тому же являются самым слабым звеном в обеспечении кибербезопасности в компаниях».

На практике это выражается в кражах конфиденциальной информации как о сотрудниках, либо клиентах того или иного бизнеса, как правило, с целью использования их в социальной инженерии.

Как следствие, использование генеративного ИИ в бизнес-процессах, где это не предусмотрено ИБ-регламентами, чревато утечками персональных данных и коммерческой тайны, поскольку ИИ стал мощным орудием в руках злоумышленников. Это стало возможным из-за, например, манипулирования людьми с помощью специально сформированных входных данных для обхода фильтров или выполнения непредусмотренных действий. Причем, это работает и как для сбора персональных данных, так и для выявления уязвимостей внутри компании, например, для изменения параметров моделей для чат-ботов.

Примером последнего является недавний громкий кейс, когда некто Крис Бакке из Калифорнии смог «уговорить» чат-бота на базе ChatGPT одного из дилерских центров GM в Калифорнии продать ему новый внедорожник Chevy Tahoe 2024 всего за 1 доллар, при том, что цена автомобиля начинается от 60 тыс. долларов.

Рисков использования ИИ становится все больше. А вот для их минимизации Джимшер Челидзе предложил следующее: «Во-первых, ИИ-агенты способны не просто вывести некорректную информацию, но их можно и спровоцировать или использовать для реализации недопустимых событий. Поэтому необходимо быть осторожнее с ИИ-агентами. А, во-вторых, по возможности необходимо обеспечить формализованный ввод и вывод данных с использованием чек-листов, готовых описаний и т.д.».

Энергетиков под защиту

Почему ИБ критична для бизнеса в сфере энергетики? Развернутый ответ на этот вопрос в докладе «Обеспечение ИБ в энергосбытовых компаниях» дал Андрей Васьковский, начальник департамента ИБ компании «Русэнергосбыт».

Энергосбытовая деятельность — часть критической инфраструктуры государства, подверженная таким рискам, как кибератаки на системы учёта энергии, утечки персональных данных клиентов, остановка работы биллинговых систем и т.д. В списке последствий инцидентов могут быть финансовые потери, репутационные риски, сбои в энергоснабжении и т.д. Именно поэтому Русэнергосбыт» подпадает под действие Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры.

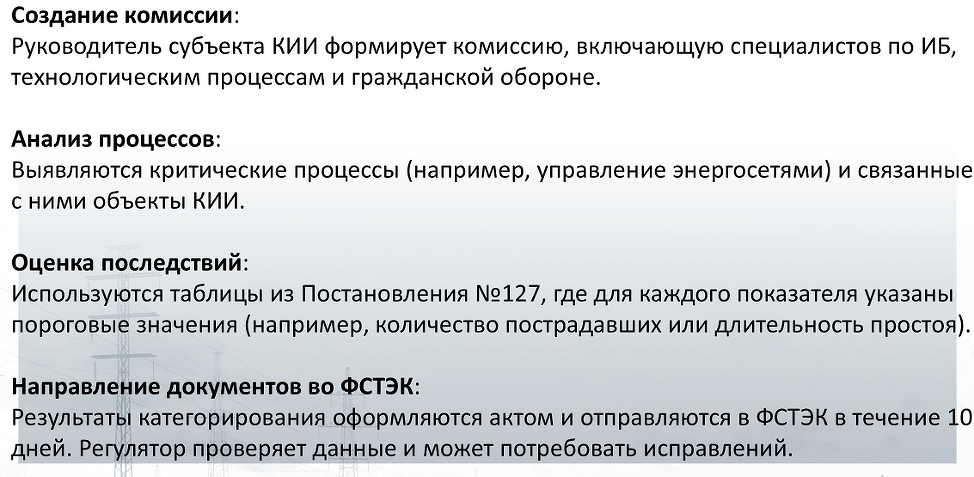

Процедура присвоения категории КИИ

С 2025 года на «Русэнергосбыте» запрещено использование иностранного ПО и оборудования, как и на всех остальных значимых объектах КИИ. В частности, для ИСУЭ требуется переход на российские решения, такие как ОС Astra Linux, СУБД Postgres Pro и ПО «Пирамида 2.0». При этом обязательна сертификация средств защиты информации, например, во ФСТЭК и ФСБ.

Важнейшим документом, фиксирующим категорию значимости объекта и другие параметры, является «Паспорт объекта КИИ» компании «Русэнергосбыт». Андрей Васьковский объяснил: «Это обязательный документ, содержащий информацию об объекте, его значимости, уязвимостях и мерах защиты. Он формируется в рамках процедуры категорирования и служит основой для выполнения требований № 187-ФЗ. В нем определен перечень информационных систем, сетей и процессов, относящихся к КИИ. Нами этот документ составлен и утвержден, поэтому можно работать дальше».

Обогащение «новой нефти»

Сергей Лапин, эксперт управления ИБ Ассоциация ФинТех, в финале сессии предложил презентацию «Технологии повышения кофиденциальности: барьеры, вызовы и будущее» в которой обосновал необходимость обмена данными и методы этого технологического процесса.

«Все хотят предложить своим клиентам продукты с добавленной ценностью. Например, банки хотели бы прямо в своих системах ДБО в режиме одного окна продавать с помощью своих кредитов, например, автомобили или недвижимость. Поэтому тезис о том, что данные — это “новая нефть” не пустые слова. Осталось научиться ими обмениваться, не раскрывая при этом конфиденциальную информацию, содержащуюся в них, например, ПДн или банковскую тайну» — утверждает Сергей Лапин.

Помочь в этом могут технологии конфиденциальных вычислений (PET), позволяя выполнять операции над данными в зашифрованном виде или внутри специальных защищённых сред. При этом способе обработки данных они остаются недоступными для посторонних лиц даже во время выполнения вычислений.

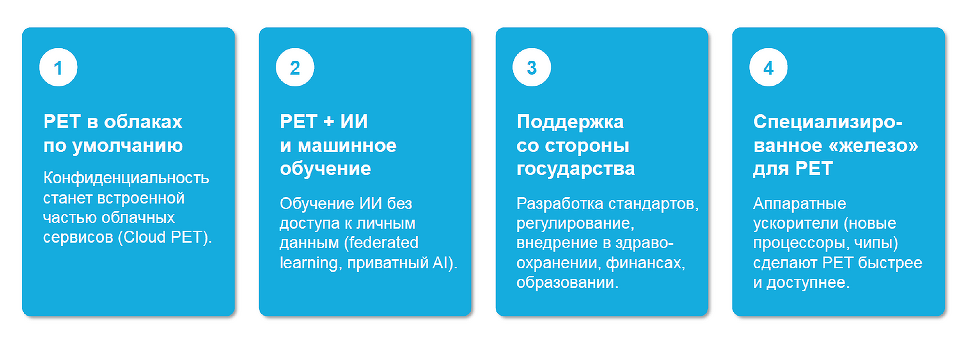

Тренды и будущее конфиденциальных вычислений (PET)

Сейчас активно тестируются и уже применяются в банкинге несколько таких технологий. Во-первых, гомоморфное шифрование, позволяющее выполнять вычисления над зашифрованными данными без их расшифрования. Во-вторых, безопасные многопользовательские вычисления, когда каждый участник получает только результат, не зная данных других. В-третьих, дифференциальная приватность, гарантирующая, что вывод существенно не меняется при добавлении/удалении одного пользователя. И, наконец, федеративное обучение, позволяющее обучать модели машинного обучения на распределённых устройствах без передачи исходных данных на центральный сервер

В России заметным кейсом стало построение банком ВТБ при участии МФТИ и компании T1 крипто-анклава — инновационного программно-аппаратного комплекса, использующего технологии слепого машинного обучения, AutoML и защищённых вычислений в анклавах. Это первое в России решение, позволяющее организациям безопасно обмениваться данными в зашифрованном пространстве без раскрытия конфиденциальной информации.

При активном участии Ассоциации ФинТех массово идут пилотные проекты как с участниками финансового сектора, так и иными технологическими компаниями, например, Яндексом, ИСП РАН и Сеченовским университетом, а также со «Сколково». Таким образом, повышение конфиденциальности данных — это не про «спрятать всё навсегда», а про «делиться безопасно и контролируемо».

CNews FORUM Кейсы 2025 посетили более 1200 человек. Было представлено более 100 экспертных докладов. Гости форума получили возможность ознакомиться с продуктами российских разработчиков более чем на 40 стендах.

Поделиться

Поделиться