Как научить сотрудников соблюдать требования ИБ

По мере цифровизации предприятий будет расти спрос и на технологии, способные обеспечить информационную безопасность. Однако полагаться только на них не стоит – человеческий фактор по-прежнему играет огромную роль в этой сфере, и без вовлечения сотрудников в борьбу с киберпреступниками не обойтись, говорят участники организованной CNews Conferences конференции «Информационная безопасность 2020: новые технологии – новые риски».

Средства информационной безопасности

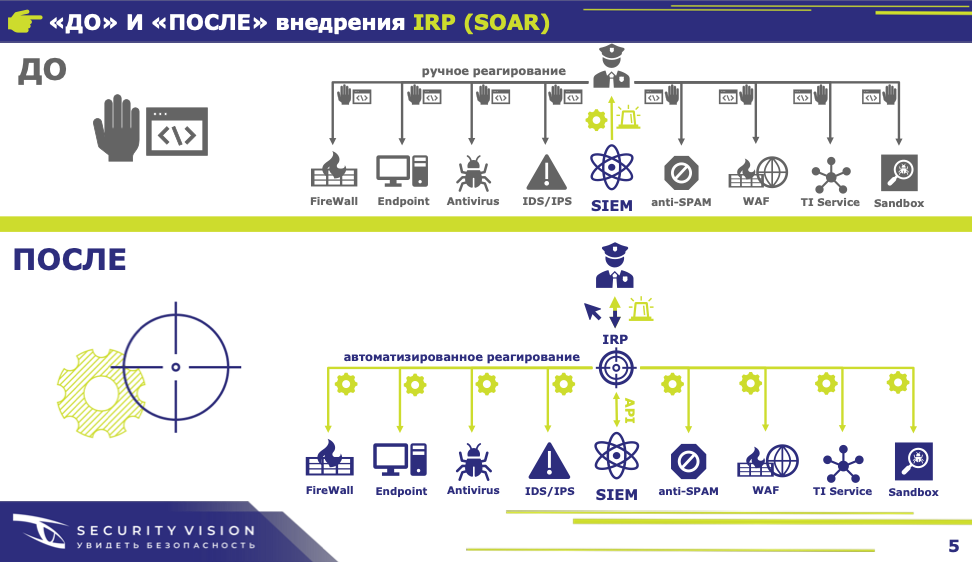

В области информационной безопасности существует множество рутинных операций, которые можно или автоматизировать, или продолжать делать вручную, говорит Андрей Амирах, менеджер по работе с ключевыми клиентами ГК «Интеллектуальная безопасность». Он предложил вниманию участников конференции платформу Incident Response Platform (IRP/SOAR), в состав которой входит 3 группы сценариев: обогащение и расследование, предотвращение и устранение, патчинг уязвимостей и взаимодействие с регуляторами.

В ручном режиме их выполнение занимает минуты, а в автоматизированном – секунды. В целом же, использование подобных решений приводит к снижению ущерба благодаря сокращению времени реакции на инциденты, экономии фонда оплаты труда путем высвобождения человеческих ресурсов, снижению рисков из-за исключения человеческого фактора и повышению эффективности за счет формализации всех процессов, постоянного контроля и анализа статистики.

До и после внедрения IRP (SOAR)

Источник: Интеллектуальная безопасность, 2020

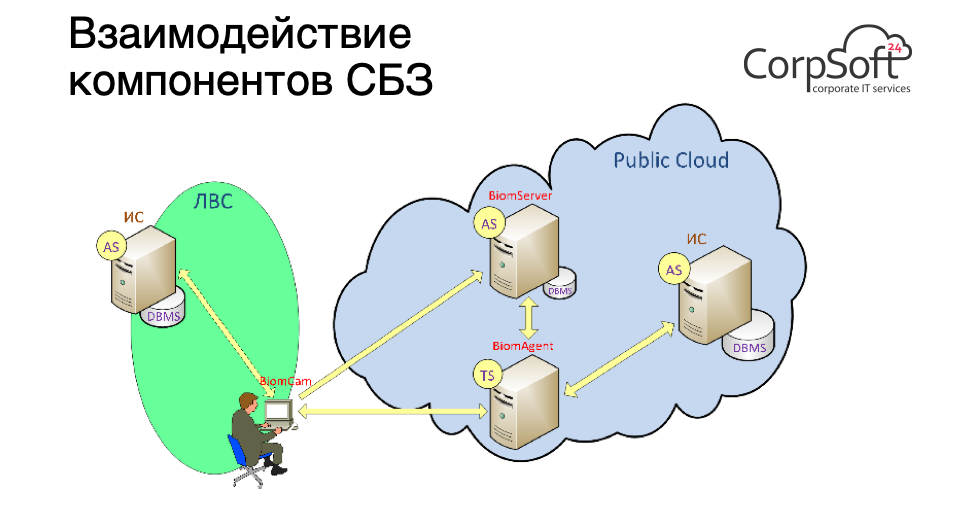

Михаил Папура, заместитель генерального директора «Корп Софт», рассказал о том, как система распознавания лиц помогает обеспечить защиту бизнес-приложений. Она может гарантировать, что при аутентификации пользователя в информационной системе, а также в процессе ее работы перед web-камерой находится владелец учетной записи, что сохраняемые данные вводятся определенным пользователем, что никто не подглядывает и не фотографирует содержимое экрана из-за спины, а технологическое оборудование будет работать только тогда, когда перед ним находится определенный сотрудник.

Взаимодействие компонентов системы биометрической защиты

Источник: Корп Софт, 2020

Биометрическая защита может осуществляться как извне, так и встраиваться в информационную систему. Недостатком первого варианта является то, что реакция на инциденты может быть ограничена путем закрытия рабочего экрана информационной системы модальным окном, разрыва пользовательской сессии, остановки работы системы. Во втором случае придется дорабатывать программный код защищаемой системы – вызовы сервисов, сценарии реакций на инциденты и т.д.

Олег Смирнов, специалист по криптографическим системам «ДНА Дистрибьюшн», напомнил, что одним из самых распространенных инцидентов является похищение ключей для расшифровки данных. Он предложил использовать аппаратный модуль безопасности (HSM) – сертифицированную, доверенную платформу для выполнения криптографических операций и хранения ключей.

Для взаимодействия модуля с другими устройствами используется API, при этом устанавливаются жесткие правила доступа. Предлагаемое компанией решение HSM nCipher применяется для управления ключами шифрования и полного контроля за ними во всех облачных средах, при выпуске и управлении виртуальными платежными картами, для защиты ключей и процесса подписи на блокчейн-платформах, обеспечения доверия уникальных идентификаторов для аутентификации и предотвращения подделок на безопасном производстве.

Преимущества хранения ключей в HSM

Источник: ДНА Дистрибьюшн, 2020

Олег Галушкин, генеральный директор SEC-Consult Services, рассказал о продукте компании IoT Inspector. С его помощью можно обнаружить уязвимости в прошивках IoT-устройств. При этом совершенно не обязательно иметь доступ к исходному коду прошивки, а результат можно получить мгновенно благодаря наличию облачной версии решения. IoT Inspector может работать практически со всеми устройствами с IP-стеком, в том числе с камерами, принтерами, телефонией, коммутационным оборудованием, SCADA, блоками управления и т.д.

Еще один продукт Cyber Trap создает ловушки и мотивирует преступников зайти в них. После этого злоумышленник попадает в песочницу, и все его действия оказываются под контролем. Cyber Trap легко интегрируется в производственную инфраструктуру, обеспечивает визуализацию событий, атак и ресурсов злоумышленников. Решение доступно как в облачной, так и в on-premise версии.

Сегодня для доступа граждан к госсайтам используется иностранная криптография и иностранные сертификаты. Уже стартовал переход на отечественные средства криптографической защиты, рассказал Андрей Пьянченко, руководитель департамента НИИ «Восход». Необходимо создавать национальные удостоверяющие центры (НУЦ). Их задачи использовать международные протоколы взаимодействия на базе отечественной криптографии (TLS-ГОСТ), адаптировать общепринятые виды сертификатов для российского сегмента сети интернет, применять надежные способы валидации запросов, в том числе с использованием государственных электронных сервисов, а также адаптировать международную практику выдачи TLS-сертификатов с учетом состава участников, применяемых средств доступа в интернет и распространения средств отечественной криптографии.

Конечная цель – снять нагрузку с органов государственной власти по обеспечению безопасности. При этом граждане будут по-прежнему общаться с государством, но при этом между ними будет создана новая безопасная ИБ-инфраструктура.

Национальный удостоверяющий центр

Источник: НИИ «Восход», 2020

Человеческий фактор

Руководство любой организации мечтает о том, чтобы обеспечить 100% гарантии информационной безопасности. Но на практике это недостижимо, потому что в любой компании работают люди. Простого издания инструкций о том, как надо вести себя в той или иной ситуации, недостаточно – надо, чтобы сотрудники начали их выполнять. «Информационная безопасность должна стать частью корпоративной культуры. А для этого надо стремиться к совместной разработке решений в сфере ИБ», – говорит Сергей Демидов, директор департамента ИБ группы «Московская Биржа».

Он призвал участников конференции стремиться к тому, чтобы применение средств ИБ было удобным для сотрудников и обеспечивало неприкасаемость личной жизни. Надо налаживать взаимодействие с сотрудниками в рамках неформальных мероприятий, обеспечивать их участие в проектах и разговаривать с ними на равных. Положительную роль может сыграть упрощение языка правил и политик, очное общение с сотрудниками в формате диалога, объяснение мотивации при принятии решений по информационной безопасности и геймификация обучения.

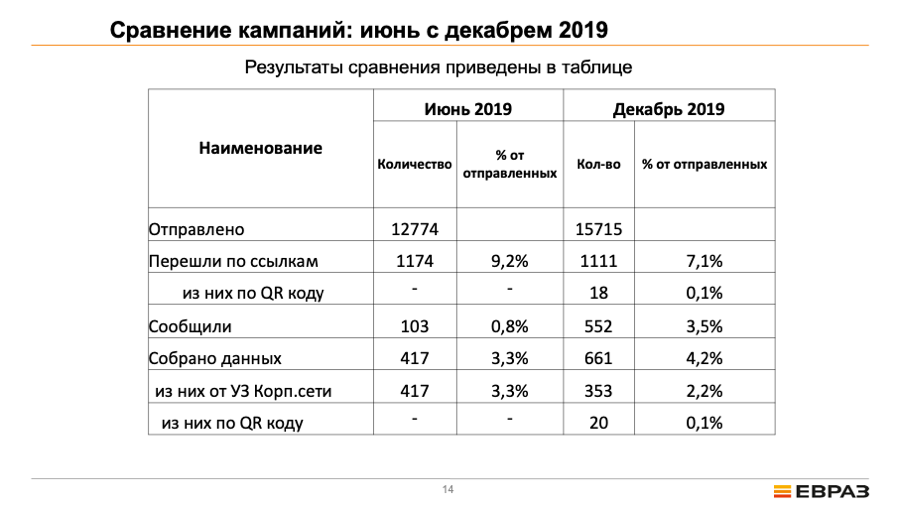

Андрей Нуйкин, начальник отдела обеспечения безопасности информационных систем ЕВРАЗ, также отметил роль человеческого фактора в обеспечении информационной безопасности. «Можно внедрить множество средств защиты от внешних угроз, но обязательно найдется пользователь, который откроет фишинговое письмо», – говорит он. В ЕВРАЗ решили провести проверку готовности пользователей к ИБ-атакам и организовали тестовый фишинг.

Первый этап состоялся в мае 2019 г. Пользователям было отправлено 12774 письма. В них части из них сообщалось, что ЕВРАЗ заключил соглашение со Сбербанком о предоставлении сотрудникам ипотеки под 4% годовых и открытии для них депозитов под 15% годовых. Другие содержали информацию о том, что РЖД предлагает огромные скидки на проезд в Сочи. В результате 103 человека сообщили о фишинге, а 417 открыли письма и перешли по ссылке.

После проведения разъяснительной работы осенью 2019 г. была организована вторая рассылка от имени магазинов «Пятерочка». Итог: 5,6 скомпрометированных учетных записей и 3,4 откликов в техподдержку на 100 разосланных писем.

Сравнение кампаний: июнь с декабрем 2019

Источник: ЕВРАЗ, 2020

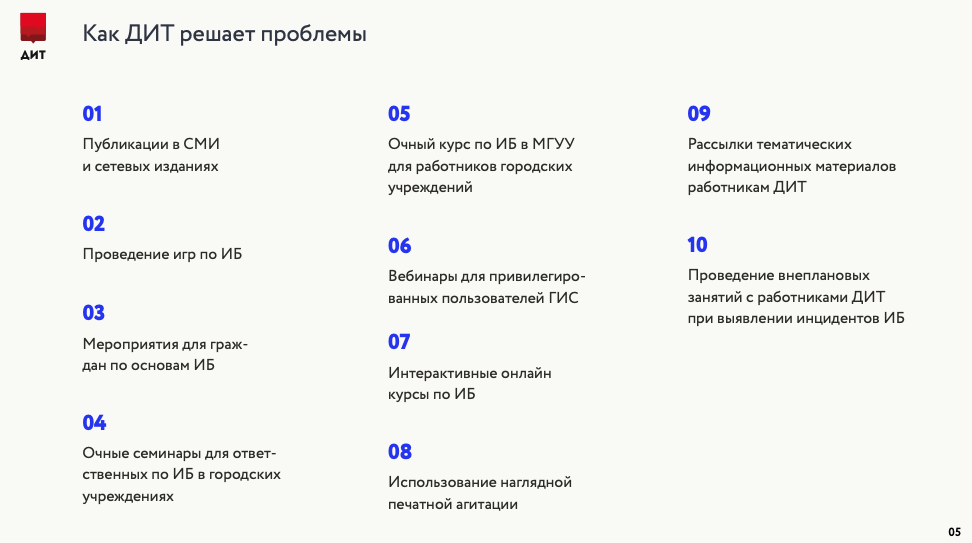

Валерий Комаров, начальник отдела обеспечения осведомленности Управления ИБ ДИТ Москвы, напомнил о том, что информационными системами, оператором которых является ДИТ, пользуется около 3000 городских организаций. Плюс к этому, с их помощью жители города получают государственные услуги. ДИТ Москвы противодействует злоумышленникам, пытающимся получить несанкционированный доступ к этим информационным системам. При этом бороться с социальной инженерией только с помощью технических средств малоэффективно – надо заниматься постоянным обучением людей, повышать уровень информированности и осведомленности персонала государственных информационных систем об актуальных угрозах и сценариях действий преступников.

По его мнению, очень важно, чтобы люди не боялись службу ИБ, а понимали, что к ней можно обратиться за помощью. Валерий Комаров привел список мероприятий, которые проводит ДИТ Москвы для достижения необходимого уровня защиты информации в информационных системах.

Как создать ИБ-службу «с человеческим лицом»

Источник: ДИТ Москвы, 2020

Любой инсайдер выгружает данные из базы данных (БД), сохраняет их и затем передает наружу, говорит Георгий Минасян, директор по безопасности «СерчИнформ». Операторы персональных данных должны передавать в правоохранительные органы информацию о таких инцидентах. Он предложил участникам конференции использовать 3-уровневую защиту.

Database Monitor проводит аудит операций в БД и определяет пользователей, которые обращаются к базе данных, вносят правки в информацию и т.д. Он обнаруживает попытку выгрузки аномально большого объема информации из БД и сообщает о ней, отслеживая пользовательские запросы и ответ от базы данных MS SQL Server.

File Auditor классифицирует документы в реальном времени, находя критичную информацию и присваивая конфиденциальным документам метки. Программа проводит мониторинг операций с файлами и уведомляет об изменениях, внесенных в документы. Также она архивирует критичные документы и гарантирует восстановление потерянной чувствительной информации.

DLP-система контролирует максимальное количество коммуникационных каналов, анализирует файлы, предотвращает утечки данных во время хранения, использования и передачи информации, шифрует данные, делая их нечитаемыми на внешних носителях, гарантирует безопасный удаленный доступ в соответствии с внутренним регламентом.

Безопасность гарантирована

Иван Шубин, начальник управления технологического обеспечения ИБ МКБ, уверен, что добиться 100% гарантии информационной безопасности можно только в случае, если компания имеет неограниченный ИБ-бюджет. По его мнению, необходим баланс между безопасностью и удобством работы пользователей. «Есть стандарты, которым должна соответствовать организация. Но не надо становиться параноиками, – говорит он. – ИБ не зарабатывает деньги, максимум – помогает их сохранить или возвратить».

В МКБ решили пойти по пути изучения процесса информационной безопасности и обнаруживать ошибки до того, как они станут очевидны другим. Теперь все внедряемое программное обеспечение обязательно проверяется на наличие закладок и недекларированных возможностей до того, как передается в прод.

«Здесь много говорилось о том, какие технические средства используются для обеспечения информационной безопасности. Но в реальной жизни все совершенно иначе, – начал свое выступление Денис Матюхин, владелец компании «Аэроклуб». – Вы когда-нибудь задумывались над тем, как передаются персональные данные в тревел-агентства?» В большинстве случае они отправляются по электронной почте, и лишь в исключительных случаях – с курьером на флэшке. Почему так происходит? При приеме на работу мы все подписываем согласие на обработку персональных данных, но в дальнейшем никто не интересуется, что же реально с ними происходит, и не требует уничтожения после увольнения.

В интернете можно легко обнаружить персональную информацию клиентов туристических компаний. При этом у этих компаний не возникает никаких проблем. Денис Матюхин призвал создать контур безопасности делового туризма, внутри которого осуществлялась бы передача данных, происходило оформление тревел-услуг, выписка ваучеров и билетов, велась бы финансовая отчетность.

Опытом использования мультивендорного облака для обеспечения информационной безопасности поделился Сергей Путин, ИТ-директор «Росводоканала». Компания столкнулась с попытками несанкционированного доступа на ее сайт, изменением или потерей важной информации. После проведения аудита была создана модель рисков, и функции ИБ стали постепенно переходить из региональных подразделений в центральный офис. При этом было принято решение не переделывать старую инфраструктуру, а использовать облака. Критичные сервисы остались в частном облаке, а некритичные компания получает по модели SecaaS.

Актуальные вопросы

В ходе дискуссии участники конференции «Информационная безопасность 2020: новые технологии – новые риски». затронули тему влияния программы «Цифровая экономика» на развитие отрасли. По мнению Ивана Шубина, драйвером роста рынка ИБ является не сама программа, а понимание бизнесом рисков, которые он несет в случае кибератак. Андрей Арефьев, директор по инновационным проектам InfoWatch, отметил, что цифровая экономика – это в первую очередь экосистема, состоящая из оборудования, программного обеспечения и сервисов. И вопрос в том, что является частью этой экосистемы и нужно ли это защищать. «Цифровизация способствует росту ИТ-сервисов, а значит стимулирует развитие все новых и новых средств информационной безопасности, способных обеспечить их работу», – уверен эксперт. Тем не менее, участники дискуссии отметили, что при разработке программы «Цифровая экономика» мнение экспертов практически не было учтено несмотря на то, что многие формулировки в ней, в частности в сфере ИБ, весьма расплывчаты. Конечно, выделенные средства должны разогреть рынок, но сама программа оставляет много вопросов.

Также не очень понятна позиция регулятора в области разработки требований к ИБ и сертификации ИБ-средств. Например, в банковской сфере эту роль выполняет Банк России. Сергей Демидов отметил, что ЦБ РФ разработал требования не только к информационной безопасности финансовых учреждений, но и к самому процессу построения ИБ, и к процессу разработки информационных систем для банков в целом. При этом за основу был взят стандарт ФСТЭК, который совершенно не учитывает современные тенденции, например, agile. В результате компании финансового сектора оказались в ситуации, когда они фактически должны полностью менять процесс разработки или вообще от нее отказаться. По мнению эксперта, такая зарегулированность чрезмерна.

Валерий Комаров рассказал о том, что еще недавно наличие сертификата на продукт давало возможность заказчику не ломать голову над тем, что он покупает и насколько это надежно. Однако опыт показал, что выбор даже сертифицированных средств защиты информации требует высокой квалификации специалиста по защите информации. И сейчас вопрос обучения сотрудников стоит очень остро. С ним согласен Андрей Арефьев, который говорит о том, что регулятор не обозначил границы сертифицирования средств ИБ, поэтому заказчики вынуждены самостоятельно изучать каждый продукт, а не руководствоваться при его выборе какими-то конкретными показателями, что, по сути, сводит на нет пользу от сертификации.

Поделиться

Поделиться