Security Vision TIP и Anomaly: какая система контроля подойдет лучше

В современном мире большинство крупных и мелких компаний не может обойтись без систем контроля и сигнализации, сообщающих о взломе сетевого периметра. Бесспорно, средства обнаружения различных классов играют большую роль, но они могут уведомить постфактум, когда действия злоумышленника уже привели к критичным последствиям для организации или не уведомить вовсе из-за отсутствия нужных правил детекта. Для определения передовых техник взлома на ранних уровнях проникновения (для своевременного реагирования) существует метод киберразведки — сбор и анализ информации об известных злоумышленниках, их техниках атак, инструментах и поведенческих индикаторах, замеченных в процессе взлома.

В этой статье мы рассмотрим подходы к реализации Threat Intelligence Platform (TIP) от зарубежного вендора Anomaly и отечественного вендора Security Vision, чтобы сравнить набор функциональности, способы и подходы к реализации сбора и анализа угроз, что интересно с точки зрения отображения специфики зарубежного и отечественного рынка в том числе.

Мы не будем в этой статье рассматривать весь обязательный функционал решений класса TIP, но акцентируем внимание на базовых элементах и самых интересных сторонах технологии threat intelligence.

Фиды или источники индикаторов компрометации (IOC)

Anomali TIP

Anomali TIP поддерживает загрузку неограниченного количества разнообразных TI-источников (фидов) на основе наиболее распространенных форматов описания IOC (MISP, STIX 2 и др.), в том числе система поддерживает загрузку кастомных фидов на основе собственной экспертизы. В базовой поставке уже реализована интеграция с наиболее популярными мировыми сервисами, предоставляющими различные индикаторы компрометации.

Ценность Anomali TIP заключается в том, что платформа позволяет эффективнее собирать IOC за счет инструмента обработки естественного языка (NLP), который автоматически сканирует и преобразует неструктурированные данные с веб-страниц и отчетов в ценную аналитическую информацию.

Возможности языка (NLP) обработки неструктурированных данных:

- исключения из сканирования, управляемые централизованно;

- улучшенное сканирование файлов в PDF;

- оптимизированная навигация по странице: от общей информации по обнаруженным угрозам до отдельных элементов;

- поддержка специального доступа.

Security Vision TIP

Security Vision TIP поддерживает загрузку неограниченного количества разнообразных TI-источников (фидов), например:

- Cписок подозрительных IP-адресов за период или атрибуция злоумышленников;

- Список APT-атак и вредоносного ПО;

- Различные фреймворки (MITRE ATT&CK, ФСТЭК).

В базовой поставке уже реализована интеграция с наиболее популярными сервисами, предоставляющими различные индикаторы компрометации. В их числе есть российские поставщики фидов (Kaspersky, Group-IB, BI.ZONE, RST Cloud), публичные платформы (Alien Vault, MISP, GitHub), популярные open source фиды (Feodo Tracker, Digital Side, URL Haus и др.), универсальные коннекторы к STIX 2 и другим распространенным форматам.

Кроме индикаторов компрометации, в систему загружаются индикаторы атак, источники угроз и другие дополнительные атрибуты, получаемые как от поставщиков фидов, так и от специализированных внешних сервисов.

Система позволяет самостоятельно добавить любой источник индикаторов как в одном из стандартных форматов описания IOC (MISP, STIX 2 и др.), так и в уникальном проприетарном формате. Для каждого источника и фида пользователь может задать произвольный фильтр для отбора загружаемых данных. Для каждой загрузки данных можно настроить индивидуальное расписание как по поставщику фидов, так и по каждому фиду в отдельности.

Рабочее место аналитика киберразведки

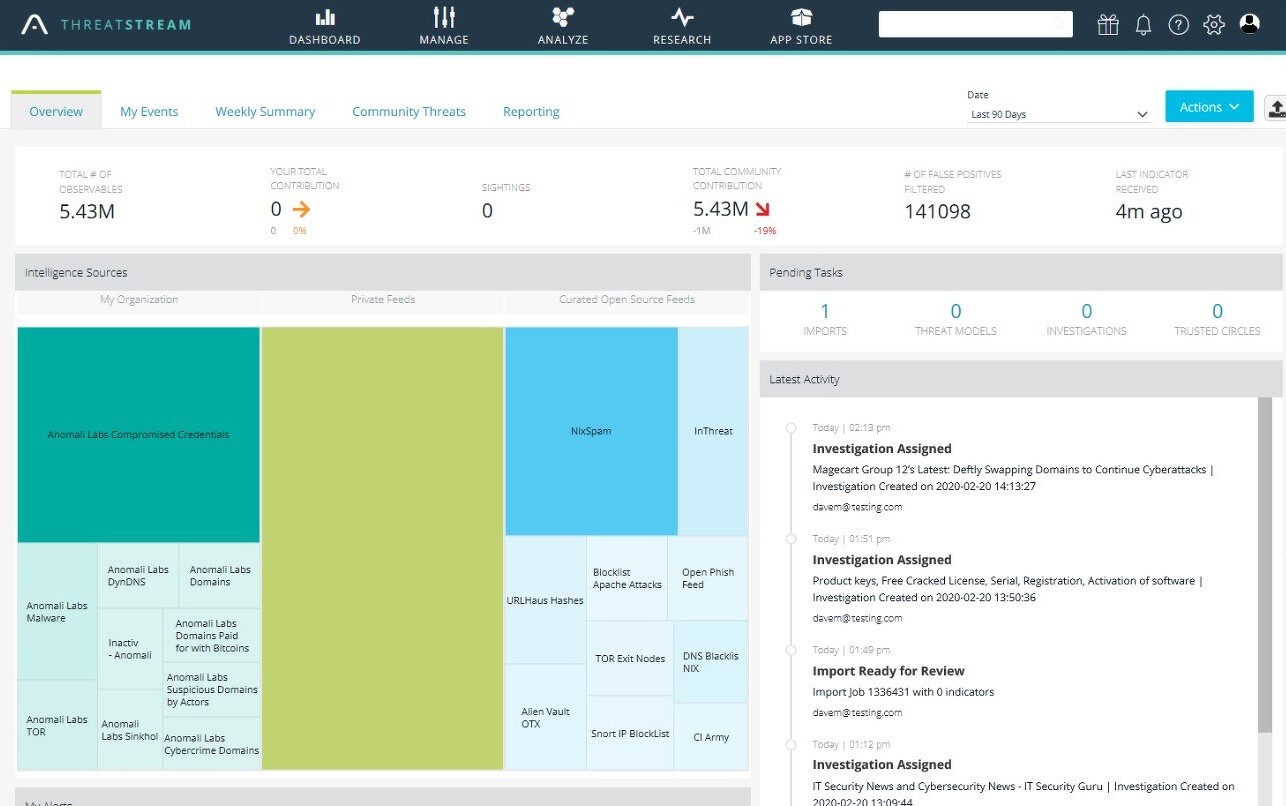

Anomali TIP

Основной компонент Anomaly TIP — это платформа ThreatStream, позволяющая аналитикам собирать, курировать и анализировать миллионы индикаторов из сотен фидов киберразведки. Система предоставляет возможности: работать с операционными и стратегическими данными по угрозам, совместно расследовать инциденты безопасности, распространять отчеты, а также экспортировать полученные результаты во внешние системы ИБ, такие как SIEM, NGFW, EDR и другие.

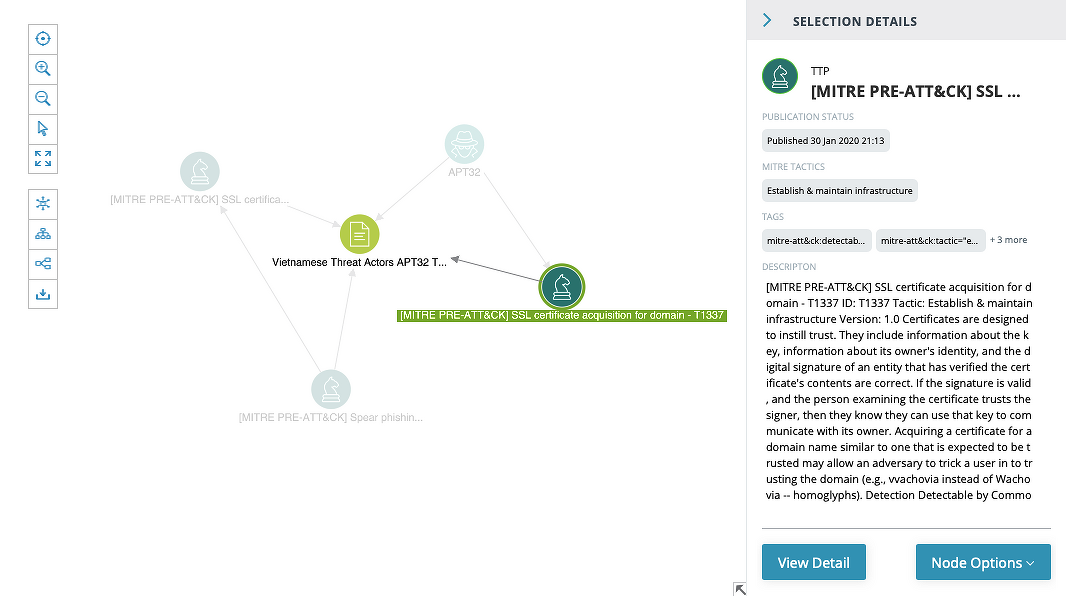

В качестве одного из основных представлений рабочего пространства технология threat intelligence предполагает графовое представление индикаторов компрометации, связанных контекстом анализируемой угрозы. ThreatStream предоставляет достаточно удобный и визуально приятный граф связей между индикаторами и сведениями об угрозах, один нюанс — он не интерактивен, то есть не предполагает действия над объектом непосредственно из графа.

Security Vision TIP

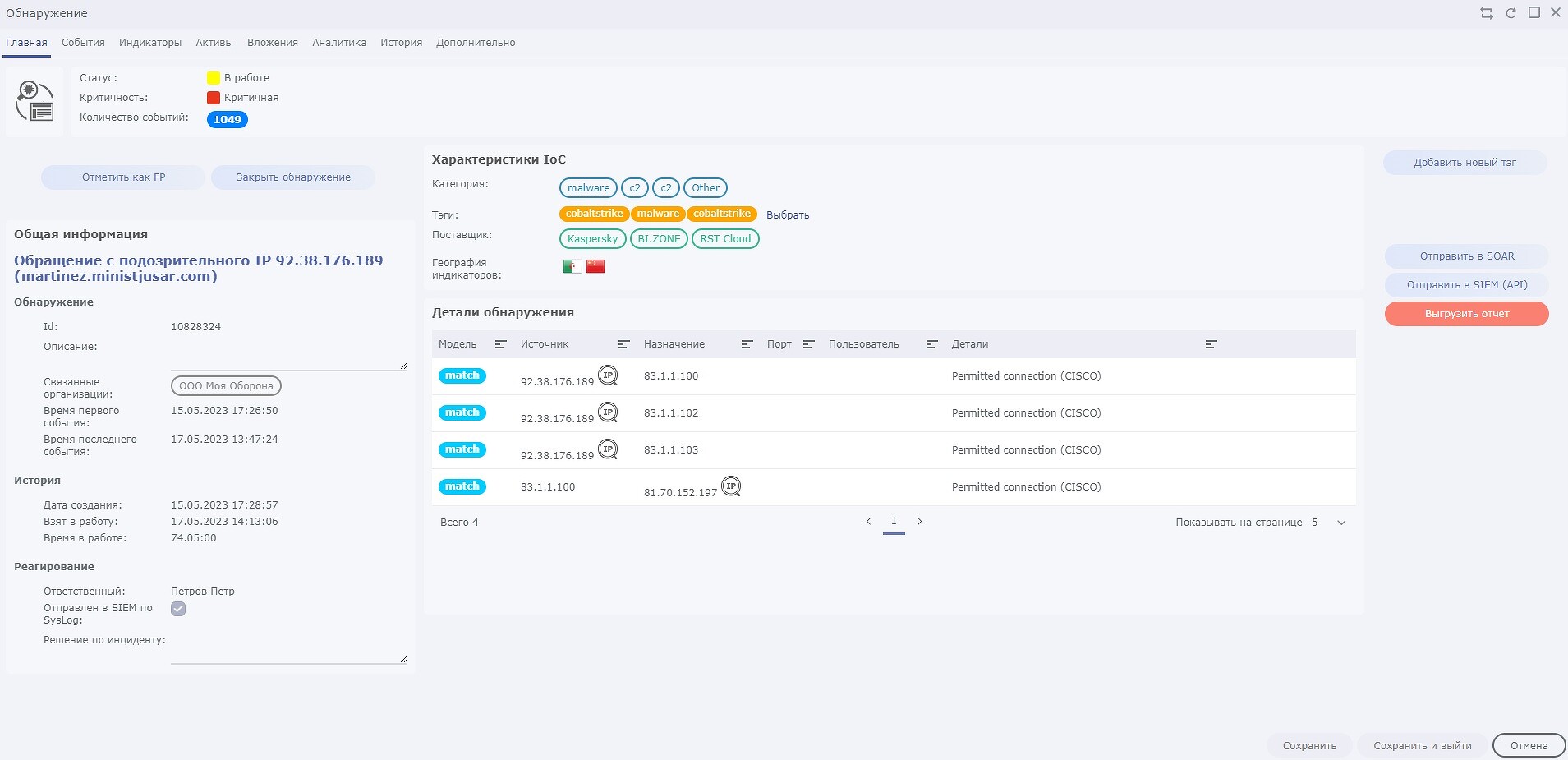

Security Vision TIP предполагает два основных представления рабочего окружения:

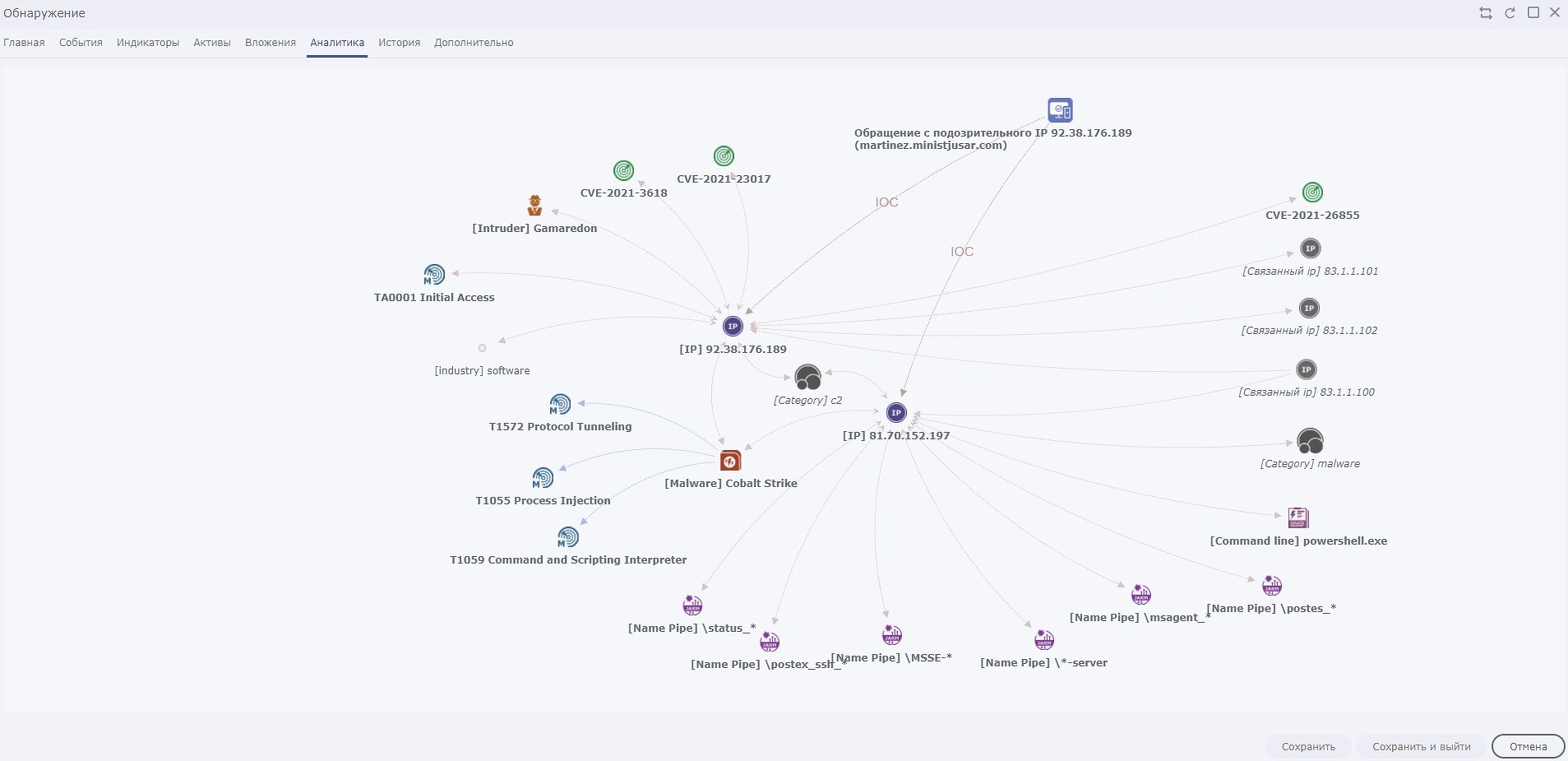

- рабочее место Аналитика TIP: может проводить анализ и обогащение индикаторов компрометации; расследование и анализ обнаружения индикаторов в инфраструктуре (в графическом виде);

- рабочее место Администратора TIP: может редактировать и настраивать различные источники данных, работать над оптимизацией и повышением качества базы знаний индикаторов компрометации.

Одним из главных инструментов аналитика киберразведки является карточка обнаружения, в которой накапливается информация, полученная от источников событий, индикаторов и «движка» системы (по результатам выявленных сработок). Пользователь может проводить на графе анализ связей, выполнять действия над активами и индикаторами, открывать карточки объектов.

При работе с обнаружением пользователь имеет ряд преднастроенных действий для обработки обнаружения и взаимодействия с внешними системами и задействованными активами, а именно:

- отправка данных в IRP, SIEM, SOAR;

- сбор данных по хостам, учетным записям, процессам, сервисам, сессиям и др.;

- реагирование на инцидент;

- проверка вложений во внутренних и внешних «песочницах» (российских);

- получение данных по активам из CMDB-систем (MaxPatrol VM и др.);

- отправка в блок-листы NGFW.

Есть возможность настройки выполнения действий как в ручном, так и в автоматическом режиме. Набор действий можно расширить через конструктор поставляемый с платформой, работающий в режиме no-code.

Интеграции, или реагирование на обнаруженные IOC

Anomali TIP

Одним из главных достоинств и составляющих Threat Intelligence Platform являются интеграции с распространенными СЗИ для анализа сырых событий на предмет обнаружения индикаторов компрометации: системами обнаружения и предотвращения вторжений (IDS и IPS), межсетевыми экранами нового поколения (NGFW), платформами управления информацией и событиями безопасности (SIEM) и многими другими источниками. Эти СЗИ могут отдавать сырой сетевой или хостовой трафик, на основе которого TIP быстро выдает данные об угрозах, тем самым выстраивая защиту от актуальных видов атак и злоумышленников еще до того, как они проникнут или освоятся в инфраструктуре.

Платформа Anomali позволяет интегрироваться с ведущими мировыми защитными решениями, такими как Splunk, LogRhythm, CrowdStrike, IBM Resilient, IBM QRadar и Microsoft Azure Sentinel, что дает широкие возможности для анализа данных и проведения киберразведки.

Также в Anomali представлены два варианта песочницы:

- Default SandBox (предоставляется всем клиентам по умолчанию);

- Joe Sandbox (можно получить по индивидуальной подписке или если вы — премиум-клиент).

Security Vision TIP

Платформа Security Vision TIP также позволяет интегрироваться с ведущими мировыми средствами защиты информации, такими как Splunk, LogRhythm, CrowdStrike, IBM Resilient, IBM QRadar и Microsoft Azure Sentinel, а также с распространенными российским СЗИ (MP SIEM, RUSIEM, KUMA, UserGate NGFW, VipNet NIDS/HIDS/FW и др).

Встроенные тематические дашборды

Anomali TIP

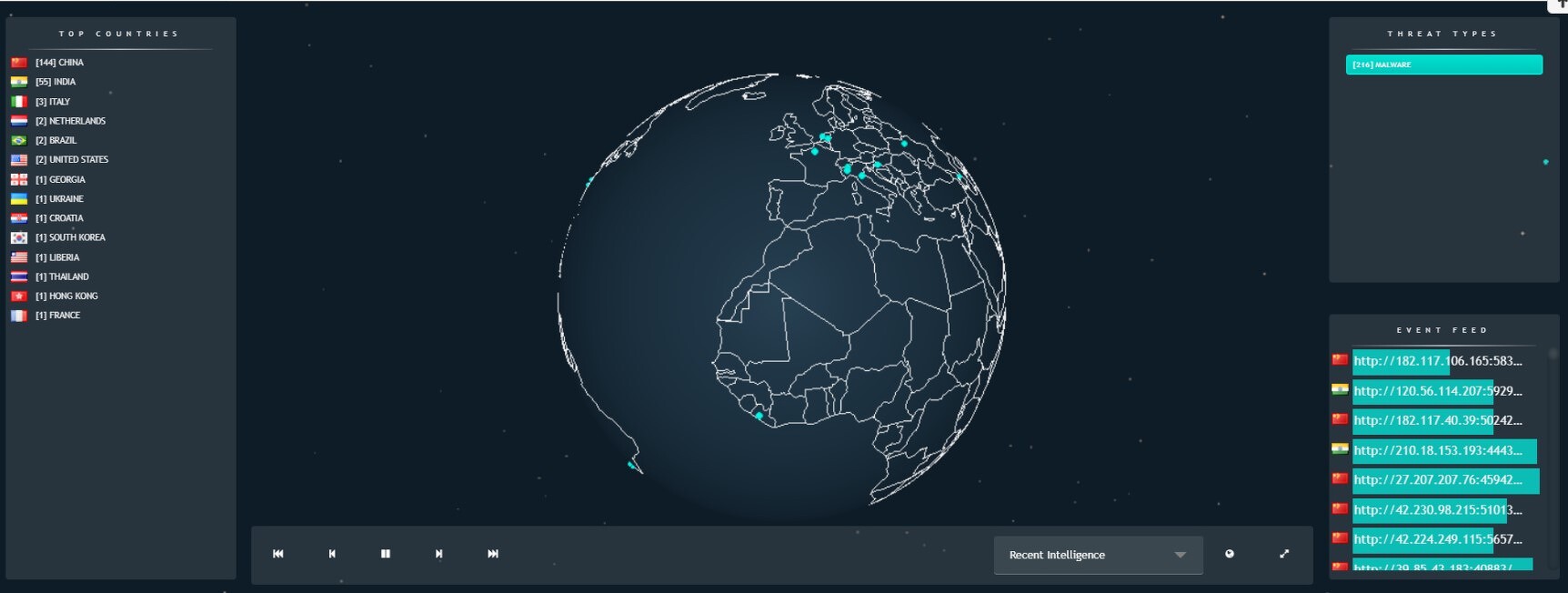

Готовые тематические дашборды позволяют аналитикам быстро фокусироваться на актуальных данных киберразведки по важным метрикам и аналитическим срезам внутри организации. Тематические дашборды, доступные на платформе киберразведки Anomali ThreatStream, показывают индикаторы компрометации (IOC), актуальные данные об активности злоумышленников по всему миру, а также уязвимости и эксплойты, которые они используют для компрометации систем и данных.

Для наглядного отслеживания в реальном времени географии обнаружений в Anomali ThreatStream реализована макет земли, на котором отображаются сработавшие индикаторы в привязке к геолокации индикатора.

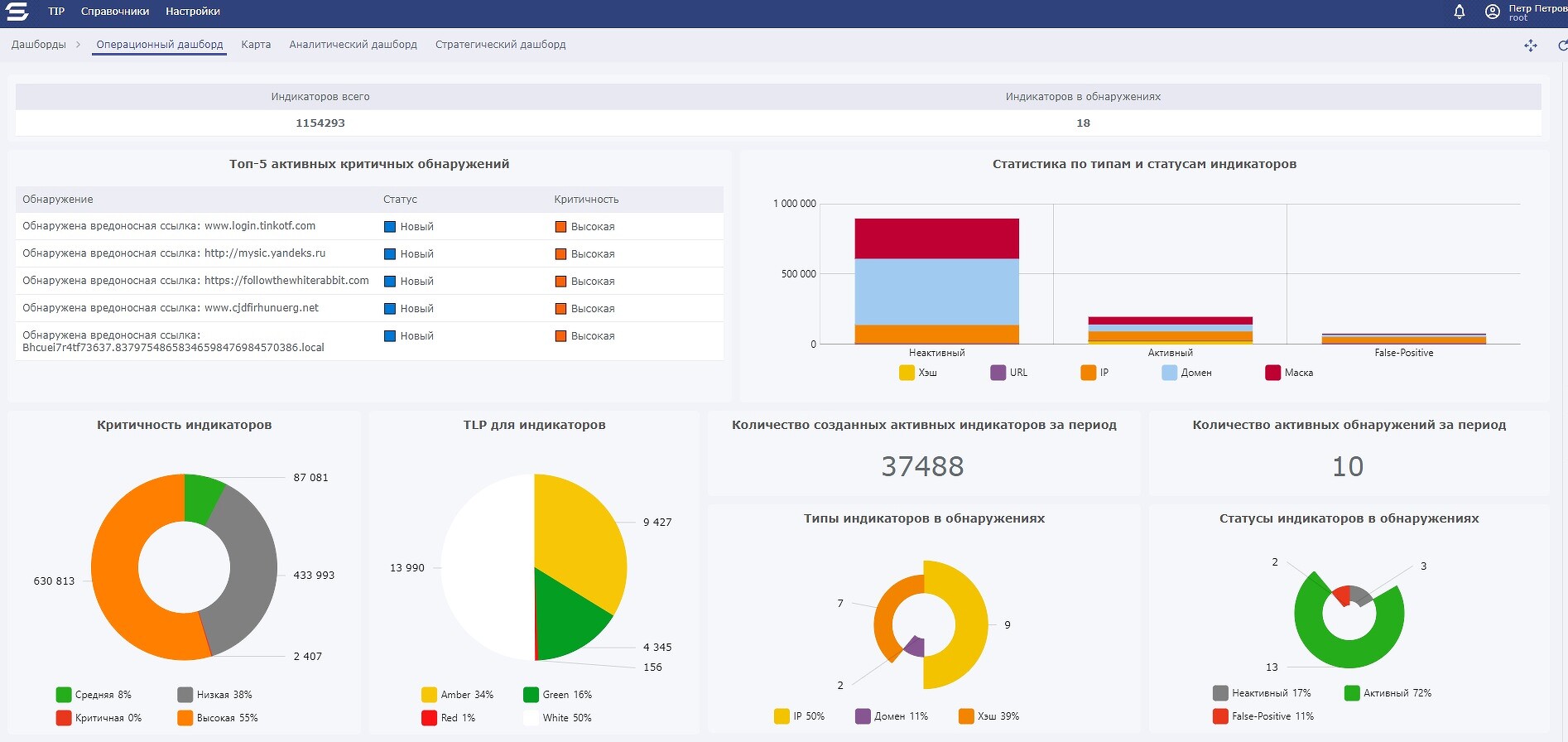

Security Vision TIP

В платформу Security Vision TIP так же включен ряд преднастроенных дашбордов, отображающих ключевую информацию по обнаружениям, индикаторам и другим данным системы в операционном, аналитическом и стратегическом срезах. При разработке дашбордов команда аналитиков Securuty Vision использовала опыт внедрения систем расследования инцидентов и экспертные знания в области анализа угроз. Все дашборды интерактивны: пользователь может «провалиться» в необходимой срез и увидеть набор данных, на основе которых построен виджет.

Картография обнаружений в Security Vision TIP отображает:

- найденные индикаторы в связи с территориально расположенными офисами Заказчика (на которых произошли обнаружения);

- новые индикаторы с привязкой к геолокации.

Вся информация интерактивна: карта обновляется в режиме реального времени, а при клике на IOC/обнаружение открывается карточка с детализацией.

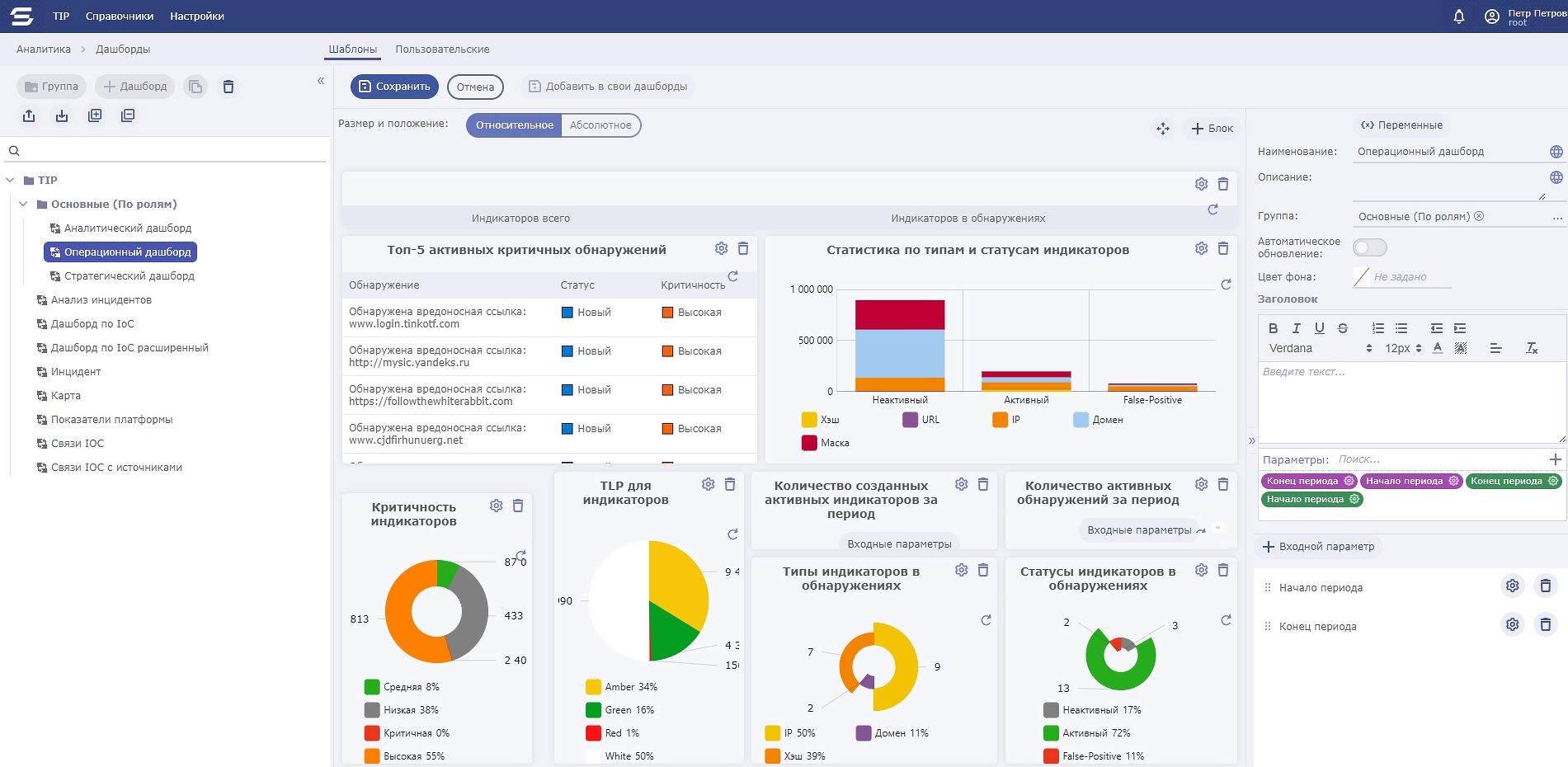

Дополнительное преимущество платформы Security Vision TIP — встроенный редактор дашбордов и отображаемых виджетов, который не требует навыков программирования и работает в режиме no-code.

Через интерфейс системы пользователь может создавать и редактировать источники данных с возможностями: сложной фильтрации различных типов объектов и данных, применяя при этом различные преобразования и формулы. Можно выбрать форму отображение данных (круговая диаграмма, столбчатая диаграмма, линейный график, таблица и многие другие), стили, действия вида drill-down и др.

Отслеживание покрытия фреймворка MITRE ATT&CK

Anomali TIP

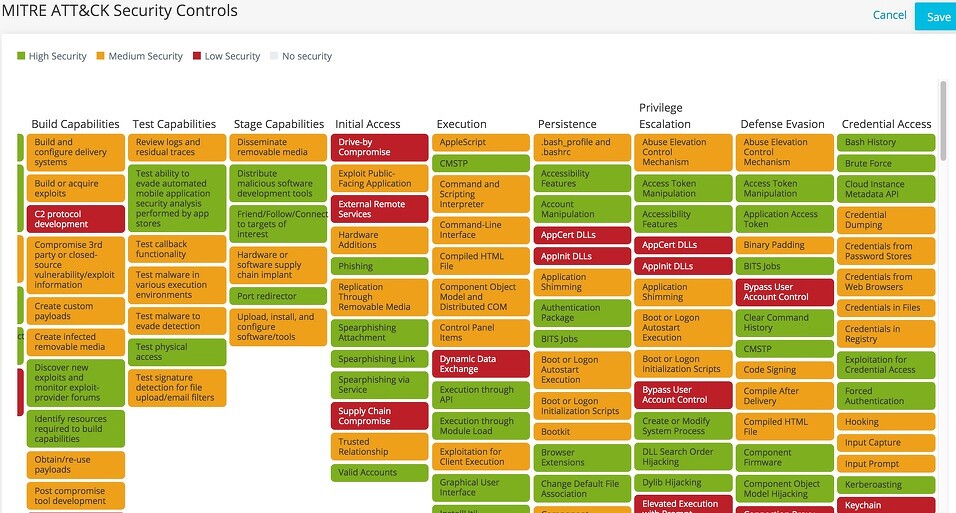

Данная функция позволяет аналитикам указать уровень способности организации реагировать на технику злоумышленников по фреймворку MITRE ATT&CK (другими словами, качество покрытия матрицы MITRE ИБ службами и критичность техники атаки для деятельности организации). Это дает возможность более точно выстраивать приоритеты и процесс реагирование на обнаруженный индикатор в соответствии со стратегией реагирования: если данная техника атаки критична для организации — приоритет к расследованию обнаружения значительно повышается.

Security Vision TIP

Функционал Security Vision TIP также обеспечивает работу с базой знаний техник MITRE ATT&CK, ее автоматическую поддержку в актуальном состоянии по всем основным разделам: описание тактик, техник и субтехник, атак, хакерского инструментария и хакерских группировок, способов противодействия несанкционированному доступу к данным. Стратегическая атрибуция атак связаны c техническими индикаторами компрометации через данные MITRE ATT&CK, что позволяет более эффективно расследовать инциденты, связанные с обнаружением угроз.

Шаблоны готовых аналитических отчетов и создание своих отчетов различными методами

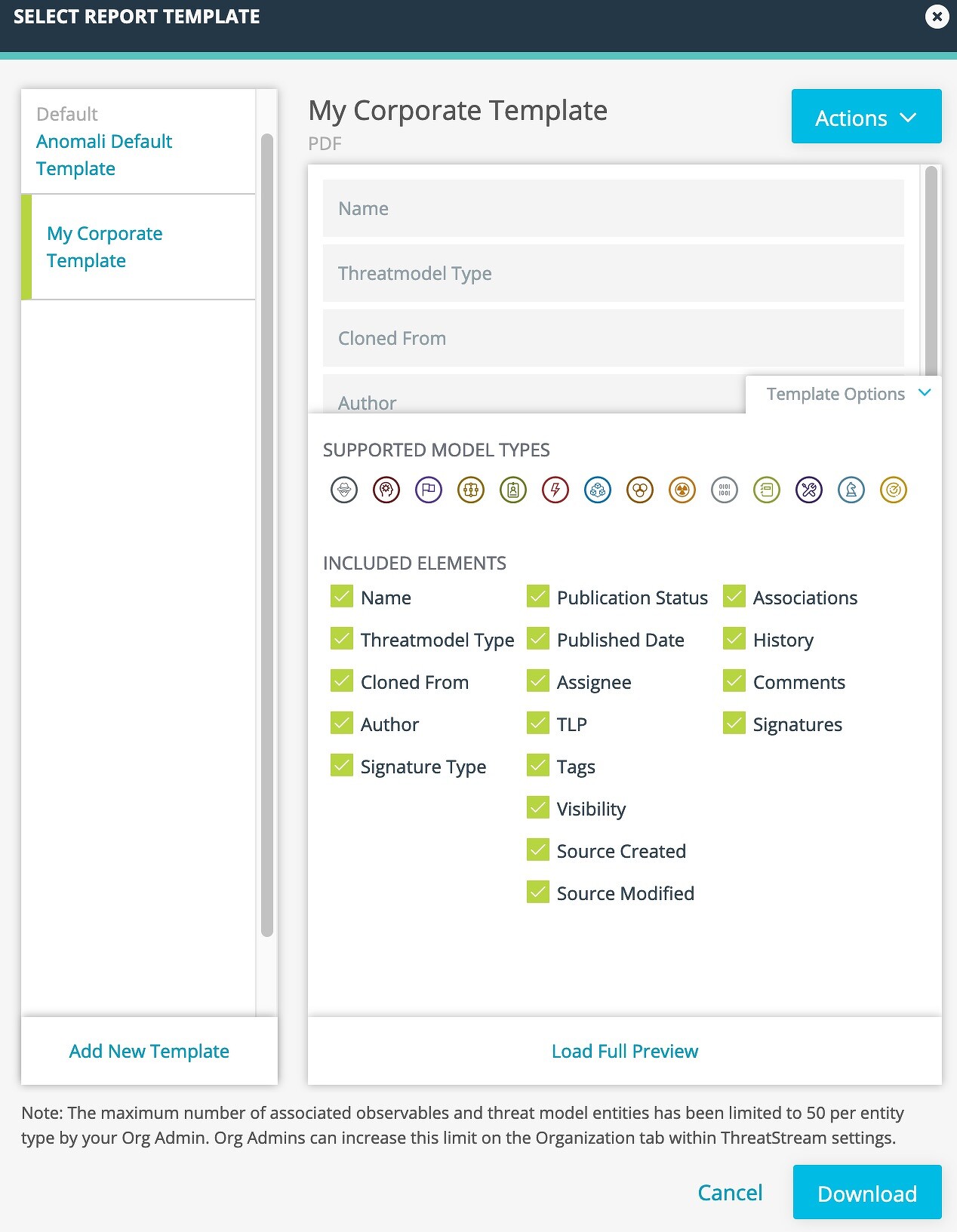

Anomali TIP

На платформе Anomali ThreatStream доступно множество шаблонов для создания отчетов после завершения расследования. В них можно добавить символику организации, а затем отправить готовые отчеты всем заинтересованным сторонам прямо из ThreatStream. Благодаря этой функции можно просто, быстро и интуитивно скомпоновать и разослать отчет с аналитикой и полученными результатами.

В продукте также присутствует минималистичный редактор отчетов для создания кастомных документов. Готовые шаблоны для создания и рассылки отчетов ускоряют процесс отчётности по актуальным угрозам и проведенным расследованиям обнаружений индикаторов компрометации.

Security Vision TIP

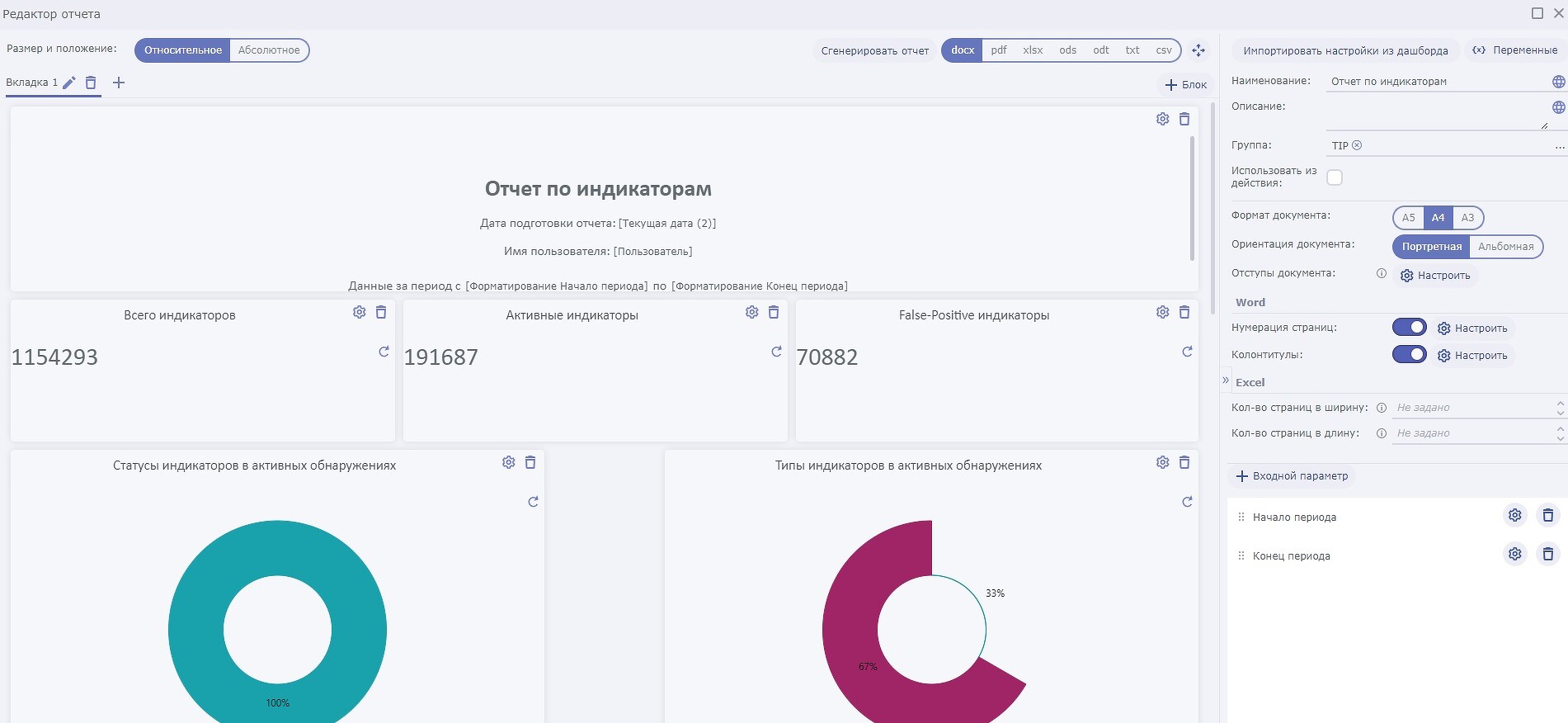

В решение TIP от Security Vision включены преднастроенные отчеты, позволяющие выгружать данные как по отдельным объектам системы — индикаторам, обнаружениям, уязвимостям и др., так и сводные отчеты, которые содержат консолидированную информацию по всем данным за период и отдельно по каждому разрезу платформы TIP.

Консолидированные отчеты могут быть выгружены пользователем как вручную через раздел интерфейса платформы, где можно выбрать формат выгружаемого отчета (Docx, Pdf, Xlsx, Ods, Odt, Txt), так и в виде автоматической рассылки отчетов по расписанию по разным каналам и адресатам: электронная почта, Telegram, Файл-сервер, базы данных, внешние API и др.

Преимуществом продукта TIP Securuty Vision является полноценный конструктор отчетов, с помощью которого пользователи могут самостоятельно создавать новые шаблоны отчетов. Функционал конструктора аналогичен редактору дашбордов (с дополнительными специфичными настройками для разных форматов выгружаемых файлов), не требующий навыков программирования и работающий в режиме no-code.

Киллерфичи TIP

Это набор функциональности, которые являются наиболее интересными с точки зрения применения технологии threat intelligence и получения от нее максимального профита.

- Обнаружение IOC. Оба решения позиционируют оптимизированный движок мэтчинга, который позволяет выполнять обнаружения на больших потоках данных с большой базой IoC. Платформы позволяют аналитикам собирать и оперировать миллионами индикаторов из сотен фидов киберразведки, работать с техническим, операционным и стратегической уровнем угроз. Security Vision TIP работает на 100к EPS, при наличии более 10 миллионов индикаторов. Anomali ThreatStream выполняет обнаружение при 50к EPS сырых событий.

- DGA. Эвристический движок, который с помощью различных ML-моделей позволяет автоматически выявлять в инфраструктуре Заказчика подозрительные доменные имена или URL, сгенерированные с использованием Domain Generation Algorithm (DGA) или мимикрирующие под общеизвестные домены. Обнаружение DGA доменов представлено в обоих платформах с возможностью настройки точности обнаружения.

- Платформа Security Vision TIP предлагает функциональность проверки писем на фишинг. Что интересно, для обнаружения фишинговых доменов использование машинного обучение было бы нецелесообразным: это ограничило бы систему прототипами, которые встречались в обучающем датасете. Security Vision TIP решает эту задачу, находя подстроки, похожие на реальный домен-прототип, для чего используется метрика сходства partial_ratio из модуля rapidfuzz (основана на расстоянии Левенштейна).

- Ретро-поиск. Оба решения позволяют обнаружить следы компрометации в нормализованном архиве событий и протоколах трафика глубиной до 10-ти лет, что значительно превосходит средний период хранения данных в SIEM-системах (1-6 месяцев). TIP хранит данные, полученные из смежных систем, в оптимизированном виде (только ключевые параметры данных), таким образом достигается глубина хранения информации. Получаемые новые индикаторы компрометации сопоставляются с событиями, которые имели место в прошлом, таким образом, можно увидеть: какие объекты внутренней инфраструктуры подвергались опасности еще до того, как появилась информация об угрозе. В системах можно настроить расписание и проводить ретро-анализ в автоматическом режиме, например, ночью, когда нагрузка на систему минимальна.

Заключение

Обе системы имеют ряд преимуществ и свои интересные особенности. Система Anomali ThreatStream уже достаточно давно на рынке и является одной из ведущих в своем классе на международном уровне. Система Security Vision TIP еще достаточно нова, но уже имеет внушительный набор функционала и интересных архитектурных решений за счет зрелости платформы, на которой разработана. Продукт обладает большим потенциалом дальнейшего развития.

Поделиться

Поделиться