Ранее бытовал взгляд, что задача ИБ изолирована — обеспечить рабочую станцию программой защиты от вирусов. Теперь такой подход уже не актуален. Очевидно, что даже самый лучший антивирус устраняет одну или несколько частных угроз, оставляя вне своего поля зрения состояние системы в целом с точки зрения защиты от вторжений и вредоносных действий. Сегодня ни у кого из ИТ-руководителей не возникает сомнений в целесообразности ролевого разделения обязанностей по защите информационных систем организаций.

Как правило, задачи целенаправленной защиты отдаются на откуп специализированным компаниям, имеющим огромный опыт и постоянно обновляемую базу данных. На внутрикорпоративном ИТ-отделе лежит обязанность выработки и применения политики в области безопасности, включая установку, обновление и периодический запуск соответствующего специализированного ПО.

Что с рынком?

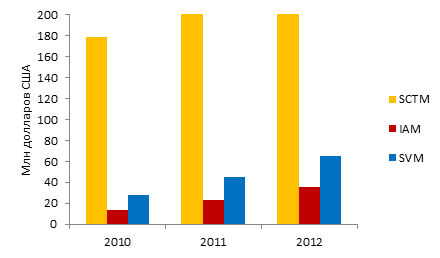

Объем мирового рынка сетевой корпоративной безопасности в 2013 г. эксперты IDC оценивают $8,44 млрд, а в 2014 г. он, согласно прогнозам, может составить $8,97 млрд. Несмотря на большое разнообразие программных средств, предназначенных для защиты информационных систем, можно выделить три тренда, которые царят и на российском рынке: обеспечение безопасности контента и управление угрозами (Secure Content and Threat Management, SCTM), управления идентификацией и доступом (Identity and Access Management, IAM) и оценка уязвимостей и обнаружения вторжений (Security and Vulnerability Management, SVM).

Сегмент SCTM, программных продуктов по обеспечению безопасности контента и управления угрозами, претерпел значительный рост в период посткризисной ремиссии (2009–2010 гг.) и в настоящее время близок к насыщению. Сюда относятся классические антивирусные программы, средства по обеспечению безопасной работы в интернете, программные продукты для предотвращения взлома электронной почты, а также инструментарий, отвечающий за проактивное обнаружение уязвимостей системы. Как правило, все перечисленные функциональные средства есть в универсальной «коробочной» программе, обладающей достаточной простотой для установки и обслуживания, что и объясняет хорошие кассовые результаты представителей сегмента. Возросшая степень мобильности пользователей чревата дополнительными уязвимостями, поэтому полезными становятся новые компоненты для защиты мобильных элементов ИТ-инфраструктуры — смартфонов и планшетов.

Продажи в секторах IAM (систем управления идентификацией и доступом), а также SVM (ПО для оценки уязвимостей и обнаружения вторжений) растут опережающими темпами. Произошедший резкий скачок обнаружился на фоне относительно низкого начального уровня, обеспечившего хорошие возможности для роста.

Динамика российского рынка систем ИТ-безопасности в 2010–2012 гг.

Источник: IDC, 2013

Следует отметить, что старые, «классические» угрозы, в том числе атакующие компьютеры частных пользователей, не исчезли и не утратили опасности: они лишь эволюционируют вместе с развитием инструментов защиты. Исходя из этого, применение элементарных средств обеспечения защиты индивидуальных компьютеров, планшетов и смартфонов (антивирусные программы, фильтрация спама), равно как и соблюдение персональных норм безопасности при работе во всемирной паутине, по-прежнему актуально и востребовано.

Подход становится комплексным

Современное состояние рынка ИБ-систем характеризует смещение в сторону комплексного управления безопасностью контента, идентификацией и доступом пользователей, а также проактивного поиска возможных уязвимостей. Кроме того, характерно движение к совместному использованию программных и аппаратных средств обеспечения безопасности: системы безопасности трансформируются в аппаратно-программные комплексы, выполняющие совокупные функции по защите охраняемого периметра, анализу контента и профилактике вторжений. «Основа сегодняшнего роста – выход на рынок вендоров с комплексными продуктами, которые обеспечивает безопасность данных компании, имеют централизованное управление, удобны и экономичны», – комментирует управляющий директор «Лаборатории Касперского» в России, странах Закавказья и Средней Азии Сергей Земков.

Отражением тяготения отдельных продуктовых линеек вендоров систем ИБ к многомерным системам «все-в-одном», что характерного для современного состояния рынка, служит повышенная M&A-активность ряда ключевых рыночных игроков. Антон Ступин, технический директор группы компаний «Арбайт», считает, что тенденция к консолидации в рамках комплексного решения выражается в поглощении мелких вендоров, которые имеют нишевые продукты, более крупными, итогом чего является объединение функционала выпускаемых продуктов. При этом стремление к поглощению нередко сопровождается механическим замещением пересекающегося функционала решениями компании-скупщика вне зависимости от их проработанности. В качестве примеров таких M&A-сделок достаточно вспомнить недружественное поглощение Altiris компанией Symantec, сопровождавшееся модернизацией модельного ряда последнего, поглощение Wavelink компанией LanDesk и т.д.

Противоречия углубляются

Ряд экспертов также подчеркивает изменение роли государственного регулирования (в частности, деятельности спецслужб) и смещение акцентов во взаимоотношении «предприниматель – государство» в свете появление кибертерроризма и реальной угрозы развязывания кибервойн с человеческими жертвами. За примерами далеко ходить не нужно: ожесточенные споры вокруг документа, регулирующего права России и стран BRIC по контролю над интернет-пространством на саммите по вопросам киберпространства в Дубаи в декабре 2012 г. Еще раньше, в марте 2012 г., газета Washington Post объявила об имевшей годом ранее, в 2011, террористической киберакции Китая, направленной против трехсот крупнейших государственных организаций США, жертвами которой стали ЦРУ, Пентагон и Торгово-промышленная палата США.

К счастью, до использования вооруженных средств борьбы с кибертеррористами дело пока не дошло, хотя как в США, так и в нашей стране вопрос о правомочности применения вооруженных сил в ответ на кибератаки время от времени включается в повестку дня заседаний правительства и коллегий силовых органов.

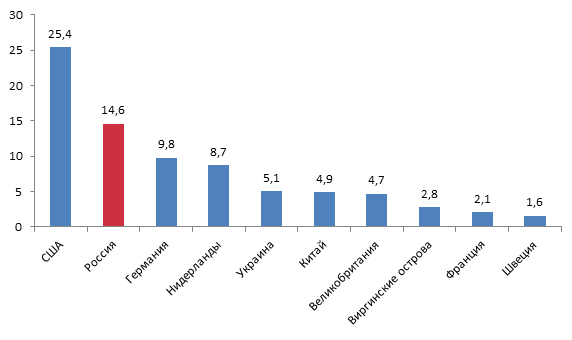

Необходимо отметить, что и США, и Россия, по версии «Лаборатории Касперского», находятся в числе лидеров по числу содержащихся на национальных интернет-ресурсах вредоносных программ.

Страны, на веб-ресурсах которых расположены опасные программы (% от общего числа вредоносных программ)

Источник: «Лаборатория Касперского», 2012

Директор по развитию компании «Астерос-ИБ» Михаил Котухов утверждает: «В связи с опасностью вывода из строя или подмены системы государственного управления во всех развитых странах наблюдается переход от защиты ИТ-инфраструктуры бизнеса к комплексному обеспечению кибербезопасности на государственном уровне». На этом фоне практически во всех странах, в том числе и РФ, наблюдаются попытки повышения роли спецслужб и предоставления им неограниченных полномочий в вопросах контроля онлайн-структур.

Со своей стороны бизнес прилагает все усилия, чтобы в максимальной степени избежать навязанного контроля со стороны государства и дистанцироваться от деятельности спецслужб. В нашей стране, по наблюдению Антона Ступина, этот тренд выливается в массу предубеждений представителей бизнес-среды относительно российских продуктов и услуг. «Поляризация интересов бизнеса и федеральных структур в России проявляется в ощутимом предпочтении зарубежных облачных решений, в том числе по обеспечению ИБ, для бизнеса, а отечественных решений – для государственных структур, – комментирует Антон Ступин. – В первую очередь это обусловлено традиционно меньшим опасением бизнеса относительно абстрактных шпионов, нежели всевластия «родных» спецслужб».

Данный тренд характерен не только для России. Недавние скандалы с разоблачениями Э. Сноудена и Дж. Ассанджа еще сильнее обостряют «киберпротиворечие» бизнеса и государства во всех развитых странах. «Современная система управления информационной безопасностью на государственном уровне устарела, считает – Михаил Котухов. – Разработка и внедрение в практику новых нормативных и методических документов не поспевает за реальной жизнью». Выход видится в модернизации системы государственного регулирования ИБ в целом. Этот процесс, с точки зрения Михаила Котухова, включает в себя ряд мер: переход от регуляторно-запретительных мер к практике судебной оценки и компенсации фактического ущерба от утечек информации; пересмотр системы ответственности за некачественную сертификацию средств информационной защиты; введение ответственности регулятора за выдачу лицензий и сертификатов на некачественные, с точки зрения ИБ, программные продукты и т.д.

Современные тренды как источники новых уязвимостей

Простая, ограниченная по протяженности и лишенная «усложнений» в виде облаков и мобильного доступа компьютерная сеть прошлого поколения доставляла несравнимо меньше хлопот безопасникам, нежели современные ИТ-системы с мобильными и облачными контурами. Любое расширение корпоративной ИТ-системы предприятия вовне представляет угрозу информационной безопасности, хотя эксперты и подчеркивают разное по степени и направленности влияние различных трендов на проблематику ИБ. «Акценты задач информационной защиты смещаются от локальных офисных сетей в сторону угроз для виртуальных сред, промышленных объектов, мобильных устройств сотрудников», – комментирует Сергей Земков. К ключевым сегодняшним ИТ-трендам, которые, ставя новые вызовы, способствуют развитию рынка информационной безопасности, относятся мобилизация бизнеса и облачные технологии.

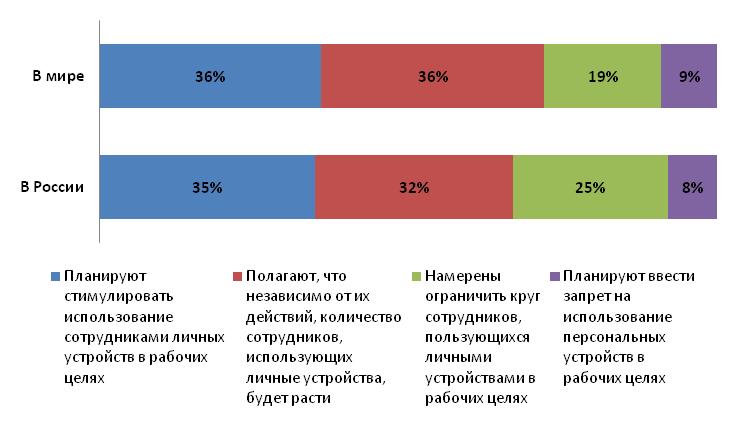

Влияние мобилизации на развитие бизнеса трудно переоценить. В настоящее время наблюдается все более широкое распространение мобильных коммуникаций в бизнесе, причем основной вектор развития направлен на использование сотрудниками собственных мобильных устройств (BYOD). По оценкам Gartner, к 2015 г. почти 50% используемых в бизнесе устройств будут относиться к мобильным. В то же время нельзя забывать, что корпоративная мобильность является настоящим раем для киберпреступников.

Отношение руководителей компаний к BYOD в мире и России (данные опроса более 400 руководителей компаний в РФ и более 700 – в мире), 2012

Источник: «Лаборатория Касперского», 2013

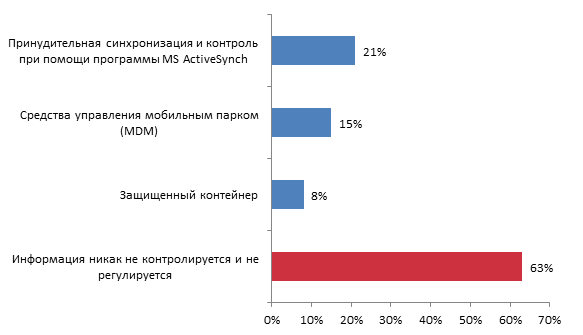

Как показал опрос, проведенный в 2013 г. аналитическим агентством Dimensional Research по заказу Check Point (The Impact Of Mobile Devices on information Security, 2013), доступ к корпоративным информационным системам в рамках модели BYOD приводит к многочисленным инцидентам, связанным с угрозами информационной безопасности. При этом сотрудники пренебрегают элементарными нормами безопасности использования мобильного доступа, а политика в отношении BYOD зачастую отсутствует. «Следует отметить, что наибольшую угрозу представляют не потенциальные возможности киберпреступников, а беспечность самих сотрудников организаций, – отмечает Виктория Носова, консультант по безопасности Check Point Software Technologies. – Почти две трети опрошенных компаний, разрешающих подключение к корпоративным сетям с частных мобильных устройств, никак не контролируют корпоративную информацию, находящуюся в этих устройствах».

Как контролируется корпоративная информация, находящаяся на личных мобильных устройствах сотрудников (данные опроса 507 руководителей ИТ-блоков и служб безопасности предприятий), 2013

Источник: Dimensional Research, 2013

Антон Ступин подтверждает мысль, утверждая: «Тотальное появление доступных высокопроизводительных универсальных мобильных устройств у инсайдеров приведет к лавинообразному росту как неосознанных, так и умышленных нарушений правил хранения и обработки конфиденциальной информации». Сергей Земков отмечает, что «компании часто закрывают глаза на отсутствие антивируса или даже простого пароля на мобильных устройствах сотрудников». Между тем доля личных устройств, применяемых для работы с корпоративными приложениями, в мировом масштабе возросла с 45% в 2010 г. почти до 70% в 2012 г., по данным IDC.

Рост внимания разных отраслей бизнеса к облачным технологиям и виртуализации также влечет за собой соответствующее изменение ландшафта угроз. Согласно магическому квадранту Gartner 2013, к 2017 г. более 50% компаний будут пользоваться облачными услугами как формой поставки новых или обновленных реализаций систем аутентификации пользователей. В то же время, по данным IDC, все большее число пользователей облачных сервисов высказывают обеспокоенность проблемами безопасности и неприкосновенности данных в облаке.

Проблема безопасности, связанная с техническим принципам организации работы в облаке (корпоративные данные фактически передаются оператору облачных сервисов), усугубляется неясностью ответственности за утрату или кражу данных. По данным исследования ESG (Enterprice Strategy Froup) 2013 г., у оператора облачных услуг, как правило, нет никакого желания нести ответственность по иным рискам, нежели прописано в SLA. В свою очередь, большинство договоров SLA составлено некачественно, они не содержат какой-либо конкретной информации в отношении ИБ. Согласно информации Gartner, до 80% пользователей облачных сервисов недовольны существующим у них SLA, считая, что данный документ трактует все неоднозначные ситуации в пользу оператора, а не клиента.

Кибермошенники: «квалификация» растет

Вследствие появления новых способов монетизации нелегальных заработков в сети усилилась мотивация киберперступников, многократно возросло количество спланированных и целевых кибератак, все чаще ставящих своей целью не только внесение хаоса, но и прямую кражу материальных или нематериальных активов из атакуемой киберсистемы.

«Такие атаки, как, например, «Человек-посередине» (MITM, Man-In-The-Middle), «Человек-в-браузере» (MITB, Man-in-the-Browser ) и «Человек-в-приложении» (MIA, Man-In-The-Application), известны много лет, однако именно в последние два-три года данный тип атак встречается все чаще, принимая более изощренные формы, – говорит менеджер по продажам компании HID Global в Восточной Европе Катажина Хофман-Селицка. – С учетом масштаба и изобретательности атаки MITB становятся серьезной угрозой для систем онлайн-банкинга, превращаясь из простых эксплойтов в мировой нелегальный кибербизнес».

По этой же причине (рост значимости фактора незаконного обогащения) мишенью кибербандитов, ранее выступавших против государства и крупных корпораций, все чаще становятся предприятия малого и среднего бизнеса, уже накопившие привлекательные для злоумышленников ценности, но зачастую не уделяющие должного внимания вопросам информационной защиты. Сегодня перед ними все острее встает проблема безопасности в киберпространстве. «То, что малые компании сегодня чаще подвергаются кибератакам, – это факт: теперь мишенью для угроз являются не только крупные организации, но и компании, насчитывающие не более сотни сотрудников, – комментирует Виктория Носова. – Поэтому одна из главных задач бизнеса сегодня, на мой взгляд, – обучать своих сотрудников и показывать им те риски, которым они подвергают бизнес, используя мобильные и облачные решения».

Согласно отчету Verizon (Data Breach Investigations Report, 2013 г.) из 621 зарегистрированных случаев утечки данных почти половина произошла в компаниях с численностью сотрудников менее 1000, а 193 случая имели место в организациях, в которых работает менее 100 сотрудников. Для сравнения: еще в 2008 г. предприятия малого и среднего бизнеса вообще не попадали в отчет.

Поделиться

Поделиться