Учётные записи привилегированных пользователей контролируются не так строго, как права обычных пользователей. Между тем, например, системные администраторы могут с лёгкостью обойти предпринятые в организации для защиты информации меры безопасности. Согласно опросам, более 40% таких сотрудников хотя бы раз использовали свои возможности для несанкционированного доступа к конфиденциальным данным. Около 60% опрошенных специалистов по ИТ-безопасности считают, что привилегированные пользователи, имеющие доступ к конфиденциальной информации, представляют наиболее серьезную угрозу безопасности. Избыточные права сотрудников позволяют им при отсутствии должного контроля причинить компании реальный ущерб.

Сторонние пользователи c административными правами также представляют угрозу для информационной безопасности организации. Нередко компании прибегают к услугам аутсорсинга, предоставляя сторонним ИТ-специалистам доступ в корпоративную информационную систему. Их действия, как и действия собственных администраторов ИТ-систем, могут стать причиной утечки конфиденциальной информации — намеренной или случайной, например, по причине неправильных настроек доступа.

В современных условиях также растёт число удалённых подключений и, соответственно, количество инцидентов. Удаленный доступ привилегированных пользователей используется во всех отраслях, включая госструктуры, финансовый сектор, промышленность, энергетику, медицинские учреждения и т.п. И везде необходим контроль как внутренних, так и внешних специалистов. При этом штат сотрудников служб ИБ остаётся прежним, а это снижает скорость реагирования на инциденты.

PAM: доверяй, но проверяй

Для борьбы с такими рисками существует класс систем, получивший название Privileged Access Management (PAM). Их именуют также системами контроля привилегированных пользователей (Privileged User Management, PUM). Это мощные специализированные решения для управления, контроля работы привилегированных пользователей, адаптивного управления их правами и аудита доступа к сетевым ресурсам с надежной системой безопасности, гарантирующей, что только нужный человек имеет доступ к нужным ИТ-ресурсам.

Они обеспечивают мониторинг и протоколирование действий привилегированных пользователей и гибкое управления их правами. В их функции входит сбор статистики и оперативный анализ аномальной активности привилегированных пользователей, выявление и пресечение действий, которые могут нести угрозу безопасности организации.

PAM-системы помогают организациям защитить свои критически важные активы от кибератак с помощью мощных и простых в использовании возможностей управления привилегированными аккаунтами. Они обеспечивают соответствие требованиям кибербезопасности и мониторинг активности пользователей, одновременно повышая производительность ИТ-администраторов и позволяя легко контролировать привилегированный доступ.

Система контроля действий поставщиков ИТ-услуг

Одно из таких решений — «Система контроля действий поставщиков ИТ-услуг» (СКДПУ НТ), разработанная российской компанией «АйТи Бастион». СКДПУ НТ может использоваться для контроля действий собственных системных администраторов и доступа внешних пользователей к защищаемым информационным ресурсам.

Она позволяет, например, контролировать действия внешних подрядчиков и своих сотрудников во время их работы на ИТ-инфраструктуре, организовать независимые точки доступа к каждому филиалу в компаниях с распределенной структурой (таких как предприятия нефтяной и газовой промышленности, логистические компании, объекты критической инфраструктуры и др.), дать возможность резервного доступа через резервный канал и точку входа.

При этом система обеспечивает мониторинг всех точек доступа, ведет базу всех действий для быстрого расследования потенциальных инцидентов. В результате повышается качество расследования и мониторинга без увеличения штата сотрудников, снижается риск утечек данных. Фактически за счет разграничения доступа и записи пользовательских действий с использованием аналитики удаётся «закрыть» часть функциональных возможностей систем класса DLP. В будущем ожидается интеграция СКДПУ НТ с рядом DLP-систем.

Комплексное решение компании «АйТи Бастион» СКДПУ НТ использует перенаправление (проксирование) сетевого трафика и не требует развертывания программных агентов. Привилегированные пользователи могут подключиться к веб-консоли СКДПУ и получить доступ с помощью специальных файлов для подключения или использовать привычное ПО для работы с протоколами удаленного доступа.

Комплекс СКДПУ НТ состоит из нескольких частей: «СКДПУ НТ Шлюз доступа», «СКДПУ НТ Мониторинг и аналитика», «СКДПУ НТ Компакт». По словам разработчиков, все решения строятся на российских технологиях и дополняют друг друга, обеспечивая безопасный удаленный доступ — от входа пользователя в систему до «умного» анализа потенциального инцидента.

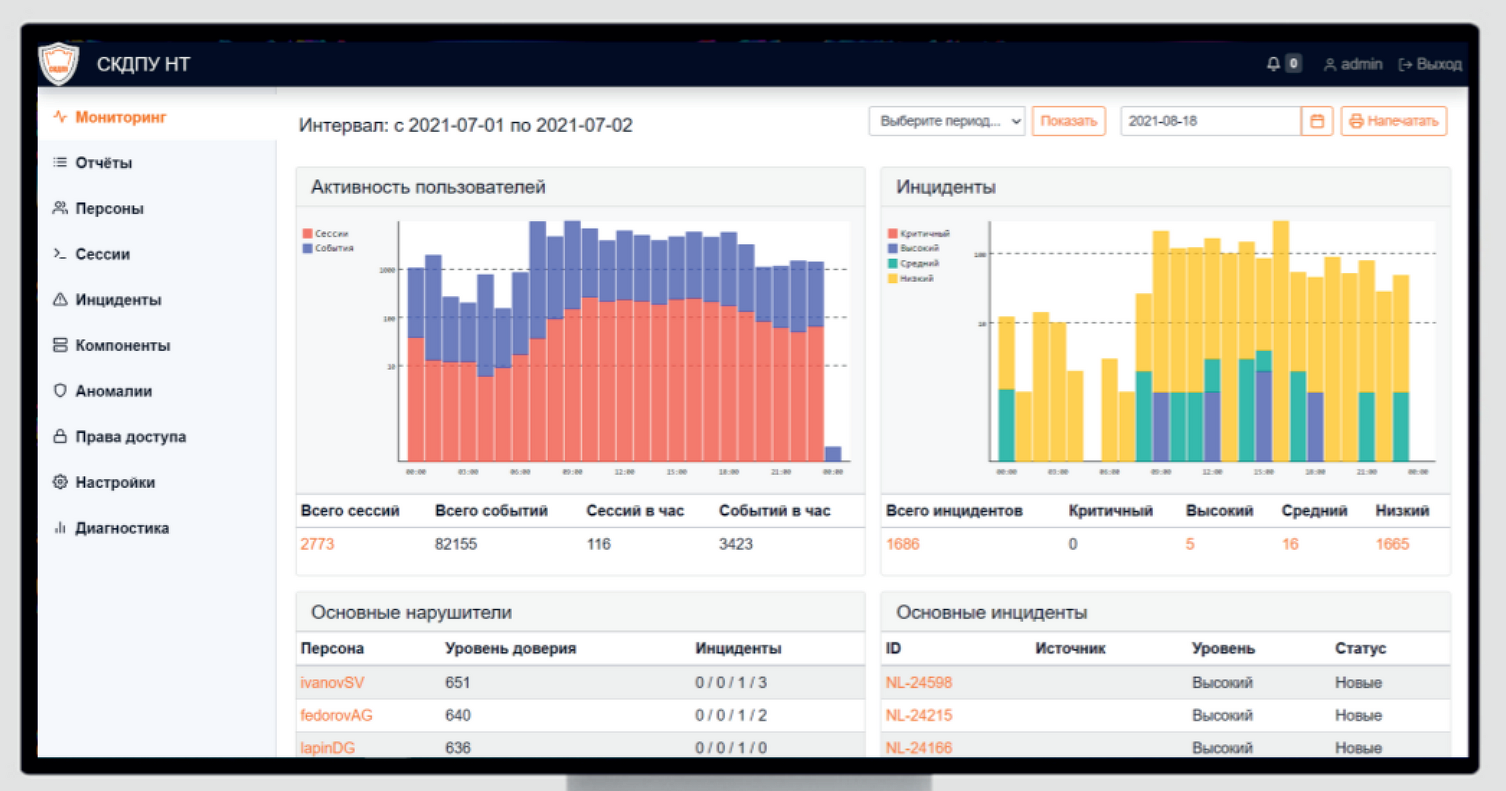

Доступ осуществляется через независимый шлюз СКДПУ НТ. При этом внешние специалисты работают по шифрованному каналу согласно политикам безопасности. Центр мониторинга и аналитики собирает информацию со всех точек доступа в единую анализируемую базу данных. Это позволяет проводить анализ и контроль всех сессий доступа в реальном времени, выявлять аномалии в действиях пользователей и автоматически фиксировать инциденты. В модуле аналитики и мониторинга в детекторах аномального поведения пользователей используются алгоритмы машинного обучения.

В БД фиксируются IP-адреса, группы пользователей, время сеанса, протоколы и пр. Анализ собранных данных упрощает библиотека настраиваемых отчетов. Расширенные функции модуля отчетности позволяют формировать отчеты разной сложности и детализации. Отчеты можно не только настраивать под собственные нужды, но и сохранять шаблоны для дальнейшего использования, а также планировать их запуск в определенное время и для разных подразделений.

Таким образом, СКДПУ НТ дает возможность проводить ретроспективный анализ записанных пользовательских сессий или реагировать на подозрительное поведение пользователя в режиме онлайн. При этом можно разрывать пользовательское соединение при запрещённой команде или запуске запрещённого приложения, либо просто запретить запуск отдельных процессов на целевом устройстве.

Интеграция с другими системами

СКДПУ НТ предусматривает также взаимодействие с внешними системами, такими как SIEM, СОВ, средства многофакторной авторизации, шлюзы, оркестраторы и системы автоматизации. Список таких систем постоянно пополняется, расширяя их функциональные возможности в ИТ-инфраструктуре.

Например, для многофакторной аутентификации достаточно широко используется интеграция решения с продуктом компании «Мультифактор», а также реализации на базе Open Source решений.

Большинство заказчиков СКДПУ НТ применяет SIEM-системы, поэтому специалисты «АйТи Бастион» активно разрабатывают сценарии использования и интеграции с как можно большим количеством продуктов данного класса. Это такие отечественные продукты как RuSIEM, MaxPatrol SIEM. В режиме бета-тестирования СКДПУ НТ также работает с некоторыми другими системами. Уже подтверждена совместимость СКДПУ НТ с продуктами KICS, KOS «Лаборатории Касперского», PT ISIM и MaxPatrol SIEM компании Positive Technologies, решениями РуТокен компании «Актив» и другими.

В промышленном секторе благодаря интеграции с СОВ от «Лаборатории Касперского» и Positive Technologies собирается информация о попытках подключиться в обход системы СКДПУ НТ, и о таких действиях уведомляются администраторы безопасности.

Как развертывается и применяется СКДПУ НТ

Система универсальна и может развертываться как в распределенных организациях крупного бизнеса, так и в информационной инфраструктуре небольших компаний. Ее можно устанавливать в существующую инфраструктуру, где ранее были внедрены СКДПУ НТ Шлюз доступа или СКДПУ НТ Компакт.

СКДПУ НТ работает на ОС Astra Linux и поставляется в виде программно-аппаратного комплекса или как программное обеспечение для виртуальной машины. Эти варианты можно комбинировать. Источниками данных для СКДПУ НТ могут быть ПАК (например, СКДПУ НТ Компакт) и виртуальные системы.

В целом СКДПУ НТ поддерживает все отечественные операционные системы, Unix-подобные ОС и системы на базе Windows в качестве клиентских систем и целевых устройств. Для нее важен только протокол, по которому происходит подключение.

При этом поддерживаются все аппаратные платформы, которые, в свою очередь, поддерживают Astra Linux. Сейчас в качестве готовой программно-аппаратной платформы, предоставляется система, установленная на серверы компании QTECH.

В то же время заказчики не ограничены в выборе поставки. Система может быть предоставлена не только в виде готового программно-аппаратного комплекса, но и как виртуальное устройство (virtual appliance), а также при необходимости в виде дистрибутива операционной системы и СКДПУ НТ для самостоятельной установки на сервер. В последнем случае также предоставляется подробная инструкции по установке и, если необходимо, технический специалист, который поможет установить систему как подключившись удалённо, так и выехав непосредственно на площадку заказчика.

Комплекс СКДПУ НТ внесён в Реестр отечественного ПО Минкомсвязи России. Кроме того, СКДПУ НТ Шлюз доступа имеет сертификат ФСТЭК России по требованиям к безопасности информации.

Сценарии использования и кейсы

При большом числе объектов (например, сети АЗС, банкоматы, магазины и т.п.) каждый из них оснащается «легким» шлюзом доступа СКДПУ Компакт. Это обеспечивает безопасный удаленный доступ для администрирования и настройки конфигурации оборудования. Центр мониторинга и аналитики ведет централизованный архив событий и действий, позволяет анализировать поведение и действия пользователей для раннего оповещения о потенциальных инцидентах. Возможны различные сценарии доступа, например, доступ вне разрешенного времени только по согласованию, доступ в прозрачном режиме. Вот какие задачи решает СКДПУ в организациях различного типа:

Как поясняют в компании «АйТи Бастион», типовой портрет заказчика — это предприятие, которое заботится о собственной безопасности, сохранности данных и целостности ИТ-инфраструктуры, хочет избежать потенциальных утечек информации и несанкционированного доступа. Сейчас у «АйТи Бастион» более 120 реализованных проектов. Вот примеры нескольких публичных кейсов:

Часто сами заказчики предлагают интересные сценарии работы, рассказывают в «АйТи Бастион». Так, например, финансовый сектор стал чаще использовать СКДПУ НТ для контроля не только технических специалистов, но и линейного персонала: менеджеров, сотрудников бухгалтерии и т. д.

Ещё одним необычным сценарием стала организация безопасного выхода в интернет: СКДПУ НТ устанавливают перед терминальным сервером, являющимся единственной легитимной точкой выхода в общую сеть, и все действия пользователей фиксируются и передаются в СКДПУ НТ (в модуль аналитики и мониторинга) для профилирования пользователей и выявления подозрительного поведения.

Самые распространенные сценарии — это организация разграниченного доступа к целевым устройствам в различных вариантах (с доступами «по согласованию» к отдельным целевым устройствам или в заданный период времени), доступ к инфраструктуре удалённых рабочих столов, а также доступ к объектам инфраструктуры АСУ ТП.

СКДПУ в инфраструктуре VDI

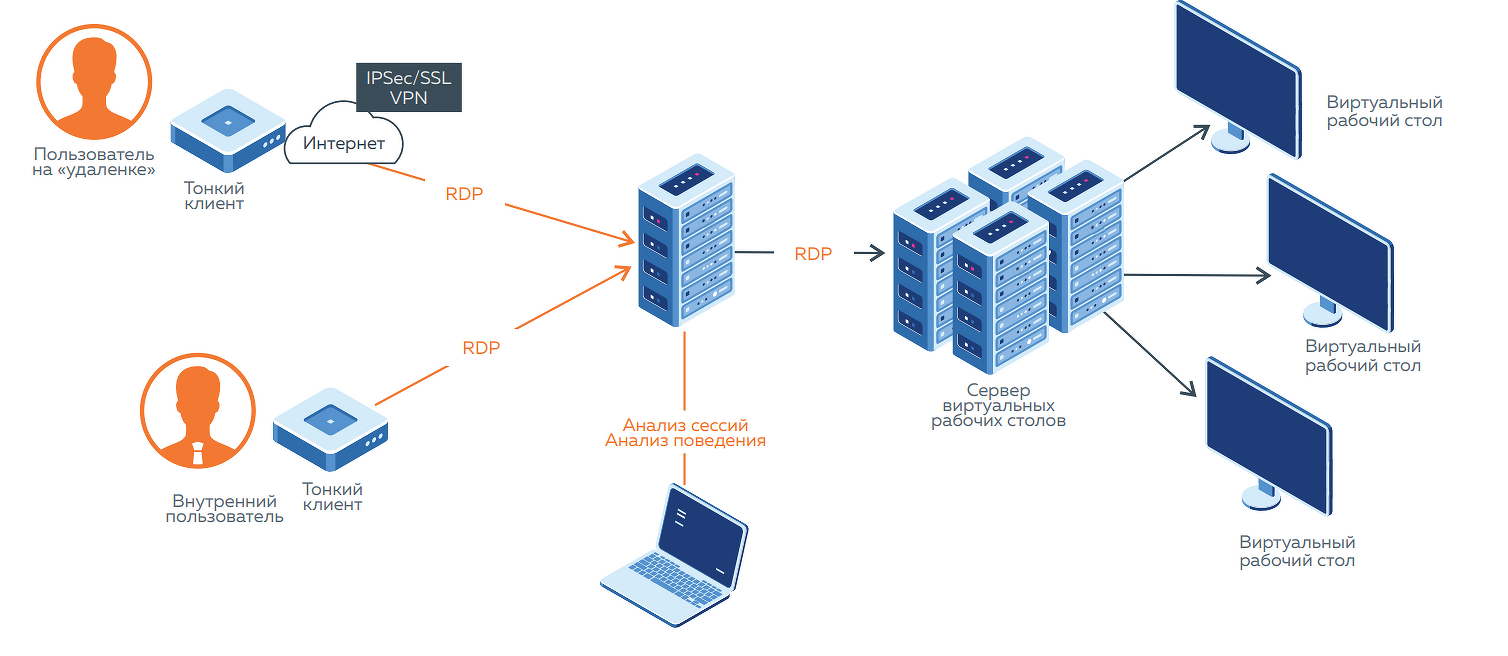

Еще один пример применения СКДПУ НТ – контроль доступа через виртуальные рабочие столы (VDI). В этом случае система контролирует подключения всех участников — пользователей, администраторов и техподдержки сервера. При этом сохраняется текущая архитектура решения, остается прежним качество сервиса. Вместе с тем удается снизить риски утечки данных и выхода систем VDI из строя по вине персонала, обеспечить дополнительный сбор информации сессий доступа (видео и текстовые данные), организовать систему контроля активности и времени работы сотрудников в VDI и предоставить инструмент для расследования инцидентов.

Какие системы можно заменить на СКДПУ НТ?

Одним из постулатов философии СКДПУ НТ является защита инфраструктуры от внешних воздействий путём сокрытия информационных систем. Таким образом, «снаружи» видно только шлюз доступа, который является единой точкой входа и передаёт данные по действиям пользователей в модуль мониторинга и аналитики. Если попытаться исследовать сам шлюз доступа или системы, находящиеся за ним, то модуль мониторинга и аналитики уведомит ответственных лиц о том, что происходит нечто подозрительное.

Действия инсайдеров также фиксируются и передаются офицеру безопасности, а администрирование самой системы происходит через СКДПУ НТ. Кроме того, регистрируются действия администраторов СКДПУ НТ, и всегда можно узнать, кто производил ту или иную настройку.

Принимая решение о выборе PAM-системы, стоит чётко определить реальные сценарии ее использования, сейчас и в дальнейшем. Многофункциональные, комплексные системы позволяют строить сложные распределённые схемы удалённого доступа и управления учётными записями.

В компании «АйТи Бастион» считают, что СКДПУ НТ может заменить весь спектр зарубежных решений класса PAM. Наиболее часто в последнее время она приходит на смену CyberArk, Fudo, Balabit и One Identity. «АйТи Бастион» является также официальным дистрибьютором Wallix AdminBastion и продолжает предоставлять поддержку этого решения. Однако продление контрактов на его поддержку и получение обновлений уже невозможно из-за трудностей взаиморасчётов с вендором. В нынешних условиях предлагается миграция с Wallix Admin Bastion на российское решение СКДПУ НТ.

Поделиться

Поделиться