Без обнаружения не будет реагирования: как развиваются ИБ-продукты для анализа трафика

04.09.2025

Согласно аналитике Positive Technologies, в 100% исследуемых компаний обнаруживаются нарушения регламентов ИБ. Практически в каждой компании есть подозрительная сетевая активность.

Очевидно, что сохраняется острая необходимость в дополнительном мониторинге и анализе сетевой инфраструктуры. Если организовать процесс правильно, то злоумышленники в сети будут как на ладони — детальный мониторинг дает полное представление о состоянии сетевой инфраструктуры, выявляет слабые места и уязвимости, а также помогает оперативно реагировать на инциденты безопасности.

Сделать это возможно с помощью продуктов класса NTA/NDR: Network Traffic Analysis и Network Detection and Response. Разберемся в том, что это за классы и чем отличаются.

Как менялось на рынке определение систем анализа трафика

В 2019 году исследовательское агентство Gartner впервые опубликовало исследование Gartner Market Guide for NTA, которое описывало ключевые характеристики систем глубокого анализа трафика и главных игроков. Спустя год Gartner ввел новый термин и переименовал систему анализа сетевого трафика (NTA) в систему для сетевого обнаружения угроз и реагирования (NDR).

В чем же отличие? По факту Gartner забрал все, что было в NTA и добавил в название главный дифференциатор – response. Копнув глубже, обнаружим, что реагирование упоминалось агентством задолго до появления нового класса. И тот самый «response» описывался как функция ручного или автоматизированного реагирования на обнаруженные сетевые угрозы. Прошло 5 лет и Gartner выпускает очередной отчет о NDR-решениях. Что там изменилось?

Проверим вместе, а также соотнесем описание с возможностями продукта этого класса от Positive Technologies — PT Network Attack Discovery (PT NAD).

Начнем с обязательных технологий, присущих классу NDR, согласно Gartner.

1. Анализ сырого трафика и/или телеметрии

Для раннего выявления кибератак и действий злоумышленников в сети используют два подхода: анализ копии сырого трафика и телеметрии.

На основании только телеметрии выявлять сетевые атаки сложно, а порой и невозможно. Например, она позволяет обнаружить подключение по SSH, и при этом не передает данных о версии сетевого протокола SSH, клиенте или используемых алгоритмах. Кроме того, при анализе телеметрии не работает базовый функционал сигнатурного анализа. «Не работает и ладно, зато есть индикаторы компрометации (IoC)» — скажут опытные пользователи. С одной стороны, верно — IoC-и действительно используются, но не в полном объеме. Например, выявить подозрительный DNS-запрос не всегда можно, а проверить хэш-файла нельзя. Таким образом, анализ телеметрии можно использовать на сетях, где расположены некритические бизнес-системы. Для критических сегментов лучше анализировать сырой трафик.

Анализ копии сырого трафика делает сеть прозрачной. Полнота данных позволяет применять набор технологий по обнаружению сетевых атак, профилировать каждый сетевой узел и выявлять аномалии на основе накопленных данных.

Например, PT NAD анализирует копию сырого трафика и использует для этого собственную технологию PT DPI. Она позволяет:

- Захватывать сетевые пакеты

- Дефрагментировать IP-пакеты

- Разбирать туннели произвольной вложенности (например, VLAN, GRE, IP-to-IP, VXLAN)

- Идентифицировать сессии

- Сохранять захваченные пакеты в хранилище и присваивать идентификатор сессии для быстрого доступа к данным

- Реассемблировать TCP-сессии

- Определять и разбирать прикладные протоколы (L7)

- Определять и разбирать протоколы проксирования (например, HTTP-proxy и SOCKS5)

- Определять приложения, работающие поверх протокола L7 (например, Telegram, VK и GitHub)

- Извлекать передаваемые файлы

- Выявлять атаки сигнатурным методом

- Подготавливать данные для постанализа поведенческими и ML-модулями

PT DPI помогает точнее обнаружить сложные угрозы, находить аномалии в трафике, определять и детально разбирать все популярные протоколы.

2. Мониторинг внутренних сетей и периметра

Если с периметром все понятно: обнаружение вторжений, анализ расшифрованного трафика с периметровых систем безопасности — это задачи, которые не требуют значительных вычислительных ресурсов, а анализ внутреннего трафика — более сложная задача. Обычно пропускная способность периметрового канала составляет от 1 до 10 Гбит/c, используемые протоколы не так разнообразны: HTTPS, RDP, SSH, DNS, протоколы для электронной почты и VPN. Анализа такого объема данных и протоколов недостаточно для обеспечения полноценной защиты внутренней сети. Злоумышленники так или иначе проникнут в инфраструктуру либо через эксплуатацию 0-day, социнженерию, либо менее защищенные каналы (мессенджеры, электронная почта и прочее).

Анализ внутренней сети в несколько раз усложняет задачу. Например, за счет количества и разнообразия внутренних протоколов. Таких как LDAP, Kerberos, DCE/RPC, SMB и пр. Кроме того задача мониторинга и анализа сети усложняется из-за использования злоумышленниками уже скомпрометированных учетных записей и маскировки горизонтального перемещения под действия обычного пользователя. Выходит, без DPI, заточенного под разбор специфичного корпоративного трафика, снова не обойтись. Но есть другая сложность. Каналы внутри инфраструктуры исчисляются десятками Гбит/c. Казалось бы, тут спасет анализ телеметрии. Будем реалистами — не спасет, а уменьшит требования к железу. Польза от данных с телеметрии для службы SOC будет стремиться к нулю. Например, попадая во внутреннюю сеть, злоумышленник зачастую пытается провести внутреннюю разведку сети путем выгрузки всей информации о домене, скажем, при помощи инструмента BloodHound. Выявить эту активность получится только в копии трафика, телеметрии будет недостаточно для детектирования действий злоумышленника.

Таким образом, для точного выявления сетевых атак на ранних этапах внутри сети и на периметре нужно использовать технологию DPI, которая учитывает особенности инфраструктуры. Кстати, в PT NAD мы это учли.

Для выявления аномалий в PT NAD используется более 50 поведенческих модулей. Кроме этого, в PT NAD есть ML-технология. С ее помощью оператор может профилировать узел или группу узлов и автоматически находить отклонения от типичного поведения. Для этого достаточно задать параметры контроля, PT NAD обучится и начнет оповещать оператора о найденных угрозах.

3. Обнаружение нетипичного поведения на основе несигнатурного анализа

Использование сигнатур, по Gartner, становится стандартным требованием для систем NDR. Кажется, что сигнатуры не могут быть эффективным инструментом для обнаружения аномалий. Однако это не совсем так. Сигнатура сама по себе — правило, которое должно сработать на определенную последовательность в сессии. С ее помощью можно и нужно выявлять известные угрозы. На сегодня это самый надежный из доступных способов выявления сетевых атак. Однако сигнатуры сами по себе не обязательно должны использоваться для обнаружения атак. С их помощью можно идентифицировать определенные события из трафика. Набор таких событий может использоваться для обнаружения нетипичного поведения и постанализа другими продвинутыми технологиями, например, ML.

4. Агрегация событий в одну последовательность

Система должна объединять в группы, последовательности и цепочки событий, которые на первый взгляд могут показаться несвязанными, но по факту связь между ними есть, и система это распознает. Отдельные события сами по себе не представляют ценности для аналитика SOC или оператора системы. Например, это загрузка файла, установка сетевого соединения, разрешение доменного имени или выполнение команды через DCE/RPC. И далее, объединив весь контекст и проанализировав связные события, аналитик сможет принять решение о том, является ли конкретный инцидент атакой.

Так, в PT NAD есть лента активностей. Она сообщает аналитику о наиболее опасных событиях в сети, собирая по ним цепочки. Это позволяет оператору видеть результаты анализа, объединенные в единую карточку, полученные с помощью несигнатурных модулей. Также лента агрегирует похожие события за разные промежутки времени в одно, что помогает оператору экономить время и сфокусироваться на важном.

Кроме ленты активности операторы могут использовать дашборд и наборы виджетов. Настроив их, можно оперативно получать агрегированную информацию и делиться ей со смежными командами. При этом все сырые события, сессии и любая другая информация из трафика всегда доступны Threat Hunter-ам и команде Incident Response.

5. Автоматическое или ручное реагирование

Тот самый дифференциатор, который позволил Gartner переименовать класс NTA в NDR. При беглом анализе под реагированием аналитики агентства понимают возможность автоматического и автоматизированного реагирования на сетевую угрозу в инфраструктуре. Кроме того, аналитики считают расследование частью процесса реагирования. С одной стороны, такой подход позволит сэкономить время службы ИБ, затрачиваемое на реагирование в режиме реального времени. С другой, порождает неконтролируемое количество ложно положительных срабатываний, блокировку безопасных подключений, нарушение бизнес-процессов и, как следствие, сильную зависимость от настроек системы.

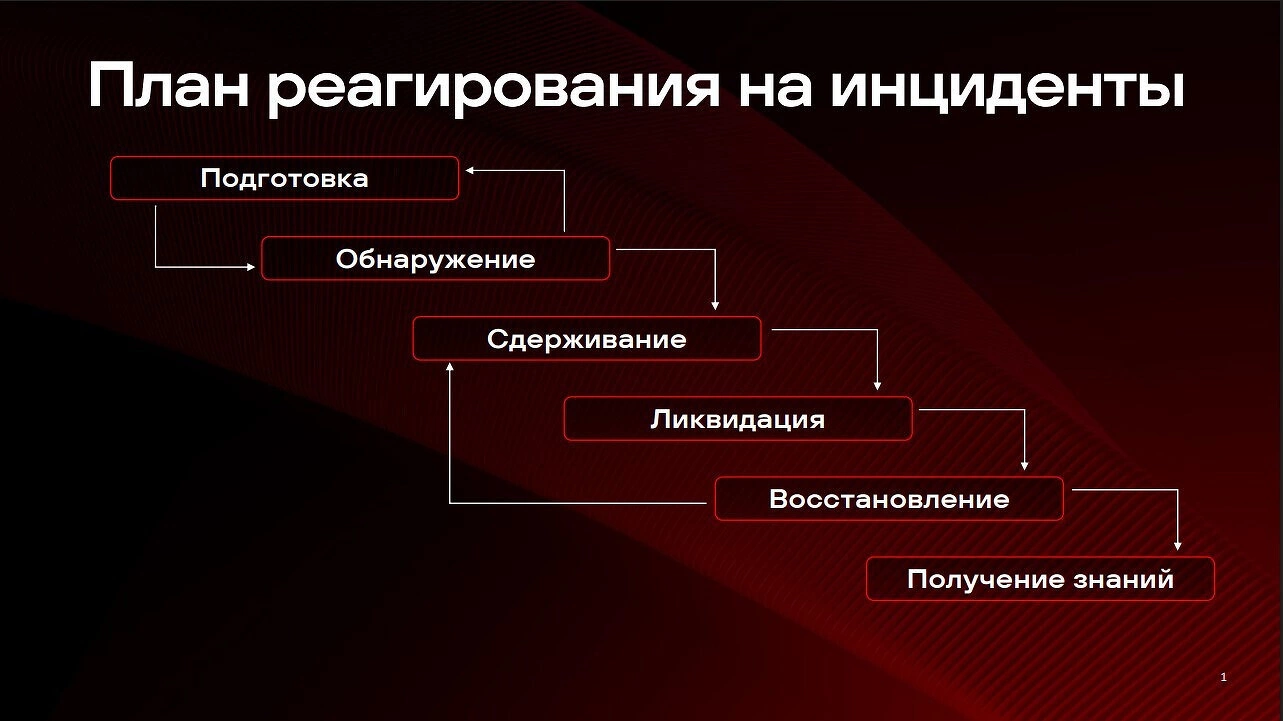

Автоматизация реагирования, получается, ближе к реальности. Автоматизация предполагает наличие механизма, который сокращает время реакции аналитика после проверки события. NTA/NDR-системы предназначены для выявления злоумышленника, который смог обойти системы, имеющие автоматическую блокировку (IPS, NGFW, AV и прочее). Поэтому рекомендованная реакция на факт обнаружения угрозы или аномалии — установление причинно-следственной связи, купирования угрозы и усиление мер безопасности. Это процесс, который? согласно методологии SANS, состоит из шести шагов.

Не будем описывать каждый шаг процесса, а сфокусируемся на том, что реагирование — это сложный и комплексный процесс. Он включает в себя не только активное подключение службы SOC, но и команды Incident Response, Threat Intelligence и др. Кроме вовлечения смежных команд немаловажную роль играет критичность актива. В некоторых ситуациях сетевая изоляция узла недопустима для бизнес-процессов и чревата остановкой бизнеса и потерей денег.

Обратимся к PT NAD, который является, по нашей оценке, эталонным источником данных о трафике для ИБ-подразделения в компании. С помощью данных из системы аналитики SOC могут:

- восстановить хронологию атаки;

- выявить уязвимые места в инфраструктуре;

- выработать компенсирующие меры для предотвращения аналогичных атак;

- собрать доказательную базу.

- завести логи в SIEM-систему, чтобы оперативнее реагировать на сработки в едином интерфейсе

- настроить реагирование с помощью продуктов класса EDR.

Поговорим про интеграцию с SIEM. Действительно, SIEM-системы, такие как MaxPatrol SIEM, агрегируют данные с разных источников, расширяя контекст и предоставляя оператору полную картину для принятия решений. Это делает реагирование на угрозы более эффективным и позволяет избежать лишнего воздействия на критически важные бизнес-процессы.

Команда PT NAD пошагово расширяет список поддерживаемых решений. Впереди — интеграция с межсетевым экраном нового поколения PT NGFW и продуктом для защиты конечных точек — MaxPatrol EDR, которые как раз помогут реализовать реагирование в PT NAD. Будущие интеграции позволят аналитикам ещё более эффективно и удобно действовать, оптимизируя не только сетевую изоляцию, но и другие аспекты реагирования на угрозы.

Вместо заключения

Результаты исследований актуальных киберугроз в мире свидетельствуют о ежегодном росте интенсивности кибератак. Вместе с этим закономерно растет количество и объем проектов по расследованию инцидентов и ретроспективному анализу.

Необходимость в своевременном мониторинге трафика и проактивном поиске угроз сейчас актуальна как никогда. Но гонка за модными трендами не всегда находит применение в реальности, не всегда класс решений ИБ по мнению аналитических агентств, будет совпадать с возможностями продуктов, которые вы используете для построения системы защиты своей компании. Полную картину происходящего в трафике можно получить только благодаря грамотно настроенным технологиям анализа и обнаружения угроз в сети, инфраструктуре, конечных узлах и ПО. Именно они являются первым и основополагающим этапом для сокращения времени на обнаружение и устранение угроз. Без наличия технологической базы для обнаружения скрытых угроз в трафике, никакая система по реагированию не сможет обеспечить эффективную работы служб ИБ.