Обзор NG SOAR — решения для управления инцидентами и оркестрации

Развитие информационных технологий, ускоренное пандемийными эффектами и геополитическими изменениями, привело к росту числа кибератак не только в России, но и по всему миру. Этот рост и увеличение среднего размера ущерба привели к повышенному вниманию общества к проблематике защиты информации. С изменением методов атак и подходов к защите проблема нехватки кадров в сфере информационной безопасности стала особенно острой. По оценкам, в мире сейчас не закрыто около 3,5 миллиона вакансий для ИБ-специалистов, а за последние 10 лет общее число предложений для киберэкспертов выросло почти в четыре раза. В текущем обзоре речь пойдет о применении технологий управления инцидентами и оркестрацией различных средств защиты информации (СЗИ) в виде продукта Security Orchestration Automation and Response (SOAR). В продуктовой линейке Security Vision существует как отдельный модуль, так и комплект из модулей (NG SOAR), включающий дополнительно функционал SIEM, EDR и двустороннюю интеграцию с центрами реагирования на киберинциденты регуляторов. Рассказывает Максим Анненков, менеджер по продукту Security Vision SOAR.

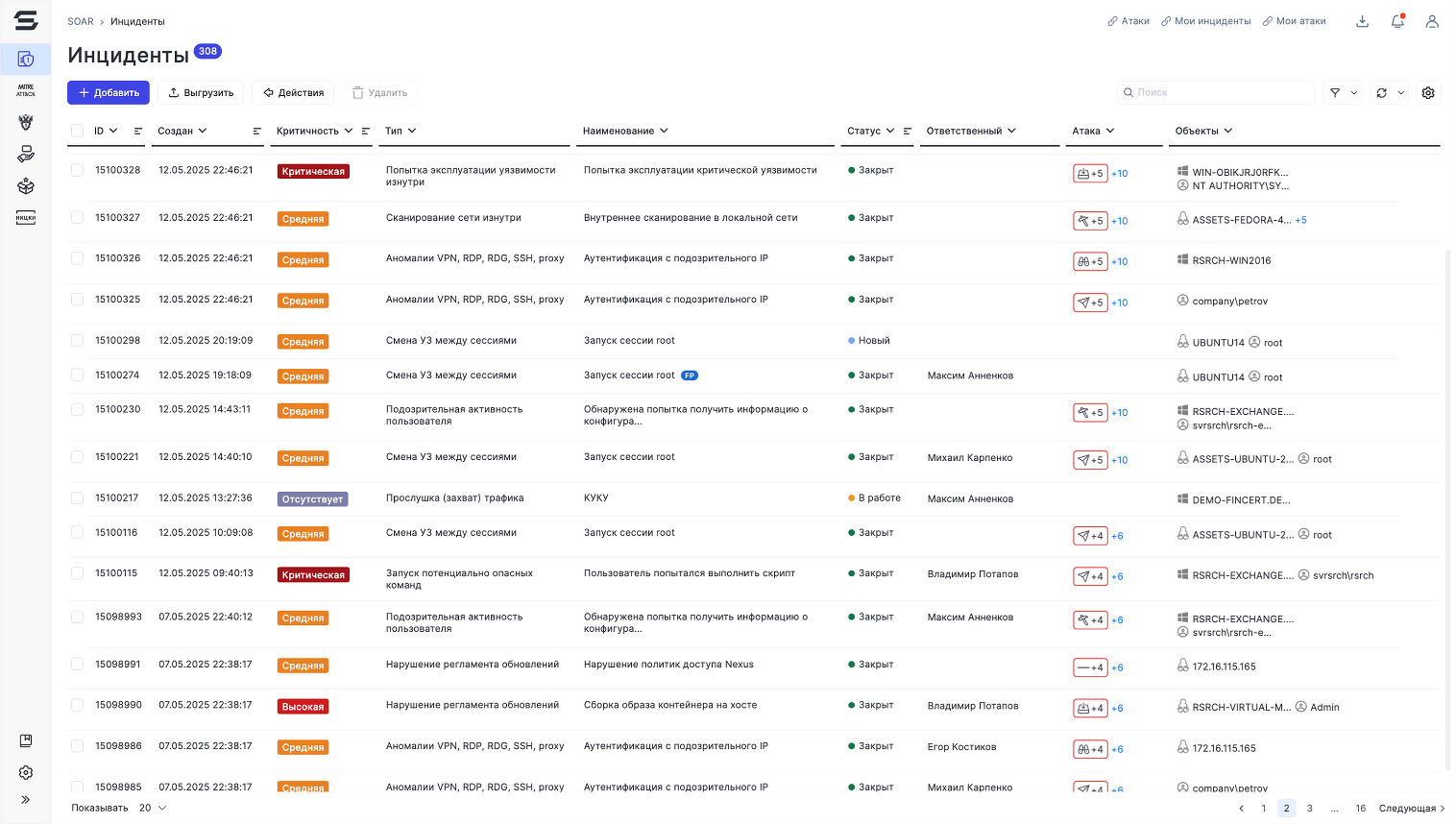

Возможности решения

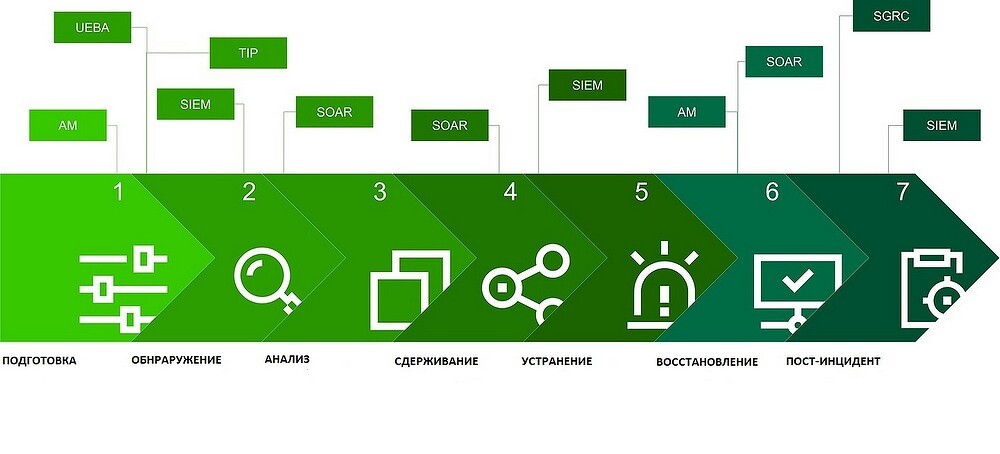

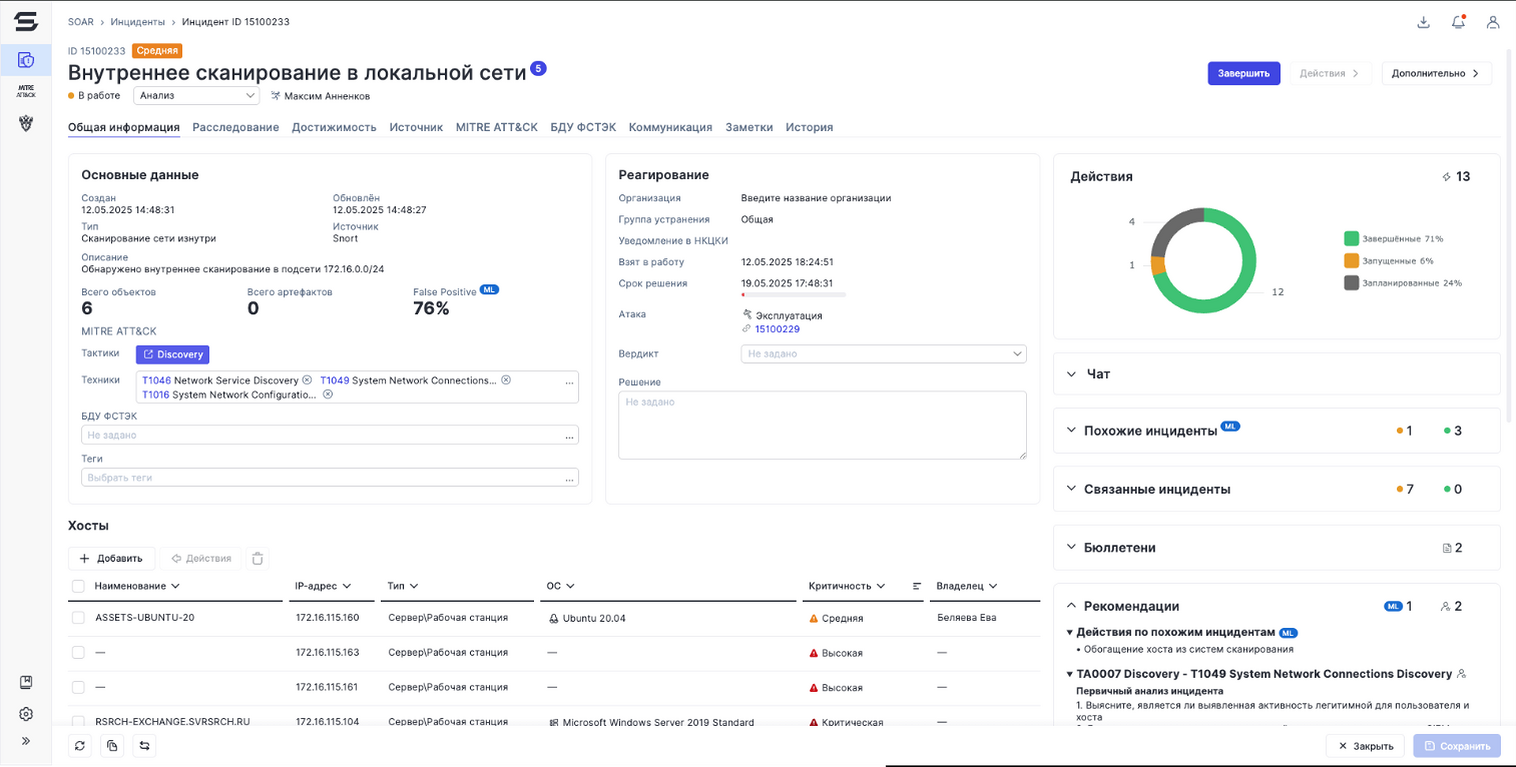

Security Vision NG SOAR позволяет сделать прозрачным процесс управления инцидентами в компаниях разного масштаба, отвечает за автоматизацию действий и интеграцию СЗИ в единую экосистему (встроенный в платформу конструктор коннекторов позволяет в режиме no-code быстро реализовывать интеграции с любыми источниками данных и средствами реагирования). Центр мониторинга и реагирования на кибератаки (Security Operation Center, SOC) представляет собой сложную интеграцию трех ключевых компонентов: технологий, организованных процессов и специалистов:

- технологический компонент включает разнообразные решения, направленные на защиту корпоративной инфраструктуры от киберугроз, центральным элементом SOC выступает SOAR с подключенными источниками данных. Самым частым источником являются решения класса SIEM, которые отвечают за сбор, нормализацию и хранение данных событий ИБ из различных систем, но данные можно перенаправлять и точечно, из различных СЗИ — за сбор и анализ таких «сырых» событий, а также поиск инцидентов в таком случае может отвечать специальный корреляционный движок в модуле NG SOAR;

- процессы организуют анализ инцидентов, их классификацию и обогащение данными из внешних источников, настройки политик для автоматического реагирования и другие действия, связанные с подготовкой к инцидентам и анализом lessons learned;

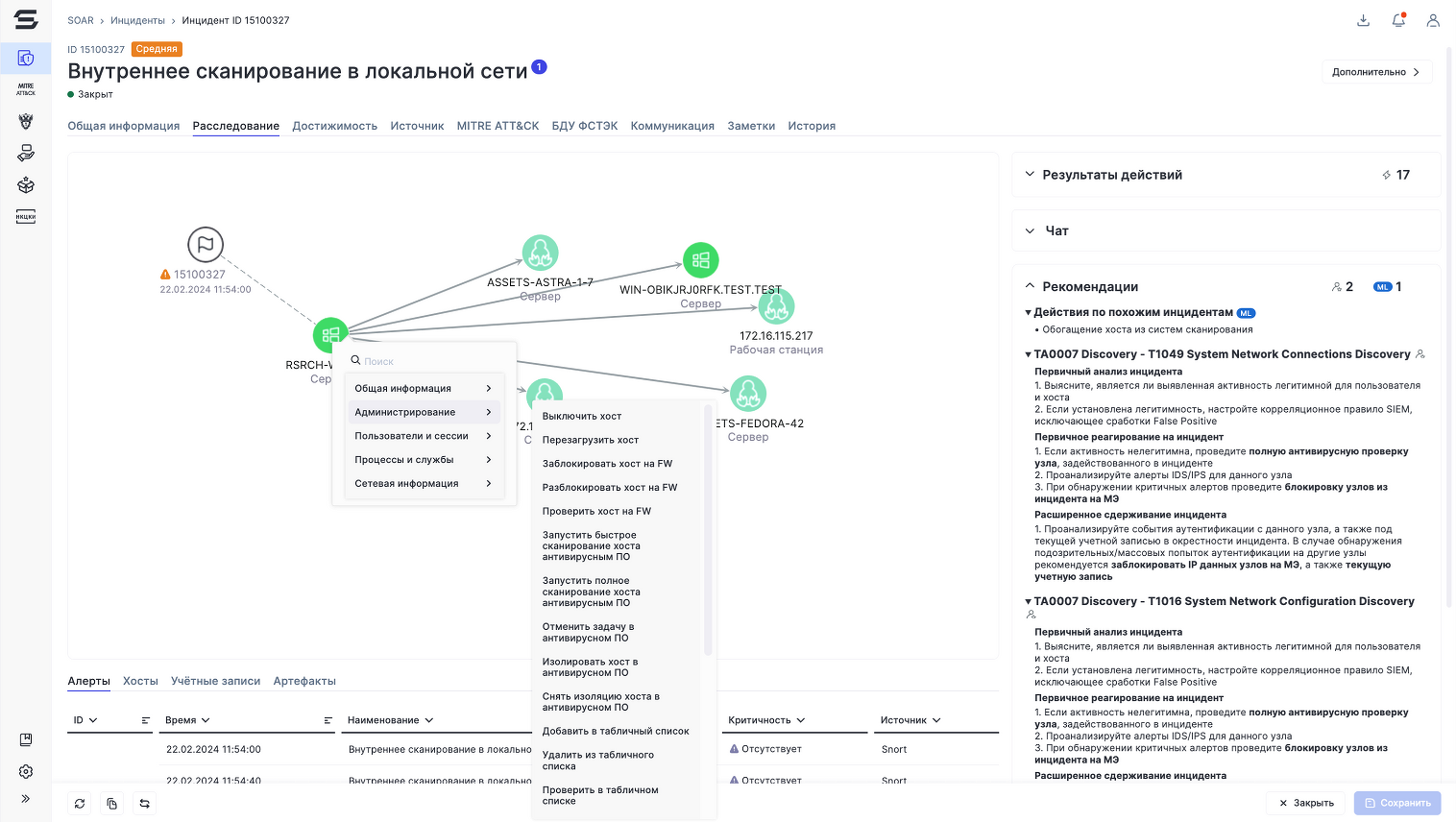

- специалисты — незаменимая часть работы эффективной системы, поэтому в качестве третьего аспекта работы решений Security Vision приняты визуализация аналитики и ускорение обработки больших данных специалистами. Так, например, граф связей объектов инцидента становится не просто картинкой, а интерактивным инструментом реагирования и изучения материалов, а встроенные ML-модели и рекомендации экспертов позволяют выстроить пошаговые стратегии действий.

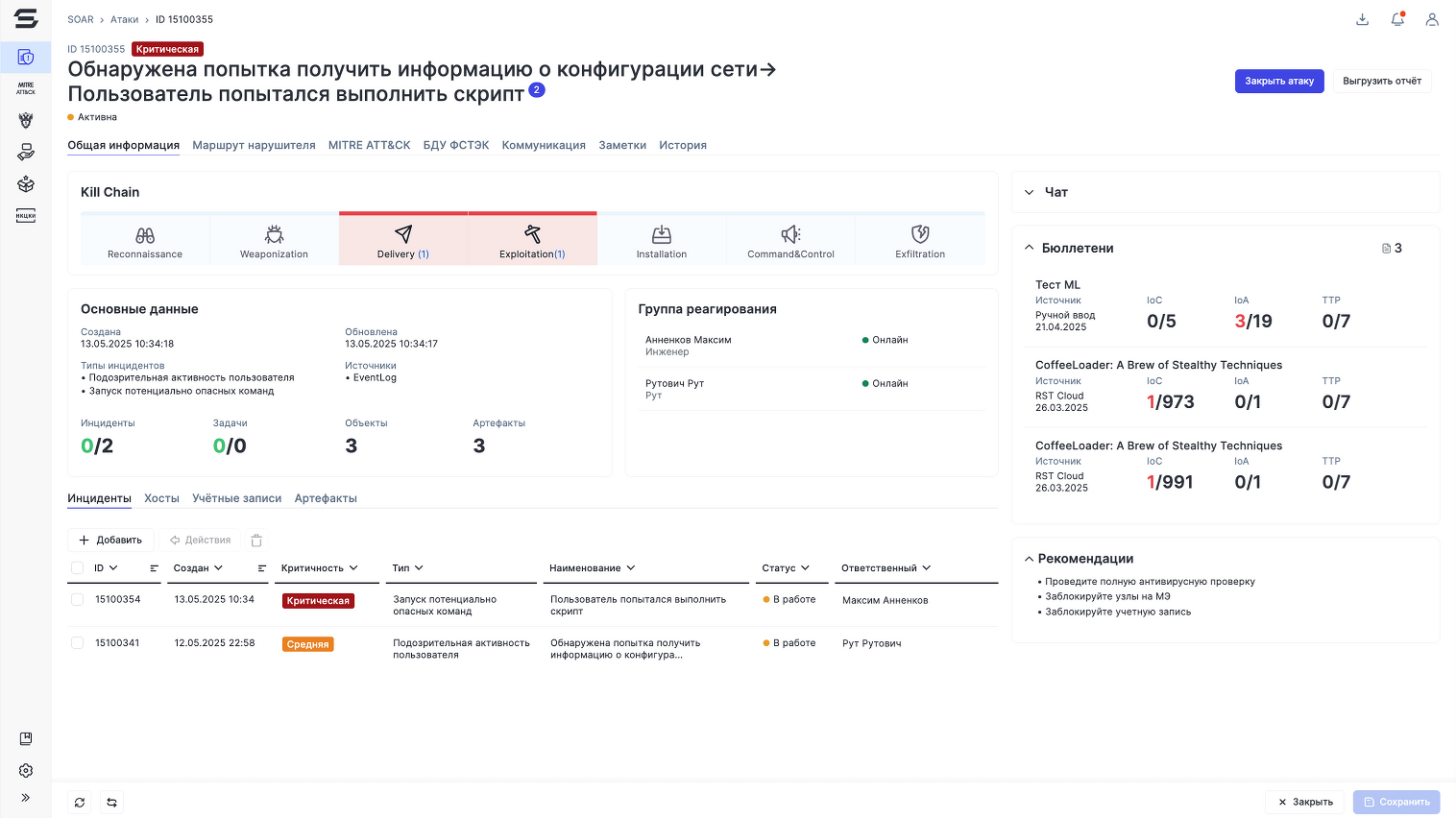

В основе решения находится уникальная технология динамических плейбуков (сценариев реагирования, которые автоматически подстраиваются под окружение и автоматически вызывают друг друга в зависимости от изменения контекста инцидента). Эта концепция позволяет учитывать специфику каждого инцидента и доступные действия по сдерживанию и нейтрализации инцидентов: система анализирует событие и его атрибуты (используемые техники атак, задействованные объекты и доступные СЗИ) и автоматически формирует соответствующий плейбук, используя встроенные атомарные сценарии реагирования. Благодаря ретроспективному анализу связанных с инцидентом данных, SOAR выявляет цепочку атаки и разрабатывает оптимальный план реагирования на основе полученной информации.

Дополнением к технологии SOAR могут выступать интеграции с центрами реагирования регуляторов (например, ГосСОПКА НКЦКИ и FinCERT ЦБ), решения для автоматизации управления ИТ-активами (AM, CMDB), уязвимостями (VS, VM) и харденингом (SPC). Работая вместе, они позволят добиться синергии и максимального охвата возможностей. Во время расследования инцидента информационной безопасности аналитик SOC может одновременно работать с различными средствами защиты, такими как антивирусы, NGFW, песочницы и другие. Это необходимо для изучения правил, политик, конфигураций и другой информации, которая позволяет детально разобраться в обстоятельствах инцидента. Помимо этого, аналитик обращается к различным сервисам, включая аналитические платформы, инструменты анализа подозрительных файлов (Sandbox), решения для проактивного поиска (Threat Hunting) и более полного управления информацией о киберугрозах (TIP), а также базы данных угроз и знания.

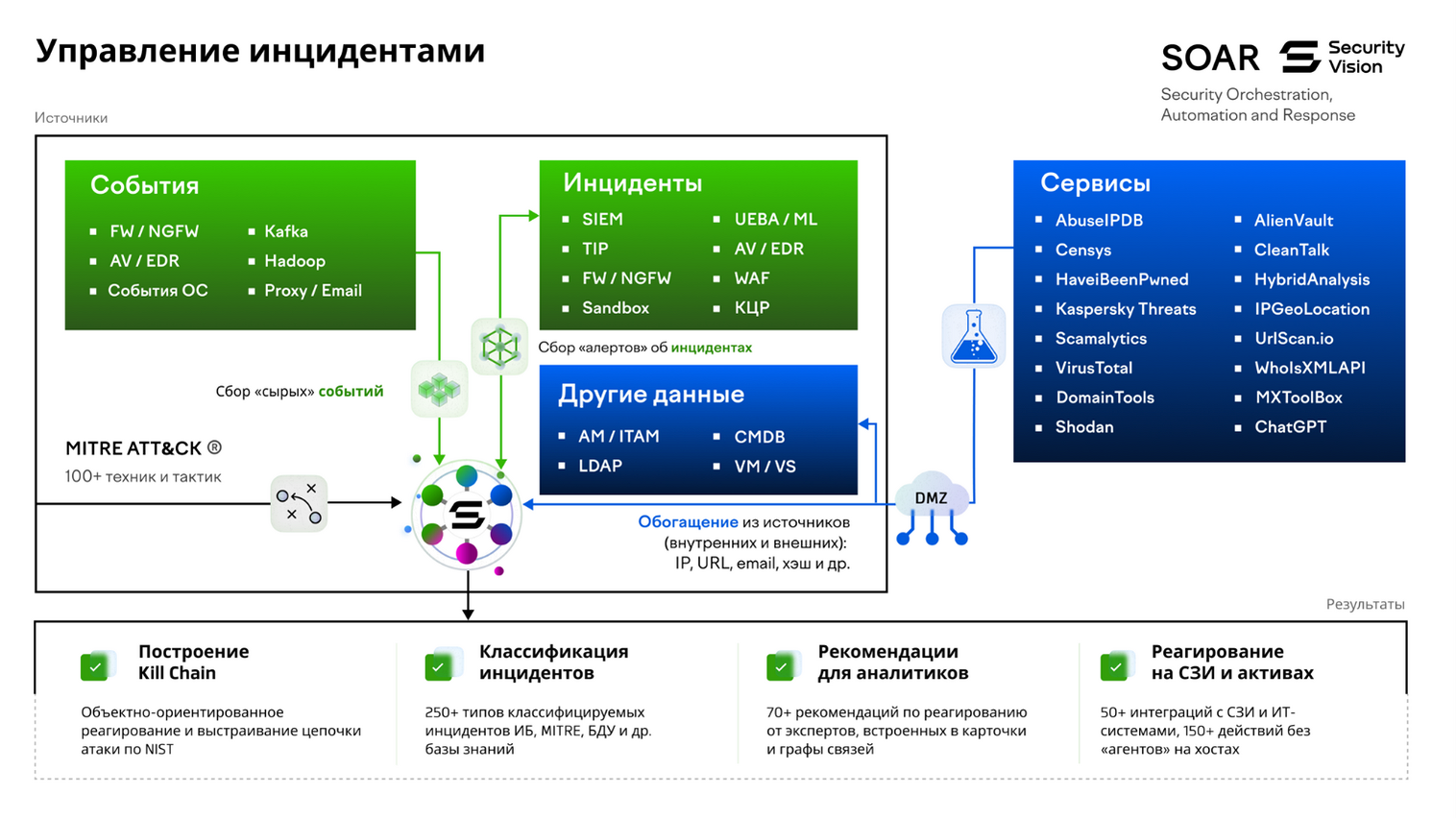

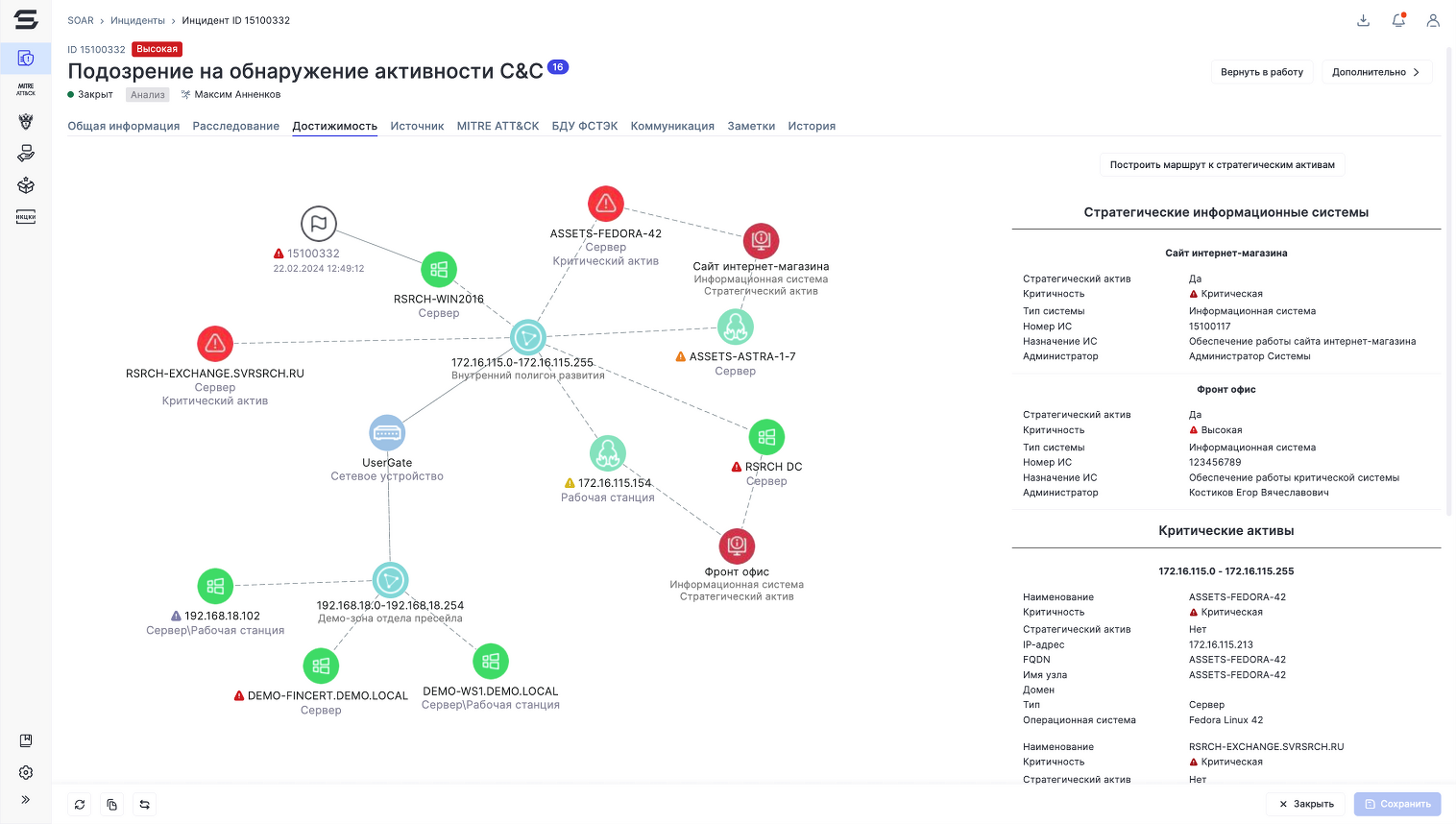

В модуль управления инцидентами входит функционал управления активами и инвентаризацией, который позволяет выстроить ресурсно-сервисную модель данных для фокусирования на критичных бизнес-процессах и объектах, отдельных помещениях и целых информационных системах.

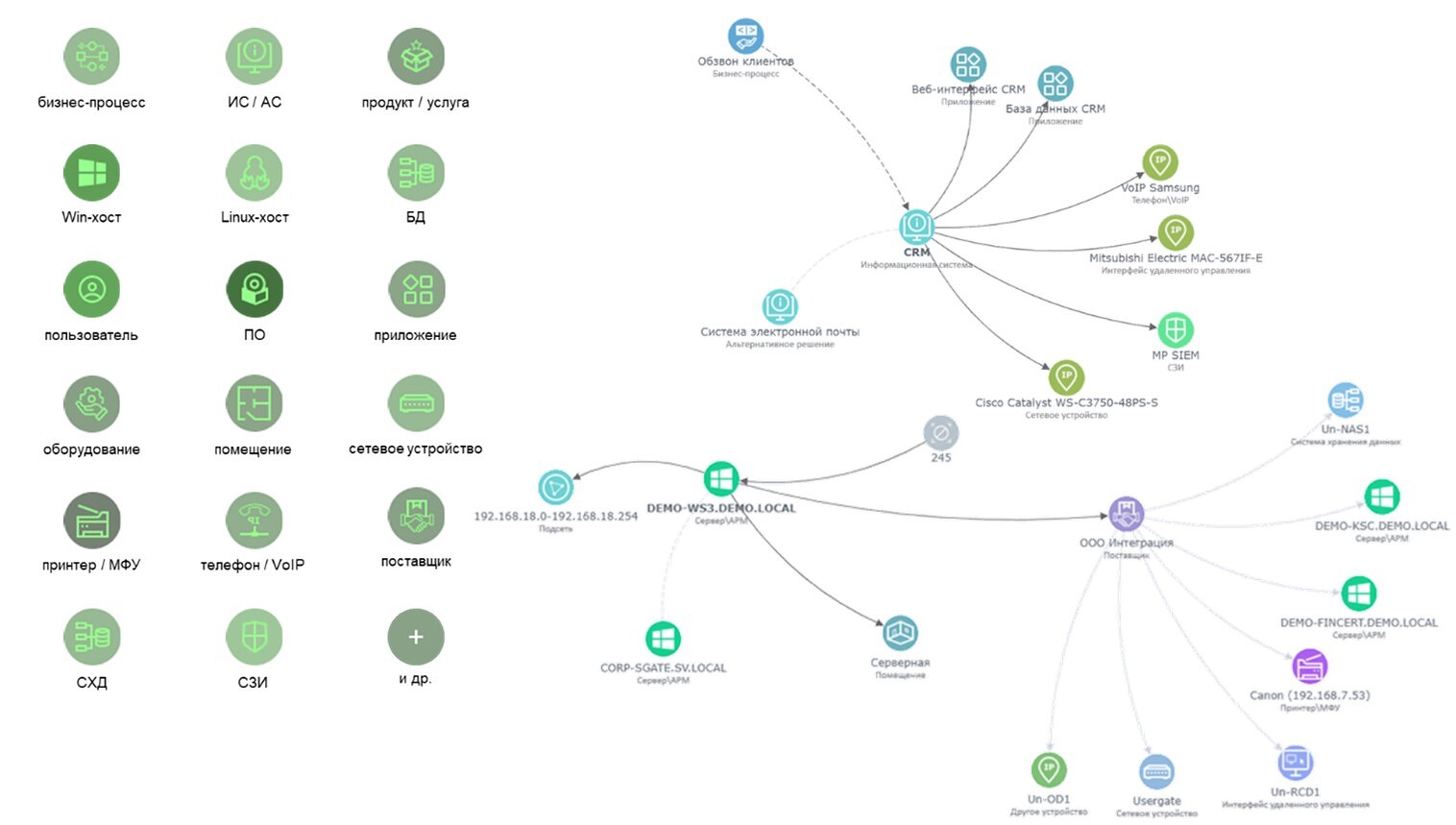

Процесс работы Security Vision NG SOAR проходит через все фазы обработки инцидентов и решает задачи фокусного реагирования на угрозы ИБ полного цикла:

- Preparation — Подготовка

- Detection — Обнаружение

- Analysis — Анализ

- Containment — Сдерживание

- Eradication — Устранение

- Recovery — Восстановление

- Post-Incident — Пост-инцидент

Каждый этап обработки инцидентов полностью автоматизирован и реализован с использованием современного объектно-ориентированного подхода.

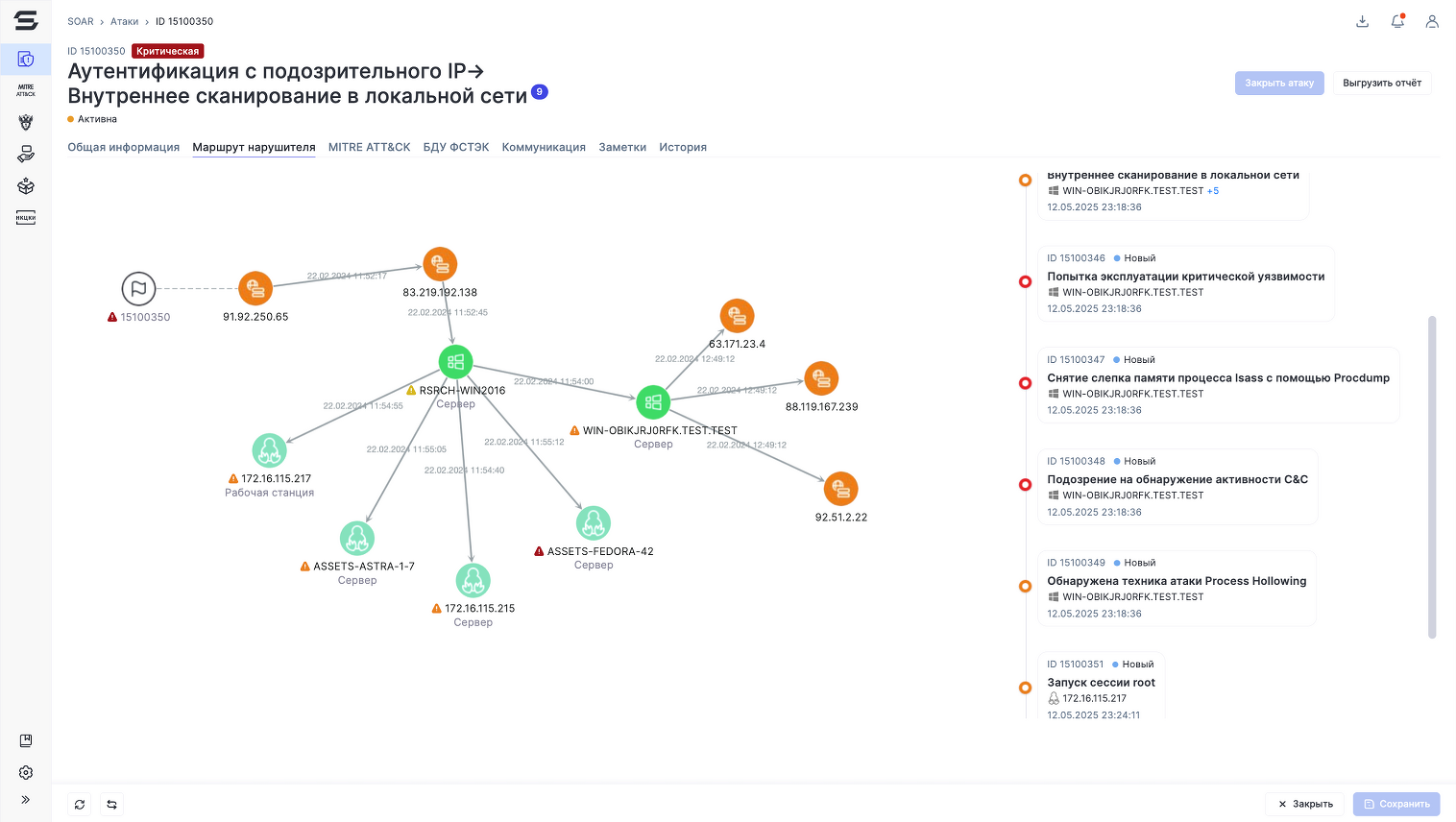

Система автоматически визуализирует маршрут распространения инцидента по инфраструктуре, с отображением времени компрометации узлов сети и используемых злоумышленником артефактов.

На основании данных о сегментах сети и таблицах маршрутизации сетевых устройств с помощью ML-модели система отображает на карте сети, куда потенциально может распространиться инцидент, исходя из данных о скомпрометированных узлах и их характеристик.

Граф связей является инструментами аналитики и реагирования, позволяя запускать процессы различные действия управления средствами защиты и устройствами компании. К нему прилагаются рекомендации экспертов Security Vision и возможности коммуникации как в чате внутри компании, так и с подключением внешний ML-моделей.

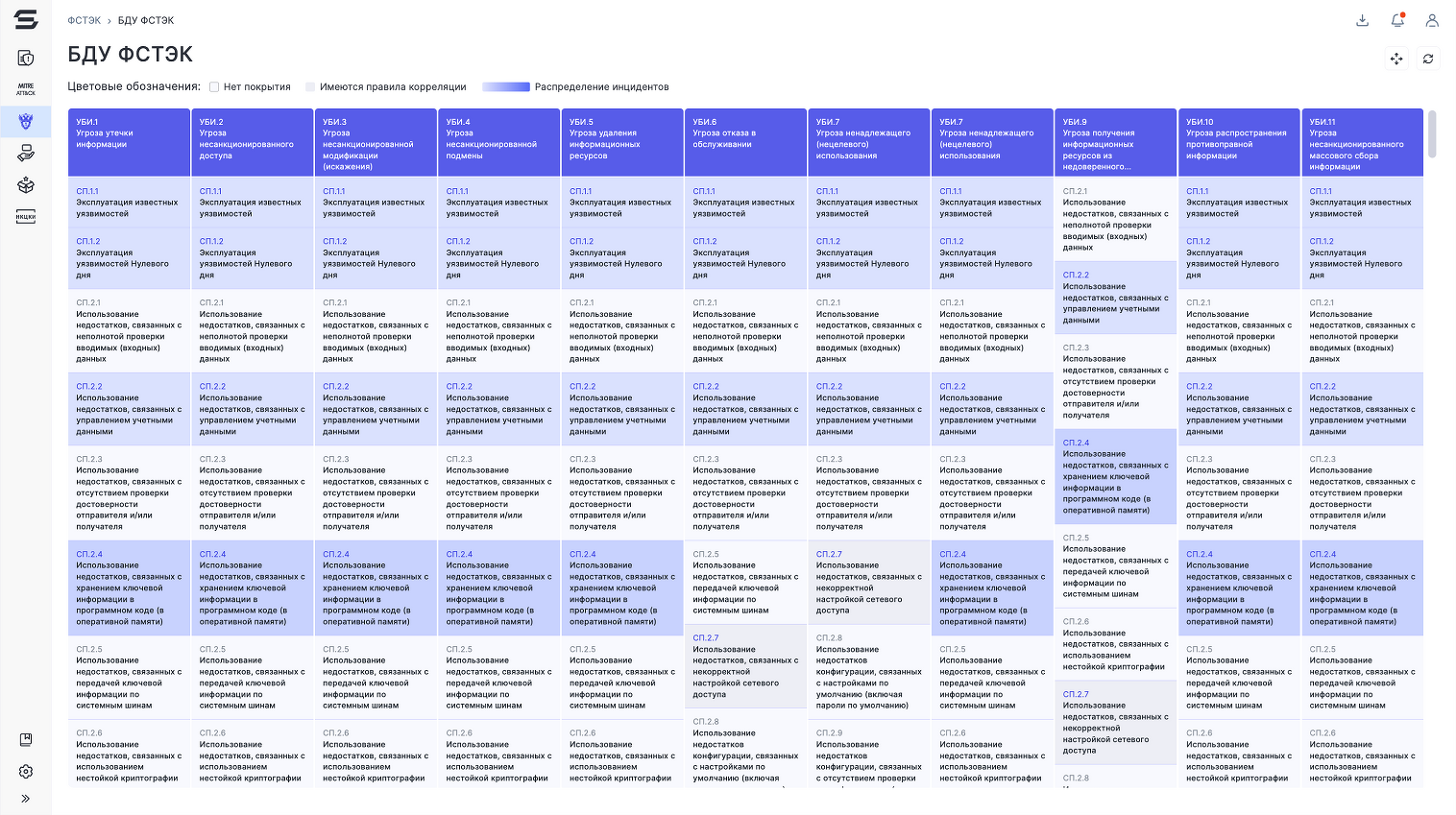

Помимо расширяемой базы знаний и рекомендаций с экспертизой аналитиков в модуль включены тепловая карта техник и тактик MITRE ATT&CK и база данных угроз ФСТЭК. Теперь в инцидентах и правилах корреляции можно оперировать этими данными об угрозах и способах реализации, а для коробочных правил в NG SOAR уже настроены соответствующие им способы реализации из БДУ ФСТЭК.

В продукт заложен набор ML-ассистентов:

- Скоринг False Positive — для определения ложноположительных инцидентов, встроенная в решение, обучается на том, какие вердикты назначают инцидентам аналитики при закрытии инцидентов, а при поступлении нового инцидента выдает вердикт о том, насколько (в процентах) он похож по совокупности своих атрибутов на ранее закрытые с вердиктом False Positive.

- Похожие инциденты — модель анализирует контекст инцидента ищет и показывает похожие кейсы. Это позволяет аналитику как увидеть подобные инциденты, которые также сейчас в работе, так и посмотреть, как обрабатывались схожие ситуации в прошлом.

- Рекомендации по истории действий — модель подскажет аналитику какие действия выполнялись на разных фазах при расследовании подобных инцидентов в прошлом. Таким образом новый сотрудник SOC быстрее пройдет адаптацию даже если у них нет готовых инструкций, за счет доступа к накопленным данным о том, как обрабатываются инциденты.

- Помощь по документации — теперь вопрос по продукту можно спросить у модели и получить ответ в чате.

- Рекомендации по базе знаний — кроме документации аналитик может получить в чате рекомендацию о том какие действия следует выполнить для конкретного на конкретной фазе реагирования. Модель, обученная на лучших практиках по реагированию на киберинциденты даст краткий ответ с учетом всего контекста инцидента.

С помощью функционала встроенных заметок аналитик может удобно фиксировать ход расследования прямо в системе используя форматирование текста, добавляя файлы и скриншоты. Больше не нужно искать информацию в чатах или локальных файлах — все промежуточные результаты расследования всегда под рукой.

Для быстрого доступа к мировой экспертизе в продукт заложен маппинг инцидентов с Threat Intelligence бюллетенями. Система автоматически связывает инциденты с публичными TI-отчетами при совпадении атрибутивного состава. Это дает аналитику:

- Быстрый доступ к информации о похожих атаках;

- Данные о тактиках злоумышленников (TTPs);

- Актуальные IOC/IOA;

- Рекомендации по реагированию от поставщиков бюллетеня.

Продукт или комплект из модулей решает комплексную задачу управления инцидентами с фокусом на бизнес-объекты, базы знаний и технологии динамических плейбуков, объектно-ориентированного реагирования и применения ML. Решение построено на базе единой Платформы, позволяя пользователям адаптировать работу до тончайших деталей:

- управлять логикой и политиками (матрицы и деревья решений);

- настраивать внешний вид и доступы (ролевая модель, конструктор меню и мультиарендность);

- автоматизировать максимум действий (конструктор рабочих процессов);

- создавать собственные интеграции (конструктор коннекторов);

- модифицировать существующие и разрабатывать новые представления данных в форме карточек и таблиц (конструктор объектов), статичных документов, например, выгружаемых по расписанию (конструктор отчетов), так и в виде интерактивных виджетов и дашбордов (конструктор аналитики).

Такой подход ускоряет адаптацию к любым изменениям, позволяет выстроить вокруг SOAR устойчивую экосистему с возможностью быстрой замены компонентов и закрыть каждый этап обработки инцидентов с минимальным участием человека.

■ Рекламаerid:2W5zFHRhKSGРекламодатель: ООО «Интеллектуальная безопасность»ИНН/ОГРН: 7719435412/5157746309518Сайт: https://www.securityvision.ru/

Поделиться

Поделиться