Мир, в котором мы живем, или почему генеральных директоров отрасли ИБ волнует большая политика

Сектор информационной безопасности в России становится одним из гарантов существования независимости страны. В дополнение к традиционным для отрасли техническим и организационным компонентам, в нее стала активно вмешиваться большая политика. Сергей Груздев, генеральный директор компании «Аладдин Р.Д.», поделился своим видением тенденций на этом насыщенном событиями рынке.CNews: Разоблачения господ Ассанджа и Сноудена в определенной степени разбудили наше общество. Как вы считаете, до какой степени?

Сергей Груздев: Наше недавнее прошлое приучило граждан России больше заботиться о хлебе насущном, нежели отслеживать все тонкости взаимоотношений между правительством РФ и нашими западными партнерами. Были времена, когда мы шли курсом, начертанным заокеанскими советниками. Многие свято верили в торжество западной демократии и слепо копировали их ценности, не всегда понимая их суть.

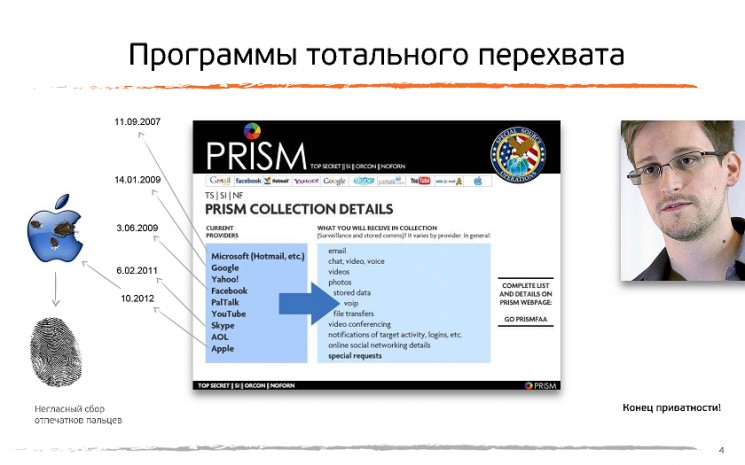

И, наверное, не столько Сноуден разбудил часть общества, сколько террористические акты 11 сентября 2001 г. в США стали точкой отсчета, после которой эта страна стала вести себя совсем по-другому. И вот это, действительно, заметили все. Были приняты масштабная «Программа проактивной борьбы с терроризмом» и «Патриотический Акт», дающие право собирать и обрабатывать любую информацию на граждан без санкции суда. А Сноуден лишь напомнил всем об их существовании и привел доказательства.

CNews: Но ведь что-то же было известно нашим органам, наверняка есть факты наличия «закладок» в некотором оборудовании?

Сергей Груздев: Отечественным спецслужбам уже нет нужды скрывать, что процессоры Intel, изготовленные по технологиям V-Pro (PC, Server), а затем – Centrino PRO (Mobile), имеют аппаратную «закладку» в «Южном мосту» чипсета. Мы («Аладдин Р.Д.» - прим. CNews) убедились в этом в результате собственных лабораторных исследований. «Фича» для удаленного администрирования, инвентаризации, обновления прошивки BIOS и прочее, кроме своих прямых обязанностей, позволяет скрытно при выключенном компьютере (но подключенном сетевом кабеле) снимать любую информацию, «слушать» все, что делается на таком компьютере.

Над утверждениями о полной безопасности процессоров для мобильных гаджетов и микроконтроллеров в экспертной среде уже тоже никто не посмеивается. И на то есть веские основания. Почти вся электроника, которая нас окружает – смартфоны, умные часы, автомобильные навигаторы, Smart-TV, платежные терминалы и даже элементы промышленных АСУ ТП, – способны следить за своими хозяевами. Ведь большинство из них построено на базе ARM-процессоров с технологией TrustZone, к которой есть масса вопросов, но пока нет ответов.

CNews: А какая практическая польза от таких объемов собираемых данных?

Сергей Груздев: Сбор и анализ данных – это всего лишь первый этап «чрезмерной борьбы с террором». Его задачей было научиться хорошо перехватывать трафик и контролировать все каналы передачи информации потенциальных и реальных противников. В качестве ключевого элемента этого механизма в 2007 г. была запущена PRISM - программа АНБ для глобального негласного автоматического перехвата, поиска и анализа информации, передаваемой по сетям электросвязи. Цель ее основателей – тотальный контроль и поведенческий анализ всего того, что можно перехватить и систематизировать.

В 2011 г. АНБ с «коллегами» из центра правительственной связи Великобритании (GCHQ) ввели в эксплуатацию Tempora – еще одну программу перехвата телефонного и интернет-трафика. Оценить ее грандиозные масштабы можно по некоторым цифрам. Пропускная способность – 200 оптических каналов по 100 Гигабит в секунду. Для накопления информации и последующей ее обработки построено несколько мега-ЦОДов.

CNews: Все это, как вы говорили, первый этап. А какой второй?

Сергей Груздев: Это – тотальный контроль над конечными устройствами. Поэтому я описывал те виды устройств, включая персональные, которые потенциально могут следить за всем происходящим вокруг. В качестве бонуса крупные коммерческие корпорации, вовлеченные в деятельность АНБ, получают доступ к конфиденциальной информации конкурентов и незаконные рыночные преимущества. Сутью второго этапа является проникновение в сами мобильные процессоры и микроконтроллеры, что таким образом позволяет осуществлять тотальный контроль над устройствами и их пользователями.

Но, без всякого сомнения, самое главное «конечное устройство» – это человек. Ведь именно он – объект приложения, так называемой, концепции «мягкой силы». Если раньше боролись со стикерами на мониторах, на которых написаны логины-пароли, сейчас же все хранится в одном месте – в телефоне. Поэтому добраться до персональных данных стало довольно легко.

Поэтому суть второго этапа, наверное, даже не технологическая, а проблема человеческого фактора. То, что гаджеты всегда при нас, усыпляет нашу бдительность, мы перестаем заботиться о безопасности, они же всегда при нас. А большую и объемную тему роли социальных сетей, где люди сами о себе все рассказывают и показывают, здесь лучше упомянуть только вскользь…

В итоге цель достигнута: зная о человеке все, им можно скрытно манипулировать.

CNews: Вы упомянули о концепции «Мягкой силы». Что обозначает этот термин в контексте информационной безопасности?

Сергей Груздев: Концепция «Мягкой силы», введенная в оборот профессором Гарвардского университета Джозефом Най (Joseph S. Nye), имеет под собой прочную академическую базу и представляет реальное и эффективное проявление жесткой силы.

Она подразумевает слабость объекта и возможность управления им на основе внушенной привлекательности. Задача воздействия – добраться до властных элит. Если план не сработал, то есть и план «Б»: в результате «цветной революции» власть переходит к специально выращенной лояльной и зависимой «элите».

Информационная безопасность – это ключевой элемент противодействия безнаказанному и несанкционированному сбору информации и манипулированию ей. Нет ничего плохого в таких общественных институтах, как «Информационная открытость страны», «Уровень развития электронного правительства» или «Уровень проникновения интернет».

Вопрос лишь в том, в чьих руках находятся эти достижения цивилизации. В одних руках – это благо, в других – оружие. Поэтому, понимая, как именно устроен наш мир, можно и нужно адекватно, не впадая в истерику или паранойю, реагировать на внешние и внутренние угрозы. Бороться при этом надо с причинами, а не со следствиями!

Поделиться

Поделиться