На рынке можно найти мобильные устройства любых форм и размеров (включая изогнутые). Это телефоны, планшеты, ноут- и нетбуки, а также всевозможные гибридные трансформеры, способные превращаться из одного в другое. И когда весь этот «зоопарк» устройств подключается к корпоративной сети, отдел информационной безопасности начинает хвататься за голову.

Риски в BYOD

У многих специалистов рабочий день не нормирован, и им необходим доступ к рабочим файлам в любое время и в любом месте. Некоторые работают по контракту на несколько работодателей и не хотят таскать за собой «веер» рабочих устройств, а предпочтут работать с одного личного. Многие часто смешивают личную и рабочую деятельность. Люди хотят использовать те устройства, к которым привыкли, которые держат в руках каждый день. То же касается используемых программ и сервисов: учетные записи в Facebook и Instagram, сервисы совместной работы над документами, такие, как Google Docs, или хранения данных в сети, такие, как Dropbox, не только пользуются популярностью, но и задают задачи отделам ИБ.

Нажмите, чтобы посмотреть картинку полностью

Появление BYOD в компании приводит к вынужденному столкновению с рядом новых задач и рисков: использование не одобренных политиками безопасности приложений и сервисов, необходимость разработать меры безопасности на случай похищения устройства или увольнения сотрудника, разработать новые политики безопасности либо сделать ряд исключений, решить, как безопасно подключить к нужным ресурсам и не дать доступ к данным, которые наиболее критично сохранить внутри защищенного периметра.

В то же время большинство мобильных устройств изначально разрабатывались для личного пользования, а не для интеграции в корпоративную инфраструктуру. ОС и ПО в них в первую очередь предназначены обеспечить удобство использования, а не безопасность. Мобильные устройства крадут и теряют, а дистанционно уничтожить данные, хранящиеся на потерянном планшете или телефоне, удается редко, ведь во избежание этого злоумышленнику достаточно перейти в «режим полета».

Уже не раз демонстрировалось, что вполне возможно изъять информацию (в том числе и корпоративные пароли доступа) с заблокированных устройств, даже если данные зашифрованы. Информацию можно извлечь и другими способами: когда пользователи подключаются к незащищенным интернет-сетям, или подсоединяют свои устройства по USB к общественным киоскам подзарядки (к примеру, в аэропортах).

Специалисты компании Elcomsoft неоднократно сталкивались с проблемой извлечения информации с мобильных устройств в рамках сотрудничества с полицией и другими силовыми органами, подвергавшими изъятые устройства криминалистическому анализу. Как считают эксперты компании, чаще всего в обеспечении безопасности собственных устройств сотрудники – не помощники.

Пароли могут обеспечить минимальную защиту мобильного устройства (и это самое дешевое средство), но и эти преимущества нивелируются поведением самих сотрудников компании. Они не любят вводить длинные и сложные пароли, а если на предприятии предъявляются жесткие требования к безопасности, такие как ежемесячная замена пароля, люди начинают хитрить и использовать старые и легко запоминаемые сочетания символов. «Пароль должен быть стойким, то есть сложным и достаточно длинным, уникальным и не передаваться кому-либо еще, – комментирует Ольга Кокшарова, директор по маркетингу в компании ElcomSoft. – Проколов в парольной защите может быть масса, к примеру, надежность шифрования, есть ли дополнительные уровни защиты доступа к данным (биометрика, шифрование криптоконтейнеров), и т.д.».

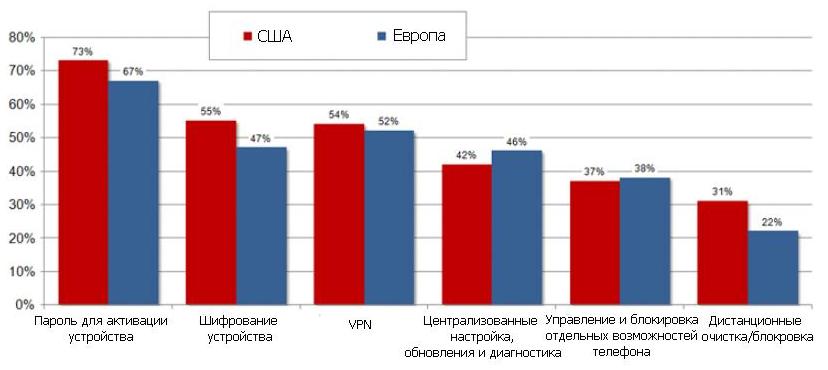

Базовые требования к безопасности персональных мобильных устройств

Источник: Current Analysis Inc., 2012

В большинстве случаев BYOD возникает внутрь компании стихийно. И когда предприятие решает как-либо урегулировать спонтанный наплыв сторонних устройств внутри инфраструктуры, она часто сталкивается с противодействием со стороны собственных же сотрудников. Они боятся тотального контроля и не хотят переходить с приложений, которые используют в повседневной жизни (почтовые программы, редакторы документов и т.д.), на те, которые одобрены ИТ-отделом.

Вспоминая закон Мерфи, следует сказать, что если существует возможность проигнорировать правила безопасности, то они будут проигнорированы рано или поздно. Недавнее исследование, проведенное компанией Fortinet, поставщиком решений по сетевой безопасности, только подтверждает данное утверждение: примерно 51% сотрудников в возрасте от 21 до 32 лет готовы нарушить корпоративные политики безопасности, ограничивающие использование в работе собственных устройств (BYOD), облачных хранилищ данных и носимых гаджетов (wearable devices), таких, как умные часы и браслеты, или очки Google Glass.

Невозможно запретить BYOD, считают западные эксперты, ведь концепция уже прижилась в бизнесе. «Попросите любого, кто утверждает, что у них нет BYOD, просмотреть логи, и я гарантирую – они найдут подключения с Mobile Safari, – рассказывает изданию Search Security Дейв Мартин, вице-президент и руководитель отдела безопасности компании EMC. – Запрещая BYOD, компании всего лишь загоняют пользователей в подполье и лишаются прозрачного понимания того, что происходит в компании».

Возможные варианты

Существует несколько вариантов обеспечения безопасности в BYOD. Запрет на редактирование и копирование – тоже защита, считает Сергей Ларин, эксперт по бизнес-решениям Microsoft в России: «В частности, компании могут предоставить с помощью RMS доступ к данным с личного устройства только в режиме просмотра с запретом их редактирования и копирования, запрет будет распространяться на всех пользователей на личных и корпоративных устройствах». Но насколько этот подход способствует росту производительности, который и должен окупить все головные боли, связанные с внедрением BYOD?

Впрочем, есть и альтернативы, считает эксперт. Решением является выбор более гибкой политики управления правами доступа, в рамках которой определенные группы пользователей могут просматривать и редактировать интересующие их документы с личных устройств. Происходит это в соответствии с правами и ограничениями, данными им администратором сети. К примеру, в Windows Server 2012 есть возможность Dynamic Access Control и функция Workplace Join, которая позволяет прописать в домене личные устройства сотрудников и предоставить им доступ к корпоративным данным. Таким образом, мобильные устройства работают согласно ИТ-политике предприятия и остаются под контролем ИТ-отдела. Ниже описаны несколько подходов к обеспечению защиты по модели BYOD.

Решения для контроля над мобильными устройствами, или MDM

Одним из способов взять под контроль непокорную BYOD является использование MDM решений. MDM технологии предназначены для управления целых парком разномастных мобильных устройств. Но MDM при этом полагаются на то, что пользователи предпримут ряд шагов сами (к примеру, будут при каждой авторизации раз вводить сложный 8-значный пинкод). Готовы ли к этому сотрудники – администрации виднее.

Ян ван Ринен, директор по информационным технологиям компании CentraStage, недавно высказался на тему того, что MDM-технологиям пришло время пересмотреть практики управления и контроля данными и мобильными устройствами. По его мнению, в будущем MDM-решения станут менее ориентированными на сами устройства, и более — на конечных пользователей, обеспечении более качественной защиты данных и предоставлении большего простора доступа к ним. До тех пор MDM-решения отвечают скорее на нужды ИТ-отделов, чем являются ответом на вопрос обеспечения информационной безопасности.

Метод контейнеризации основан на принципе разделения сфер использования мобильного устройства на рабочую и личную. Корпоративные данные при этом шифруются и остаются под контролем специалистов по ИБ. Один из подходов в контейнеризации заключается в том, чтобы выделить некую «часть» устройства, которая будет занята под рабочие нужды, и защищена корпоративными политиками. Оставшееся пространство сохраняется за пользователем и используется в личных целях. Внутри же выделенного пространства (по сути, им может являться отдельное мобильное приложение) располагаются разрешенные корпоративные приложения, и хранятся рабочие данные в зашифрованном виде. Также можно отделить целую виртуальную среду, которая позволит пользователям переключаться из режима «работа» в режим «личная жизнь». В рабочем режиме пользователь может наслаждаться всеми возможности родной ОС устройства, но приложения и информация, хранящиеся в среде, ограничены и контролируются специалистами по безопасности.

«Обертка» приложений (application wrapping) позволяет заключить в виртуальный контейнер уже установленные приложения, не переделывая их. Один из недостатков контейнеризации заключается в том, что позволяет пользователям работать только с разрешенными компанией приложениями, и, тем самым, сводит на нет большинство преимуществ в повышении эффективности, которыми так привлекательна BYOD. Также такие решения предполагают контроль над каждым устройством в отдельности, что повышает стоимость их внедрения и поддержки.

Еще один вариант – обеспечение безопасности на стороне сервера, вне зависимости от подключаемого оконечного устройства. Такой подход позволит пользователям не покидать своей «зоны комфорта», сформированной любимыми приложениями для чтения почты и редактирования документов, и успокоит страхи, касающиеся сохранения приватности.

Шифрование – это хорошо, но любой шифр можно взломать. В случае с серверными решениями, корпоративные данные и пароли не сохраняются в мобильном устройстве, что позволяет застраховать себя от рисков, связанных с потерей или кражей устройства или увольнением недовольного сотрудника. Такой вариант оптимален и с точки зрения обеспечения безопасности, и с точки зрения сохранения и эффективного использования того опыта взаимодействия (user experience), который и является основной «солью» в BYOD.

HR и ИТ

В уже упомянутом выше исследовании, проведенном компанией Fortinet, также говорилось о том, что 88% респондентов понимают, что они несут определенную ответственность за риски, которые могут причинить компании тем, что используют собственные устройства.

В вопросе обеспечения безопасности в компании, принявшей BYOD, отделы ИБ и HR должны работать с сотрудниками вместе. ИТ отдел просто не может выложить бумагу с изложением политик безопасности перед сотрудником и ожидать, что на этом его работа закончится. Обоим отделам придется воспитывать определенную культуру поддержание корпоративной безопасности, а не оставлять эти вопросы «на усмотрение» сотрудников.

Кроме технических мер безопасности рекомендуется также разработать и утвердить совместно с HR и ИТ-департаментами нормативные документы, регламентирующие использование личных устройств для доступа к корпоративным данным, считает Сергей Ларин из Microsoft. При этом каждый сотрудник должен заранее ознакомиться и подписать соответствующую инструкцию, которая и ознакомит его с необходимыми действиями в непредвиденных ситуациях. «В случае кражи или утери устройства единственное, что необходимо сотруднику – это незамедлительно уведомить об этом ИТ-департамент, – рассказывает эксперт, – для того, чтобы ИТ-специалисты могли оперативно удалить или ограничить доступ к информации на устройстве».

Поделиться

Поделиться