Какой должна быть защита сети для малого бизнеса и филиалов?

Построение системы информационной безопасности в небольшой компании сродни деятельности по протаскиванию верблюда сквозь игольное ушко, где в роли последнего выступают бюджетные ограничения. Какие решения наиболее уместны в современных условиях?Традиционные подходы к обеспечению информационной безопасности в небольших компаниях и филиалах, как правило, сводятся к обеспечению межсетевого экранирования (на периметре сети), а также использованию локальных антивирусных средств на рабочих станциях и серверах. Иногда дополнительно применяются средства защиты от спама.

В роли межсетевого экрана обычно выступает специально выделенный сервер с установленным на него свободно распространяемым (например, на базе FreeBSD) или коммерческим ПО (Microsoft ISA Server).

Антиспам-средства применяются как "локальные" (основанные на байесовой фильтрации, обратных проверках DNS, грейлистинге и т.п. методиках), так и веб-ориентированные, использующие различного рода веб-службы централизованного учета спаммерских адресов, доменов, содержимого рассылок (например, "Антиспам-Пост").

Однако традиционный подход имеет ряд недостатков.

Межсетевого экрана мало

Для начала, рассмотрим "передний край" защиты, в роли которого в нашем случае выступает межсетевой экран (МСЭ). Важность надежной работы данного компонента системы можно оценить хотя бы на основании данных последнего отчета SANS/Internet Storm Center, в соответствии с которыми среднее время между моментом подключения новой незащищенной системы к интернету и моментом ее первой атаки или сканирования составляет 20-30 минут.

С другой стороны, традиционные МСЭ уже перестают считаться достаточно надежными средствами защиты. С начала 2000-ых годов, когда на рынке стали появляться первые IDS/IPS системы (системы обнаружения / предотвращения атак), интерес к МСЭ начал неуклонно снижаться. По подсчетам IDC, в настоящее время мировые объемы продаж традиционных МСЭ более чем в два раза уступают IPS-системам, причем это соотношение сохраняется и для малого бизнеса. Не исправляет ситуацию и тот факт, что современные коммерческие MCЭ позаимствовали изрядную долю функционала, характерного для IPS.

Основная проблема с МСЭ в том, что они, за редким исключением, анализируют только внешние атрибуты сетевых пакетов – адреса отправителя и получателя, номера протоколов и порты, оставляя без внимания содержимое пакетов. На основании только этих данных отличить "злонамеренный" трафик от вполне легитимного невозможно. Так, например, многие современные трояны и бэкдоры используют технологии HTTP-туннелирования, при которых пакеты, которыми они обмениваются с удаленными серверами управления, на уровне МСЭ абсолютно неотличимы от обычных запросов, генерируемых веб-браузерами пользователей при их обычной работе в интернет.

Еще одна проблема состоит в том, что развитие "хакерских технологий" не стоит на месте. Время "школьников" прошло, и в настоящее время это целая индустрия, с приличными оборотами и возможностями привлечения высококвалифицированных специалистов. Не секрет, что на этом своеобразном "рынке" присутствуют такие услуги, как заказная атака на сервер конкурента или взлом корпоративной сети с целью получения доступа к конфиденциальной информации. Методы атак постоянно развиваются и усложняются, и даже очень хорошему профессионалу становится практически невозможно своевременно отслеживать все многочисленные сообщения о появлении новых угроз или уязвимостей, оперативно устанавливая "заплатки" на используемое в компании прикладное ПО или вручную перенастраивая правила МСЭ. В случае IPS-системы большая часть этой работы может быть переложена на плечи сотрудников организации-производителя.

Наконец, стоит затронуть такой аспект, как проблемы мониторинга системы безопасности. В случае с МСЭ мониторинг, как правило, состоит в периодическом анализе журналов событий. При использовании такой системы защиты, как рассматриваемая, это один из немногих доступных способов выявления угроз безопасности. Однако возникают два больших вопроса: во-первых, насколько регулярно он осуществляется, а во-вторых, - насколько эффективно?

Вряд ли можно рассчитывать, что так уж велика доля организаций, где сотрудники, отвечающие за ИБ, работают круглосуточно, в три смены. А это значит, что даже при наилучшем раскладе у злоумышленника будет в запасе как минимум часов 8, чтобы неспеша поэкспериментировать с системами защиты компании, прежде чем его действия будут хоть кем-то обнаружены.

Говоря об эффективности мониторинга, стоит привести такой классический пример, как проблему выявления атаки сканирования (или подбора пароля к, скажем, FTP-серверу или почтовому серверу компании, в случае, когда сотрудникам предоставлены возможности удаленного доступа к корпоративной почте). Казалось бы, что сложного в том, чтобы выявить в логе большую последовательность однотипных записей, свидетельствующих о неудавшихся попытках? Проблема в том, что современные средства сканирования могут осуществлять повторные попытки доступа через случайные неравные интервалы времени (от нескольких секунд до нескольких часов или даже дней), а также видоизменять адреса источников пакетов. Обнаружить такую атаку вручную, не используя автоматизированные средства корреляции событий, крайне затруднительно.

Антивирусы: за и против

Коммерческие антивирусные средства, устанавливаемые на отдельные рабочие станции, – достаточно эффективное решение. Однако следует учитывать то обстоятельство, что использование таких решений на не очень производительных рабочих станциях может быть затруднено. Если антивирус вносит ощутимые задержки в работу компьютера, пользователи стараются всеми правдами и неправдами от него избавиться или хотя бы сократить объемы производимых проверок. К чему это приводит, автору однажды удалось убедиться на собственном опыте: в рамках одной организации активное распространение получил почтовый червь, который не могли полностью "вывести" в течение недели. И это при том, что штатное антивирусное средство, которое, по идее, было установлено у всех - в соответствии с корпоративными политиками - как показали последующие эксперименты, вполне успешно с этим самым червем справлялось (конечно, при включенных соответствующих проверках).

Еще один аспект, который следует принимать во внимание – это общие затраты на такое решение, ведь каждый год необходимо оплачивать стоимость лицензии, умноженную на количество рабочих станций.

Антиспамы игнорируют "исходящую угрозу"

Существенным ограничением многих из представленных на рынке антиспам-сервисов является невозможность фильтрации исходящей почты. Между тем, нередки ситуации, когда по причине спамовой рассылки, осуществленной даже единичным зараженным компьютером из корпоративной сети, почтовый домен организации вносится в "черные списки", откуда его потом бывает довольно проблематично исключить. А это, в свою очередь, приводит к тому, что все последующие почтовые сообщения, отправленные с корпоративных почтовых адресов, начинают блокироваться антиспам-службами партнеров или клиентов.

Многофункциональная альтернатива

Между тем, на рынке уже давно существуют продукты, позволяющие в существенной мере решить изложенные выше проблемы. Это так называемые многофункциональные устройства защиты (или UTM – Unified Threat Management), которые в рамках единого аппаратно-программного комплекса совмещают функции маршрутизатора, межсетевого экрана, системы IPS, сетевого антивируса, веб- и спам-фильтров, а также ряд других возможностей, например, организацию VPN.

Стоит отметить, что на мировом рынке такие устройства оказалась настолько востребованными (и в существенной мере - малым бизнесом), что в последнее время по объемам продаж UTM заметно обогнали не только традиционные межсетевые экраны, но и IPS-системы.

В мире в настоящее время UTM-устройства различного вида выпускают уже около полутора-двух десятков вендоров, и их число непрерывно увеличивается. Этот сегмент не обошли своим вниманием такие именитые производители сетевого оборудования, как Cisco, 3Com, Zyxel.

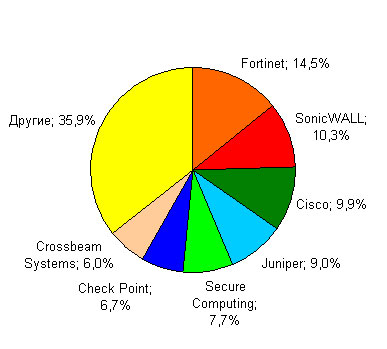

Мировой рынок UTM-устройств, 2007

Общий объем рынка - 1,216 млрд долл.

Источник: IDC, 2008

Одним из "старейших" игроков UTM-рынка и лидером продаж по итогам 2007 года является североамериканская компания Fortinet. Поэтому будет логичным рассмотреть основные особенности UTM-решений на базе оборудования этой компании.

Первое – это наличие UTM решений любого масштаба. Так, линейка FortiGate рассматриваемого вендора включает в себя порядка 30 моделей. Самая младшая, FG-50B, является экономичным предложением для небольшого офиса на 10-15 рабочих мест. Самые старшие модели, предназначенные для крупных корпораций и телекоммуникационных компаний, способны обслуживать до нескольких тысяч пользователей одновременно.

Поделиться

Поделиться