Атакована может быть любая компания

19.11.2021

«Жесткие ограничения сказываются на мотивации и производительности труда сотрудников»

С массовым распространением удаленной работы периметр компаний изменился: теперь он не ограничен офисом, а включает в себя сотрудников, работающих из дома, коворкинга, отеля и так далее. Поэтому у злоумышленников появились дополнительные возможности атаковать жертву. Причем жертвой может стать и компания, и конкретный сотрудник.

Ситуация усугубляется еще и тем, что непрерывно растет количество различных информационных систем — в том числе и тех, что могут располагаться на периметре и доступны внешним контрагентам и клиентам. Например, практически у любого магазина теперь есть сайт и мобильное приложение, нередко встречаются сквозные интеграции с другими ресурсами.

Таким образом, службе информационной безопасности приходится мониторить не только периметр организации, но и все ее информационные ресурсы. И выявлять комплексные угрозы, в которых задействовано несколько информационных систем. Поэтому в текущих условиях многие компании не пытаются выстраивать непробиваемую защиту, а продумывают процессы для минимизации последствий взлома.

С другой стороны, это не исключает и более традиционную цель отдела ИБ — повысить стоимость атаки для потенциального злоумышленника до такой степени, чтобы он отказался от атаки. Ведь чаще всего, если, конечно, речь не идет о заказных атаках, киберпреступники сопоставляют затраты с потенциальной выгодой.

Есть различные способы обеспечения безопасности. Во-первых, проактивные, позволяющие не пускать пользователя туда, где риск быть атакованным выше, ограничить его зону действий только необходимыми для работы ресурсами. Например, он может заходить только на сайты, которые нужны ему для работы, а также использовать только корпоративные устройства. Такой подход минимизирует риски заражения для пользователя и, конечно, упрощает процесс мониторинга для отдела ИБ.

Однако есть и менее зарегулированный подход: дать пользователям больше свободы, но обеспечить более пристальный и непрерывный мониторинг всех процессов. Тогда отдел информационной безопасности вовремя узнает о кибератаке и примет необходимые меры. Такой подход сейчас более актуален. Ведь жесткие ограничения сказываются на мотивации и производительности труда сотрудников. Тут появляется другая дилемма: нужно либо усиливать команду ИБ, либо вкладываться в инструменты мониторинга. И второй путь более перспективный.

Евгений Бударин

— закончил Международный институт компьютерных технологий (МИКТ, специализация «Вычислительные машины, комплексы, системы и сети»).

— с 2008 г. работал на инженерно-технических позициях в компаниях «Планета Кофе», SoftKey и корпорации ЭЛАР.

— с 2014 г. — в отделе предпродажной поддержки «Лаборатории Касперского», где занимался крупными проектами по построению безопасности в гетерогенных инфраструктурах.

— с 2017 г. курировал группу предпродажной поддержки — в частности, занимался продвижением решений по защите от целевых атак.

— с 2020 г. возглавляет отдел предпродажной поддержки на территории России и стран СНГ.

Если пользователь приносит свое устройство — мы можем его только мониторить, но без согласия владельца не имеем права им управлять, применять свои политики и накладывать ограничения. Более того, покидая компанию, сотрудник может вынести на этом устройстве ценную информацию.

Популярен другой подход. Он далеко не новый, но получил дополнительное развитие в текущих реалиях. Это удаленный доступ к корпоративным ресурсам с личных устройств, то есть VDI. VDI дает возможность отделить личное устройство, которое превращается просто в точку подключения, от ресурсов, которые находятся в корпоративном облаке. Например, сотрудник может заходить в корпоративную сеть с домашнего компьютера, и этот компьютер не мониторится и не управляется службой ИБ. Он является только устройством доступа к корпоративной инфраструктуре, на нем не обрабатывается и не хранится непосредственно рабочая информация.

В целом же гораздо проще и, наверное, правильнее, использовать корпоративные устройства. Они полностью принадлежат компании, и сотрудник соглашается с тем, что будет выполнять на них определенные операции, а при увольнении вернет работодателю. В данном случае есть возможность управлять процессом работы пользователя и тем, что хранится на устройстве.

«SIEM эволюционируют в системы, которые позволяют не только выявлять новые угрозы, но и автоматически реагировать на них»

Подобные задачи решают продукты класса SIEM. У нас в этом классе есть платформа KUMA, Kaspersky Unified Monitoring and Analysis Platform. SIEM позволяет централизовать сбор и хранение событий всех информационных систем воедино, а соответственно и выявлять различные угрозы, в том числе и комплексные. Более того, SIEM не остановились в развитии на системах мониторинга и анализа, сейчас очень ценится функциональность по автоматическому реагированию по заранее созданным сценариям для определенных типов угроз — тут мы уже приходим к системам класса SOAR. И за счет таких возможностей системы становятся интересны не только в организациях с хорошими компетенциями в ИБ, но и сравнительно небольших компаниях.

Благодаря нашему продуктовому портфолио и большой его популярности у заказчиков мы выпустили SIEM-cистему с готовыми сценариями интеграции в части реагирования на выявленные угрозы. Простой пример: если при анализе событий, полученных с компьютера пользователя, система увидела подозрительную активность, то она сама может запустить задачу сканирования на вредоносное ПО локальным защитным решением.

Цель KUMA — объединить события всех ИТ- и ИБ-систем в едином решении с удобными инструментами для их обработки, долгосрочного хранения, сопоставления и реагирования на выявленные инциденты из единого интерфейса. В KUMA можно настраивать различные сценарии реагирования и таким образом сокращать время между моментом прихода злоумышленника в инфраструктуру и блокировкой его действий.

Да, конечно. Многие компании, находясь на ранних этапах развития информационной безопасности, считают, что SIEM-система пока слишком затратна и не по карману. На самом деле это не так, SIEM можно внедрить «под ключ».

Например, в «коробочной» версии KUMA есть необходимый набор правил для корреляции событий из разных источников и обнаружения инцидентов, выявление которых было бы невозможным без комплексного анализа. Правила разработаны с учетом их широкого применения и работают с типовыми источниками событий, которые есть внутри каждой компании. При их написании мы руководствовались всем известной матрицей тактик и техник MITRE, описывающей возможные сценарии реализации атак злоумышленниками. Более того, приобретая KUMA «из коробки» заказчик получает возможные сценарии реагирования. А значит, даже при отсутствии в компании специализированной службы ИБ, он может обеспечить безопасность инфраструктуры.

Наша система KUMA получилась максимально легкой, с минимальными требованиями к аппаратному обеспечению. Она состоит из нескольких модулей, каждый из которых может использоваться отдельно. А значит, KUMA подойдет и для нестандартной инфраструктуры, в которой, к примеру, много филиалов и узкие каналы связи между ними. Можно собирать и обрабатывать события локально, а в единую консоль управления отправлять только инциденты. А можно собирать локально, а обрабатывать централизованно. То есть возможны любые удобные заказчику сценарии.

В «коробочной» версии уже зашита возможность интеграции с топ-100 наиболее популярных источников. Но если вдруг у заказчика есть какие-то уникальные системы, то мы обеспечим интеграцию в рамках тестирования или внедрения.

«Существуют сервисы, которые позволяют сократить время расследования и последующего реагирования на выявленные инциденты»

Любую информацию, которую встречает аналитик на этапе расследования подозрительного события, можно анализировать разными способами: в ручном режиме, посредством обращения к каким-либо источникам знаний, где он может найти данные о репутации объекта. Или второй вариант — автоматизировать процесс за счет использования готовой аналитики по известным угрозам от доверенных поставщиков. Таким поставщиком может быть и наша компания. При этом в подобной базе знаний важно соблюдение оперативности обновления и достоверности предоставленной информации.

И чтобы организовать этот процесс, нужно иметь возможность не только получать события от информационной системы внутри периметра заказчика, но и сопоставлять их с потоком данных об угрозах. Это трудоемкая задача, и не все решения приспособлены для этого. Возможно, их нужно доапгрейдить или приобрести новые, более мощные. Можно загружать данные в SIEM-систему, но это скажется на ее производительности. Ряд SIEM-систем лицензируется, исходя из потока событий, а значит, конечная стоимость владения ими незбежно увеличится.

Понимая все эти сложности и важность задачи, мы разработали Kaspersky CyberTrace — продукт, который может собирать данные об угрозах, предварительно фильтровать их и сопоставлять несколько одинаковых индикаторов от разных поставщиков. Еще одна задача CyberTrace — корреляция потоков данных об угрозах в инфраструктуре заказчика с данными из других систем. Например, SIEM-система заказчика получила информацию о том, что какое-то устройство из сети пытается получить доступ к неизвестному ресурсу. Ей надо понять, вредоносный это ресурс или нет. Она обращается в CyberTrace, который быстро находит описание этого URL-адреса и отправляет информацию в SIEM-систему. На основе этих данных SIEM-система обрабатывает событие.

В продукте предустановлены интеграционные шины с самыми популярными системами. В частности, это SIEM-системы, которые используются в России и за рубежом. Также есть все необходимые интерфейсы для того, чтобы в рамках тестирования интегрировать решение с любой другой системой.

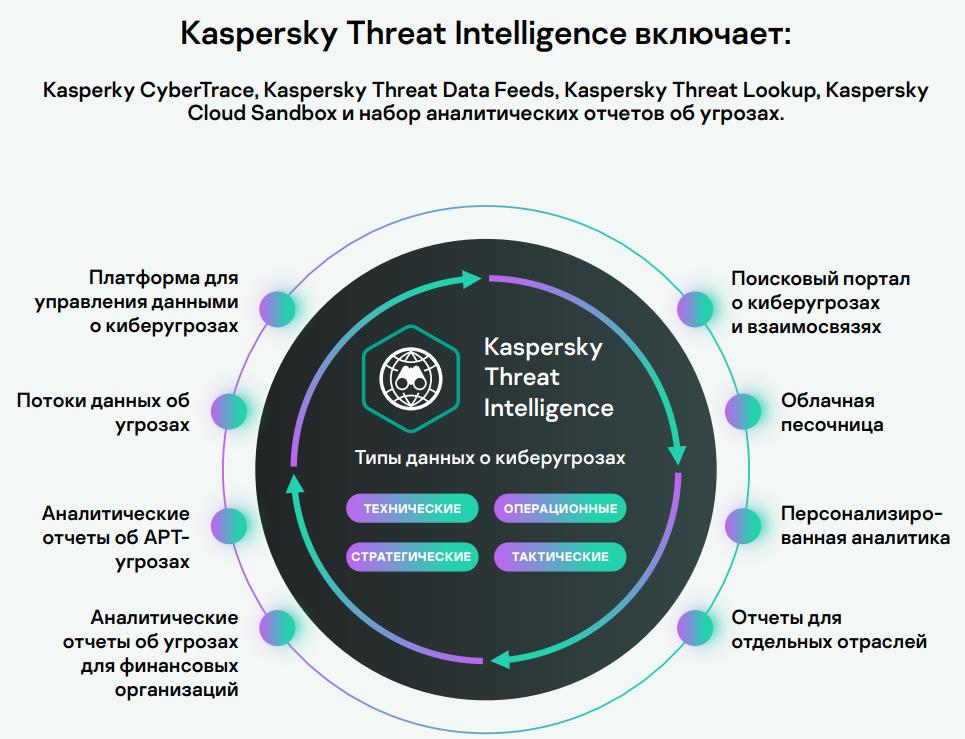

Threat Intelligence — это сервисы, которые позволяют сократить время расследования и последующего реагирования на выявленные инциденты. Современные Threat Intelligence дают возможность не только получать информацию об известных угрозах от разных поставщиков, но и предоставляют инструментарий для анализа новых уникальных объектов.

Threat Intelligence платформа Kaspersky CyberTrace позволяет организациям существенно повысить эффективность использования данных о киберинцидентах и угрозах.

- Богатый инструментарий для анализа

CyberTrace агрегирует, дедуплицирует, нормализует и хранит поступающие данные и события обнаружения, позволяет сканировать исторические данные с использованием новой информации о киберугрозах, дает возможность аналитикам обмениваться информацией, предоставляет детальную статистику по используемым источникам и многое другое.

- Автоматическое сопоставление данных

Логи, поступающие от различных систем безопасности, автоматически анализируются и сопоставляются с потоками данных о киберугрозах. При обнаружении угрозы продукт генерирует собственные оповещения cо всем доступным контекстом, обеспечивая «ситуационную осведомленность» и позволяя аналитикам принимать более взвешенные решения.

- Расширенные возможности интеграции

Продукт позволяет работать с любым потоком аналитических данных о киберугрозах в форматах JSON, STIX, XML и CSV: open-source, от «Лаборатории Касперского», от других поставщиков, а также собственными кастомизированными потоками. CyberTrace также поддерживает интеграцию «из коробки» с различными SIEM-системами и источниками логов.

- Поддержка мультитенантной архитектуры

Такая архитектура обеспечивает поддержку сценариев использования поставщиков сервисов кибербезопасности или крупных компаний, позволяя подключить один экземпляр CyberTrace ко многим SIEM-системам, установленным в дочерних или обслуживаемых организациях, и настроить потоки данных, которые должны быть использованы для каждой из них.

На нашей платформе много сервисов. Например, есть аналитические отчеты по той или иной отрасли, где мы рассказываем об исследуемых атаках, группировках. Мы предоставляем эту информацию как в текстовом, так и в машиночитаемом виде, чтобы ее могли получить как сотрудники службы информационной безопасности, так и информационные системы. Есть и дополнительные сервисы, которые могут дать ответ на любой вопрос через анализ объектов.

Преимуществом нашего решения является объем предоставляемой информации. Мы работаем и на международном рынке, а значит, обладаем информацией об угрозах, существующих во всем мире. Поэтому российские клиенты могут заранее узнать, с какими киберугрозами они могут столкнуться через некоторое время, и скорректировать планы противодействия.

Кроме того, сервисы Threat Intelligence предоставляет отчет об угрозах и уязвимостях, актуальных для конкретной компании. Это могут быть внешние угрозы — например, когда злоумышленники готовят атаку на компанию либо собирают о ней информацию. Или внутренние угрозы — например, наличие инсайдера, который пытается продать какую-то информацию. Это помогает правильно выстроить контрмеры.

Ценность Threat Intelligence заключается еще и в своевременном обновлении информации. Для этого у нас есть специальное подразделение, специалисты которого работают в разных странах мира, анализируя угрозы, присущие тому или иному региону мира, и непрерывно наполняя этой информацией систему. Таким образом, в режиме онлайн формируется единая база всех известных угроз.

Атакована может быть любая компания. И потери могут быть несопоставимы с затратами, которые требуются для внедрения тех или иных решений. Мы можем настроить наши продукты так, как это необходимо заказчику, доработать их и наполнить любой дополнительной информацией. Это позволит снизить нагрузку на сотрудников, отвечающих за информационную безопасность, и даст им возможность сконцентрироваться на более важных задачах.

По данным нашего исследования, в числе наиболее дорогостоящих инцидентов для крупного бизнеса — электронные утечки данных из внутренних систем и целевые атаки (когда злоумышленники целенаправленно атакуют конкретную компанию: проводят разведку и подбирают инструменты для нападения, исходя из характеристик жертвы). Кроме того, компании отмечают высокую стоимость таких угроз, как утечки, вызванные атаками вредоносного ПО на мобильные устройства сотрудников и произошедшие вследствие физической потери таких устройств.