Китай отключили от глобального интернета. Власти тестировали новое оборудование «Великого китайского файервола»

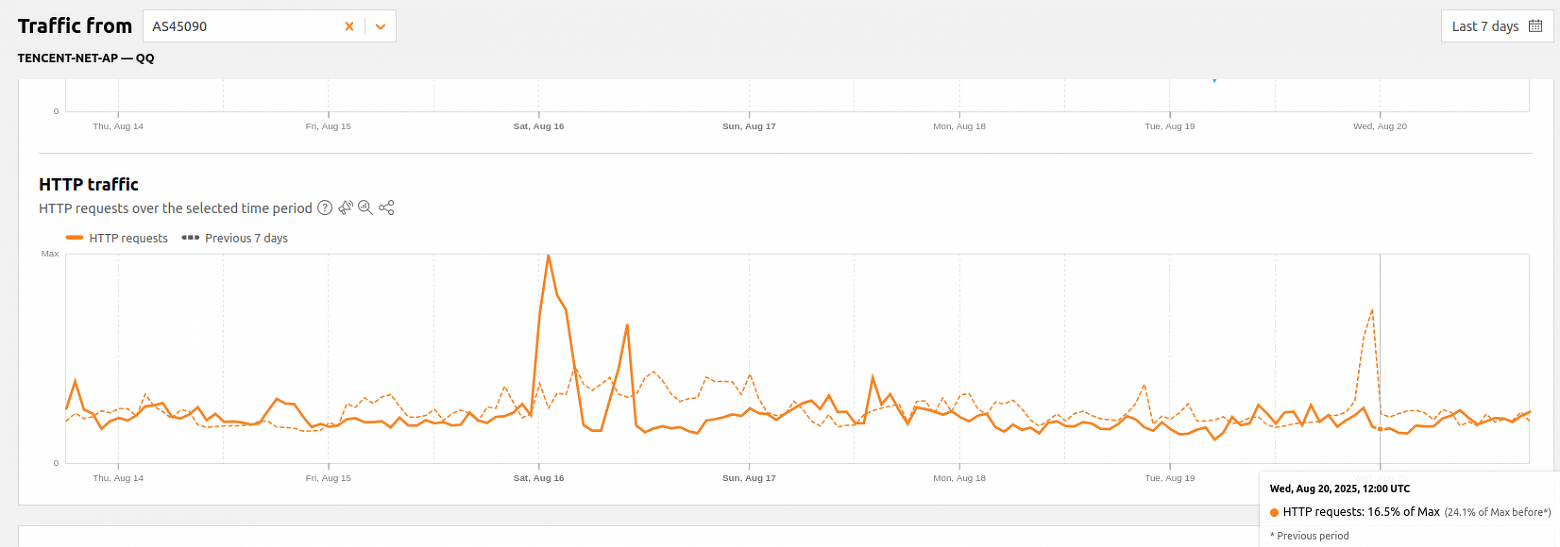

Исследовательская группа Great Firewall Report зафиксировала , что в ночь на 20 августа 2025 г., что Китай неожиданно отключился от значительной части глобального интернета более чем на час. По информации исследователей, китайские власти проводили тестирование нового оборудования для «Великого китайского файервола», из-за сего страну отключили от глобального интернета на 74 минуты.

Тестирование «Золотого щита»

По информации исследователей Great Firewall Report, из-за теста нового оборудования для «Великого китайского файервола» в ночь на 20 августа 2025 г. китайские власти отключили от глобального интернета на 74 минуты, пишет Tom's Hardware. Из‑за такого сетевого вмешательства жители материкового Китая не только не могли заходить на внешние иностранные сайты, но и столкнулись с перебоями в облачных ИТ-сервисах, зависящих от внешних серверов.

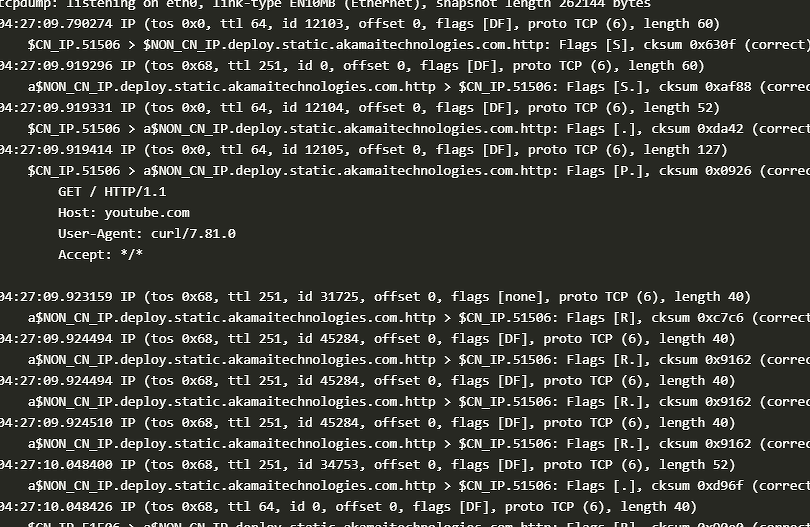

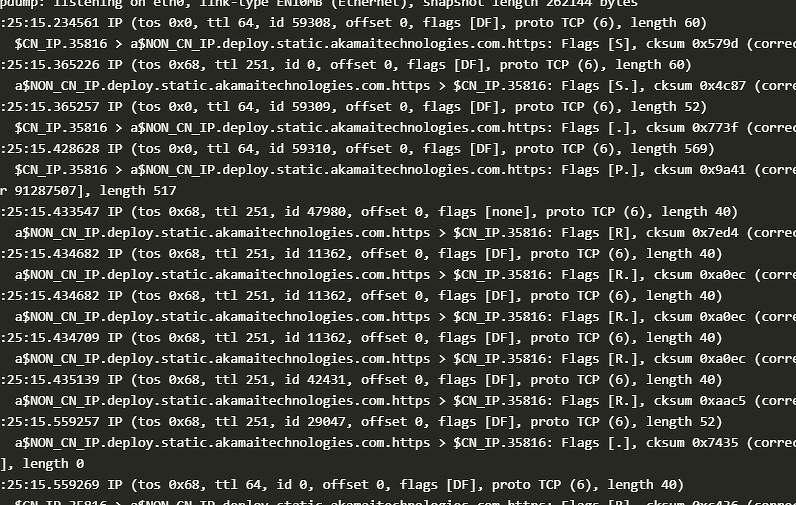

20 августа в период с 00:34 до 01:48 по пекинскому времени весь трафик на TCP‑порт 443 оказался заблокирован. Этот порт используется для HTTPS‑соединений. По данным экспертов Great Firewall Report, «Великий китайский файервол» проявил аномальное поведение 20 августа 2025 г., безоговорочно вводя поддельные пакеты TCP RST+ACK, чтобы прервать все соединения на TCP-порте 443 в течение примерно 74 минут, после чего возобновил свою нормальную работу.

Порт TCP 443 обычно используется для HTTPS — более безопасной версии протокола передачи гипертекста, которая затрудняет шпионаж или вмешательство в соединение между устройствами, но в 2025 г. порт и протокол не являются неразрывно связанными. ИТ-системы могут быть настроены для управления HTTPS через разные порты.

Поведение, о котором сообщают Great Firewall Report, отличается от предыдущих попыток Китая цензурировать зашифрованные коммуникации тем, что оно было специально нацелено на порт 443. В отчете говорится, что безусловные вставки RST+ACK были на TCP-порте 443, но не на других распространенных портах, таких как 22, 80, 8443, часто используемых для SSH, HTTP и в качестве альтернативы HTTPS соответственно.

Из-за сетевых ограничений 20 августа 2025 г. жители Китая не могли получить доступ к зарубежным сайтам и столкнулись с перебоями в работе облачных сервисов, зависящих от внешних серверов. Например, устройства и ИТ-сервисы Apple и Tesla, использующие порт 443 для основных функций, оказались недоступны для пользователей из-за блокировки этих каналов связи.

«Великий Китайский файервол» — это комплексная ИТ-система интернет-цензуры, внедренная китайским правительством для мониторинга, фильтрации и блокировки интернет-контента для пользователей внутри страны. Основная цель — контролировать информацию и ограничивать доступ к определенным сайтам и ИТ-сервисам, не соответствующим внутренней политике, и контент которых власти Китая считают вредным. Также блокируется информация, связанная с порнографией, азартными играми или насилием.

Сетевое вмешательство

Исследователи Great Firewall Report отметили, что устройство, осуществившее блокировку, не соответствовало по логам и данным ни одному из известных ИТ-компонентов «Великого китайского файервола». Эксперты предположили, что регулятор мог внедрять новое оборудование в ИТ-систему внутренней связи Китая или проводить тестирование штатного узла контроля в экспериментальном режиме. В качестве альтернативной версии они выдвинули гипотезу о сетевой ошибке в новых настройках оборудования, которую впоследствии пытались оперативно устранить.

Блокировка соединений с остальным миром была бы экономически разрушительной, поэтому Китай не может пойти по пути Северной Кореи, отрезав доступ к широкому интернету. Но он также не хочет предоставлять неограниченный доступ к информации. По мнению специалистов Great Firewall Report, в некотором смысле было бы проще последовать примеру других авторитарных режимов и просто отключить доступ к интернету — по крайней мере, временно — в кризисные времена (Турция, Казахстан, Судан, Египет). Вместо этого эксперты Great Firewall Report видят странный компромисс между открытым доступом к интернету с одной стороны, а с другой, его максимальным урезанием выше 95%, а иногда и полным отсутствием доступа.

Примечательно, что в тот же день, согласно данным NetBlocks, значительное снижение интернет-трафика наблюдалось в Пакистане, где, предположительно, действует локальная версия китайского файервола. Эксперты допускают, что эти события 20 августа могут быть взаимосвязаны.

Модернизация общей ИТ-системы и внедрение точечной цензуры

В апреле 2024 г. «Великий китайский файервол» впервые показал способность к избирательной цензуре зашифрованных соединений по протоколу Quick UDP Internet Connections (QUIC), который ранее считался практически неподвластным массовой фильтрации.

Исследователи Great Firewall Report выяснили, что «Великий китайский файервол» не просто блокирует протокол полностью, как это было ранее, а выполняет расшифровку начальных пакетов QUIC в реальном времени, анализирует их содержимое и использует эвристические фильтры, основанные на доменном имени сервера (SNI) в сообщении handshake клиента. По сути, процесс handshake — это установления защищенной связи между клиентом и сервером, который включает обмен сообщениями для аутентификации, согласования параметров шифрования и генерации ключей для дальнейшей безопасной передачи данных.

Это открытие в 2024 г. существенно меняет понимание технических возможностей и архитектуры китайского файервола, демонстрируя его возрастающую сложность, но также выявляя потенциальные ИТ-уязвимости.

Исследователи выяснили, что цензура включается при получении всего одного начального пакета QUIC с запрещенным SNI, после чего «Золотой щит» блокирует все последующие UDP-пакеты от клиента к серверу на 180 секунд. Блокировка осуществляется по тройке (IP-источника, IP-получателя, порт назначения), при этом пакеты от сервера проходят без ограничений. Примечательно, что отправка клиентом произвольного UDP-пакета до QUIC Initial предотвращает активацию цензуры: «Великий китайский файервол» воспринимает его как первый в потоке и игнорирует последующие пакеты.

По информации Great Firewall Report, вопреки ожиданиям, «Великий китайский файервол» не отслеживает QUIC-соединения по идентификаторам соединений (Connection ID), как указано в спецификации, а опирается исключительно на параметры UDP. Еще одним неожиданным аспектом стало то, что блокировка активируется только при условии, что порт источника превышает порт назначения, что позволяет файерволу эффективно фильтровать нежелательные потоки. Для этого ИТ-система применяет технологии DPI для глубокой проверки пакетов.

Исследователи особо отметили способность китайского файервола реагировать на нестандартные формы пакетов. Например, он блокирует QUIC Initial с нулевой длиной CRYPTO-фрейма, если в нем присутствует SNI, но игнорирует пакеты с некорректной версией протокола. При этом ИТ-система не выполняет пересборку фрагментированных пакетов и не анализирует домены, переданные в расширениях, отличных от SNI. Это во многом схоже с методами анализа HTTPS-трафика, где также используется проверка SNI.

Наиболее тревожным в 2024 г. оказалось открытие для аналитиков Great Firewall Report, связанное с возможностью использования «Великий китайский файервол» для кибератак типа отказ в обслуживании или DoS-атака,. Злоумышленник, подделывающий IP-адреса, может отправить QUIC Initial от имени пользователя-жертвы, вызывая трехминутную блокировку ее соединения с любым внешним сервером, включая DNS-резолверы. Это позволяет полностью изолировать пользователя в Китае от внешнего интернета по UDP-протоколу.

Поделиться

Поделиться