У российского программиста украли криптовалюту на полмиллиона долларов, подделав популярный инструмент

Мошенники подсунули в магазин расширений Open VSX поддельный компонент, который обчищает чужие криптокошельки с помощью серии скриптов.

(Не)случайные результаты поиска

«Лаборатория Касперского» опубликовала материал, повествующий о высокотехнологичной атаке на блокчейн-разработчика из России, которая обошлась ему в $500 тыс.

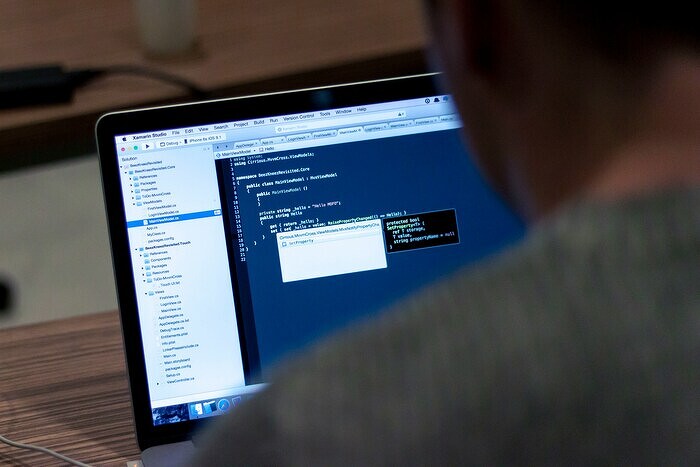

Разработчик, как утверждается, был хорошо осведомлен о киберугрозах и способах защищаться от них, хотя и не использовал коммерческие антивирусы.

Мало того, на его рабочей станции совсем недавно была переустановлена операционная система и установлены только самые необходимые и популярные инструменты.

Однако один из них оказался подделкой.

«Во время исследования хранящихся на диске файлов наше внимание привлек файл с именем extension.js, хранящийся по пути %userprofile%\.cursor\extensions\solidityai.solidity-1.0.9-universal\src\extension.js», - пишут исследователи. Код этого файла запрашивал с сервера angelic.su скрипт PowerShell и запускал его.

«Это явный признак наличия вредоносного кода», - указывается в публикации Securelist.

Файл extension.js оказался компонентом расширения Solidity Language для среды разработки с ИИ-усилением Cursor AI.

Cursor AI основан на Visual Studio Code, и указанное расширение, как выяснилось, подкачивается из хранилища Open VSX, которым пользуется Cursor AI.

Расширение было опубликовано около двух месяцев назад и на момент исследования было загружено 54 тыс. раз. В «Лаборатории» полагают, впрочем, что этот показатель был искусственно завышен. Описание сулит множество функций для оптимизации работы с кодом на языке для смарт-контрактов Solidity, в частности подсветку синтаксиса. Но, как оказалось, заявленные возможности не реализованы вовсе. Все, что оно делало - это закачивало и запускало вредоносный код с сервера в зоне .SU.

А описание плагина было скопировано со страницы легитимного расширения, у которого, кстати, количество заявленных скачиваний - 61 тыс.

Выяснилось, что разработчик, искавший средства подсветки синтаксиса кода на Solidity, ввел в поисковик одно слово - Solidity. И в результатах поиска вредоносное расширение расположилось на четвертом месте, а легитимное — лишь на восьмом.

Причиной стали особенности ранжирования результатов поиска на стороне Open VSX: платформа определяет релевантность на основании множества факторов, в том числе, рейтинг расширения, его новизна, количество загрузок, наличие верификации. Дата последнего обновления поддельного расширения — 15 июня 2025 г., а легитимного — 30 мая 2025 г. «Таким образом, по совокупности факторов релевантность вредоносного расширения превысила релевантность оригинального — и именно это позволило злоумышленникам продвинуть поддельное расширение в результатах поиска», - отмечается в публикации.

Да, они издеваются

Процесс заражения носит многоступенчатый характер. Первый PowerShell-скрипт проверяет, установлено ли на компьютер ПО для удаленного управления ScreenConnect, и, если нет, скачивает второй вредоносный PowerShell-скрипт. Новый скрипт загружает на зараженный компьютер установщик ScreenConnect по ссылке и запускает его, открывая тем самым удаленный доступ для злоумышленников. ScreenConnect устанавливает соединение с сервером с издевательским адресом relay.lmfao.su.

В случае разработчика на блокчейне злоумышленники выгрузили на его машину три VBS-скрипта, каждый из которых скачивал PowerShell-скрипт с сервиса для обмена текстом paste.ee. Сам этот скрипт т с сайта archive.org изображение, из которого извлекается загрузчик, известный как VMDetector. Этот загрузчик скачивает ключевые вредоносы - с сайта paste.ee и запускает их.

Этими вредоносами оказались бэкдор с открытым исходным кодом Quasar и инфостилер (средство кражи данных), который собирает данные браузеров, почтовых клиентов и криптокошельков.

Оба вредоноса обращались к контрольному серверу 144.172.112.84, который на момент исследования соответствовал домену relay.lmfao.su.

С помощью этих вредоносных программ злоумышленники смогли получить парольные фразы от криптокошельков разработчика, а затем перевести с них криптовалюту.

Вредонос довольно быстро был удален из магазина расширений, но уже на следующий день его операторы опубликовали его снова, донакрутив ему показатель загрузок до двух миллионов и поменяв название так, чтобы оно полностью повторяло наименование исходного легитимного расширения.

Его в итоге также удалось нейтрализовать, - но остается открытым вопрос, как скоро операторы этой кампании подсунут еще какие-либо подделки в популярные у блокчейн-разработчиков ресурсы.

На потоке

Группировка, стоящая за этими атаками, активна уже в течение некоторого времени: экспертам «Лаборатории» удалось выявить вредоносный npm-пакет solsafe, также настроенный на использование домена relay.lmfao.su в качестве управляющего сервера.

Плюс к этому в апреле и мае 2025 г. были опубликованы три вредоносных расширения (solaibot, among-eth и blankebesxstnion) для среды разработки Visual Studio Code: по функциональности эти вредоносные скрипты и те, которые скачивались расширением Solidity Language, оказались практически идентичными.

«Все указывает на довольно широкую кампанию, нацеленную на разработчиков в блокчейн-средах, с использованием сравнительно простых, но действенных методов», - отмечает Никита Павлов, эксперт по информационной безопасности компании SEQ.« В качестве главной приманки злоумышленники использовали предположительное количество скачиваний и возможность накручивать этот показатель. Вывод один: любой внешний компонент необходимо перепроверять на уровне кода, прежде чем браться за его использование».

В публикации «Лаборатории» указано, что отсутствие обещанной функциональности он посчитал «багом».

Поделиться

Поделиться