Исследование: лишь около 10% корпоративных систем поддерживают современную аутентификацию

Несмотря на то, что, согласно исследованию «Лаборатории Касперского», более трети россиян готовы отказаться от паролей в пользу альтернативных способов авторизации, корпоративная инфраструктура не готова стать беспарольной. Эксперты Avanpost (российский вендор в области безопасности идентификационных данных) разобрали, почему корпоративная действительность именно такова. Исследование показывает реальную практику готовности бизнеса к современным подходам в аутентификации в 2025 г. Об этом CNews сообщили представители Avanpost.

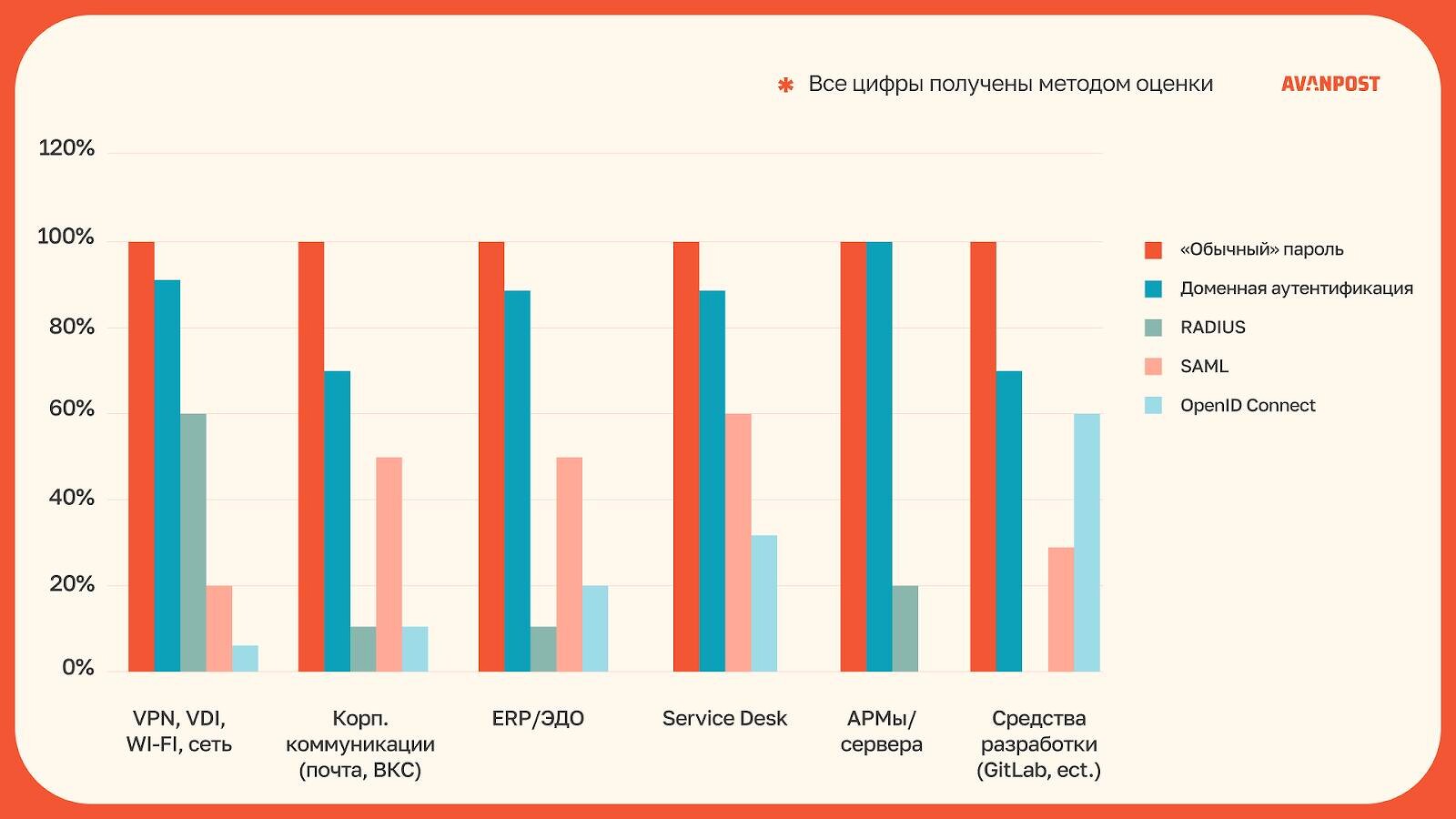

В рамках исследования были рассмотрены самые востребованные классы решений корпоративной инфраструктуры: VPN, VDI, Wi-Fi и сеть; корпоративные коммуникации (почта, ВКС); ERP/ЭДО; Service Desk; АРМы и серверы; а также средства разработки (например, GitLab).

В каждом из направлений оценивалась доля использования пяти различных методов аутентификации: «обычные» пароли, доменная аутентификация, RADIUS, SAML и OpenID Connect.

Основные факты

В исследовании идет речь только о корпоративной аутентификации.

В современных корпоративных системах по-прежнему широко используется классическая схема аутентификации на основе паролей и LDAP, несмотря на активные дискуссии и множественные публикации о переходе к «паролю без пароля», и более современным методам аутентификации. Основная причина сохраняющейся популярности объективно устаревших механизмов аутентификации в корпоративном сегменте заключается в том, что заказчиками зачастую не предъявляются требования по поддержке коробочными корпоративными решениями современных механизмов аутентификации вроде OpenID Connect. Это связано как с отсутствием централизованных современных Identity Provider в корпоративных инфраструктурах, так и с длительным жизненным циклом (порядка 5-10 лет) ранее внедренных систем. Также множество широко распространенных продуктов и платформ изначально проектировались и развивались с учетом архитектуры, заложенной десятки лет назад. Подобная инерция в области аутентификации оказывает существенное влияние на защищенность реальных инфраструктур и сегодня.

Традиционные, «обычные» пароли, несмотря на то, что passwordless-борьбу с ними «подняли на флаг» технологические гиганты Google, Apple и Microsoft, – по-прежнему остаются самым распространенным методом аутентификации в корпоративных системах. Во всех проанализированных категориях их использование составляет значение, приближенное к 100%, что свидетельствует о глубокой укорененности этого подхода в корпоративной практике. Это также указывает на то, что, несмотря на наличие современных решений, многие организации не готовы выводить из эксплуатации системы, не отвечающие актуальным требованиям информационной безопасности.

Доменная LDAP-аутентификация занимает почетное второе место по распространенности в корпоративных приложениях даже несмотря на то, что LDAP-аутентификация - это общепризнанный антипаттерн. Особенно широко она используется в инфраструктурном сегменте (АРМы и серверы), а также в корпоративных решениях для VPN, VDI и Wi-Fi-средах, где доля ее применения достигает 90–100%. Это объясняется высокой совместимостью с внутренними сетями и политиками безопасности Microsoft Active Directory и прочими решениями из экосистемы компании Microsoft.

SAML (Security Assertion Markup Language) показывает умеренное распространение в системах ERP и службах поддержки — до 50–60%. Этот протокол особенно актуален в SaaS/PaaS-решениях, интегрируемых с корпоративными провайдерами удостоверений, размещенными во внутренней инфраструктуре, преимущественно за счет возможности взаимодействия через пользователей. При этом эпизодически он встречается в различных решениях других классов. Особенно удивляет сохраняющаяся тенденция реализовывать поддержку SAML в новых продуктах вместо поддержки более современного протокола OpenID Connect.

OpenID Connect демонстрирует наибольшее проникновение в средствах разработки — до 60%, тогда как в остальных категориях его доля составляет менее 30%. Это говорит о том, что вендора инструментов и решений для разработки, Cloud-инфраструктур, средств автоматизации чаще ориентированы на современные стандарты аутентификации. При этом проникновение OpenID Connect в остальные классы корпоративных решений сохраняется на достаточно низком уровне.

Выводы

Корпоративные ИТ-инфраструктуры по-прежнему находятся в стадии трансформации в вопросах аутентификации. Несмотря на широкое распространение встроенной парольной аутентификации и LDAP-аутентификации, заметен рост интереса заказчиков к современным IdP-протоколам — OpenID Connect и SAML. Уровень готовности же большинства коробочных продуктов к использованию современных протоколов аутентификации к сожалению оставляет желать лучшего.

RADIUS продолжают играть важную роль в интеграции с внутренними системами по причине высокой совместимости с ранее закупленным сетевым оборудованием.

Таким образом, хотя подавляющее большинство корпоративного ПО сегодня продолжает полагаться на традиционные схемы с паролями и LDAP, и лишь незначительная часть приложений (примерно 5–10%) из коробки поддерживает OpenID Connect, грамотная стратегия миграции позволит организациям постепенно повысить уровень безопасности и удобства для пользователей, не создавая чрезмерных рисков и затрат. Ключевым является системный взгляд на экосистему приложений, грамотное формулирование требований к вендорам и продуктам, поэтапное внедрение современных протоколов. Фокус на централизованной платформе IAM и в целом на Identity-центричном подходе к аутентификации и развитие культуры безопасности поможет сделать переход последовательным и контролируемым, не остановив, при этом, текущие бизнес-процессы.

Поделиться

Поделиться