Хакеры дважды парализовали работу крупного российского производителя роботов

Хакеры дважды успешно атаковали производителя роботов для бизнеса Promobot. После первой атаки компания приняла усиленные меры защиты, но хакеры смогли повторно парализовать работу ее информационных систем.

Хакерская атака на Promobot

Производитель роботов Promobot в последнее время дважды подвергся хакерской атаке. Об этом рассказал председатель совета директоров компании Алексей Южаков.

В первый раз около трех недель назад у компании были взломаны сервера. В результате она лишилась доступа к конструкторской документации, корпоративной информационной систем «1С», CRM-системе и т.д.

После этого компания усилила меры защиты, однако около недели назад хакеры повторно совершили атаку и вновь смогли взломать информационные системы компании.

Каким образом хакеры осуществляли атаки, Южаков затруднился ответить: «Наверное, если бы мы это понимали, то второй атаки не произошло бы». Впрочем, Южаков отметил, что компания принимает меры «горячего резервного копирования», благодаря чему критического ущерба не было нанесено.

Чем знаменита Promobot

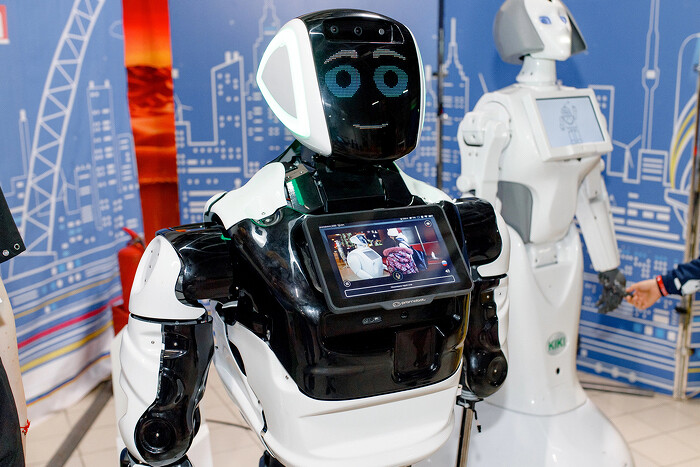

Компания Promobot была создана в 2015 г. в Перми. Занимается производством автономных сервисных роботов для бизнеса. Недавно Promobot вместе с другими производителями роботов – «Айдола», «Дабл.экспо», «Корпорация роботов» и четырьмя исследовательскими университетами – создали Новую технологическую коалицию (НТК). Ее первым проектом стал прототип антропоморфного робота, которые сможет обучаться в процессе взаимодействия со средой. В будущем он сможет передвигаться, манипулировать предметами и разговаривать с людьми за счет мимики и «эмпатического» поведения.

Почему хакеры смогли дважды атаковать Promobot

«Если компания столкнулись с повторным взломом после уже принятых мер, это указывает на то, что предыдущие действия, скорее всего, были недостаточными или не затронули корневую причину уязвимости, - рассуждает директор департамента расследований T.Hunter Игорь Белеров. – В такой ситуации необходим системный и более глубокий подход к безопасности. Кибербезопасность – это непрерывный процесс, а не разовое мероприятие. Если после первого взлома были приняты точеные меры, которые не сработали, это сигнал к тому, чтобы пересмотреть всю стратегию защиты».

Скорее всего, при повторном взломе злоумышленники использовали ту же лазейку, что они сделали в первый раз, полагает ведущий инженер-программист НОЦ ФНС и МГТУ им. Н.Э. Баумана Николай Калуцкий. «Нужно оценить, был ли тот же способ взлома или новый, какие масштабы бедствия, а, главное, устойчивость угрозы – не осталось ли скрытых «бекдоров», - Затем необходимо проведение аудита, оценка рисков, пересмотр прав пользователей и повышение мониторинга».

Для целей превентивной подготовки можно запросить пентест компании – контролируемый взлом компании хакерами с целью выявления точек входа в инфраструктуру клиента и достижения целевых действий, напоминает генеральный директор Datananny Иван Линдберг.

«Когда причиной взлома являются сотрудники, стоит провести информирование о кибербезопасности, а также обновить допуски сотрудников к чувствительным данным, - объясняет эксперт. - Стоит также проверить наличие актуальных версий всех систем организации, как смотрящих в интернет, так и работающих изолировано внутри. Наличие одного компьютера с Windows 7 или старее на борту сегодня – критическая уязвимость, которой могут воспользоваться все желающие».

Не стоит также забывать об использовании специализированных средств для защиты данных, в том числе после взлома, добавляет Линдберг. «Возможный сценарий, что проникновение случилось, но злоумышленники не могут этим эффективно воспользоваться, - говорит эксперт. - Тогда служба безопасности может успеть среагировать и закрыть уязвимость».

«Повторный взлом - очевидное следствие неполноценности принятых мер, - констатирует руководитель департамента информационной безопасности ИВК Игорь Корчагин. - Допустим, вы выяснили, что утечка произошла по какому-то одному открытому порту, и прикрыли, но это даже не полумеры - это бесполезные меры Возможно, злоумышленники продолжают присутствовать в скормпроментированной системе. Необходимо все-таки провести полномасштабное расследование причин, при этом не надо сбрасывать со счетов человеческий фактор - сотрудник организации может быть в сговоре со злоумышленником, может неумышленно стать нарушителем, может быть скомпроментировано его дистанционное рабочее место».

«В случае постоянных взломов требуется расследовать инцидент и найти точку входа злоумышленника: уязвимость, открытие пароли по умолчанию, внутренний беспечный или недовольный сотрудник, - добавлять директор по развитию бизнеса группы компаний «Гарда» Денис Батраков. - Чтобы найти другие точки входа, существует несколько методов: заказать и провести pentest (испытание на проникновение), участвовать в bug bounty (платформа для поиска уязвимостей за вознаграждения) нанять свой red team (команда нападения, которая организует атаки на ИТ-ифнраструктуру компании с целью поиска уязвимости).

Российские компании под атакой

По данным компании F6, в 2025 г. было зафиксировано более 450 атак различных вымогателей на российские компании. Суммы первоначального выкупа за расшифровку данных варьировались от 4 млн до 40 млн руб. Сумма максимально запрошенного выкупа составила 400 млн руб., что на 67% больше, чем было в 2024 г.

В то же время, как отмечают в F6, финансовая мотивация была только в 85% атак, а в 15% случаев целью вымогателей были диверсия и нанесения максимального ущерба российским организациям. Чаще всего злоумышленники атаковали производственные и инжиниринговые компании (18,9%), организации из сфер оптовой (17%) и розничной торговли (15,1%). Также в 2025 г. были крупные атаки на транспортные компании, топливно-энергетический комплекс и медицинские организации.

В июле была произведена крупная атака на сеть винных магазинов «Винлаб» (принадлежит Novabev Group), из-за чего работа сети была парализована более недели. Убытки оцениваются в 1,5 млрд руб. В том же месяце был атакован «Аэрофлот», из-за несколько дней происходили задержки в авиарейсах компании. Также атакам подверглись сеть аптек «Столичка» и медицинских клиник «Семейный доктор», из-за чего их работа на некоторое время тоже была парализована.

В марте 2025 г. DDoS-атаке подвергся интернет-провайдер «Ловит», который является основным поставщиком телекоммуникационных услуг в новостройках группы «Пик». В результате жители и арендаторы коммерческой недвижимости в данных новостройках на некоторое время лишились доступа в интернет и IP-телевидения.

После этого ФАС (Федеральная антимонопольная служба) начала расследование в отношении группы «Пик» и «Ловит» из-за подозрений в ограничении конкуренции.

Поделиться

Поделиться