В Bluetooth-чипе, используемом в миллиарде устройств, обнаружились недокументированные команды

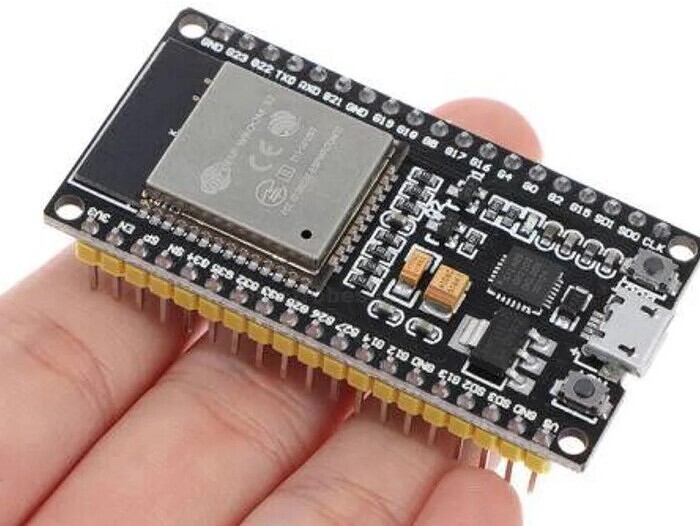

В микрочипе ESP32, одному из самых распространенных, обнаружилась поддержка почти трех десятков команд, ни в какой документации производителя не освещенных. Исследователи прямо называют их бэкдором.

Из «добрых» намерений или по злой случайности?

В вездесущем микрочипе ESP32, с помощью которого реализуются Bluetooth- и WiFi-соединения, выявлена поддержка незадокументированных команд, которые могут использоваться для осуществления кибератак.

ESP32 - это разработка китайской компании Espressif. По состоянию на 2023 г., как указывается в материале издания Bleeping Computer, этот чип был встроен примерно в миллиард различных устройств.

Незадокументированные команды позволяют подменять идентификатор устройства, получать несанкционированный доступ к данным, перенаправлять соединения на другие сетевые устройства и в теории обеспечивать атакующим сохранение доступа на длительный срок.

Исследователи испанской компании Tarlogic Security прямо назвали присутствие этих команд бэкдором, открывающим доступ к миллионам устройств интернета вещей по всему миру.

«Эксплуатация этого бэкдора позволит злоумышленникам осуществлять атаки, имитируя другие устройства, и перманентно внедрить вредоносное ПО на такие значимые устройства, как мобильные телефоны, компьютеры, умные замки или медицинское оборудование, обойдя средства проверки программного кода», - говорится в докладе исследователей, который они представили в Мадриде на конференции RootedCON в конце прошлой недели.

Во время презентации эксперты Tarlogic отметили, что интерес к безопасности Bluetooth в последнее время снизился, но вовсе не потому, что сам протокол или его наиболее распространенные реализации стали более надежными.

Атаки, которые были описаны исследователями на протяжении прошлого года, продемонстрировали исчезающе малую эффективность из-за отсутствия актуального инструментария, совместимого со среднестатистическим оборудованием и современными операционными системами.

Исследователи Tarlogic разработали свой инструмент - платформонезависимый USB-драйвер для Bluetooth на языке C, который может быть использован для прямого обращения к аппаратной части, минуя API, относящиеся к той или иной операционной системе.

Проинспектировав с помощью этого драйвера трафик Bluetooth, исследователи обнаружили присутствие скрытых команд (Opcode 0x3F), реализованных вендором в программной оболочке ESP32. Эти команды открывали возможность для низкоуровневого контроля над функциями Bluetooth.

В общей сложности обнаружились сразу 29 нигде не задокументированных команд, позволяющих осуществлять различные манипуляции с памятью (чтение и запись как RAM-, так и Flash-памяти), подмену MAC-адресов и внедрение пакетов LMP/LLCP.

В Tarlogic отметили, что эти команды могли быть незадокументированы и без злого умысла: либо предполагалось, что они останутся недоступными для конечных пользователей, либо это просто артефакты отладки, оставшиеся в коде по недосмотру.

«Вне зависимости от причин, по которым эти команды были внедрены в код программной оболочки, рассматривать их как бэкдор не будет ошибкой», - считает Анастасия Мельникова, директор по информационной безопасности компании SEQ. «В любом случае, потенциальная поверхность атаки оказывается колоссальной, а учитывая, что не для всех IoT-устройств существует возможность обновить программные компоненты, последствия на глобальном уровне могут оказаться весьма драматичными».

Выявленной проблеме был присвоен индекс уязвимости - CVE-2025-27840.

Атаковать подано

Угроза от этих команд довольно значима: открываются возможности для атак на цепочки поставок и компрометацию устройств на уровне OEM.

В зависимости от того, как стек Bluetooth обрабатывает HCI-команды, нельзя исключать и их удаленной эксплуатации с помощью подмены программной оболочки или злонамеренных соединений Bluetooth, в особенности, если у злоумышленника уже есть root-доступ к устройству и/или в него установлено вредоносное ПО или подменена заводская «прошивка».

Впрочем, более реалистичным считается сценарий, связанный с физическим доступом к USB- или UART-интерфейсу устройства. В этом случае, злоумышленник сможет поставить ESP32 под свой полный контроль и через него атаковать другие устройства в системе.

Комментариев со стороны Espressif пока не поступало.

Поделиться

Поделиться