Гигантский российский авиазавод едва не пал жертвой хакеров из-за Excel-документа

Крупный российский авиазавод, по утверждению ИБ-специалистов, мог попасть под прицел хакеров. Они пытались влезть в систему завода при помощи вредоносного ПО, замаскированного под транспортную накладную в виде Excel-таблицы.

Один файл – множество проблем

Киберпреступники попытались взломать информационную систему одной из старейших и крупнейших авиастроительных компаний России. Основанная в 1932 г., она подверглась кибератаке в рамках хакерской операции CargoTalon, которую выявили аналитики Seqrite Labs – аналитического подразделения компании Quick Heal Technologies, специализирующегося на кибербезопасности.

Атака была нацелена именно на сотрудников этой компании, говорится в публикации на официальном сайте Seqrite Labs. Название российской компании в публикации указано открыто. В посте отмечено, что атака проводилась с использованием вредоносных файлов, маскирующихся под товарно-транспортные накладные, «критически важные для российских логистических операций» (critical to Russian logistics operations).

С чего все началось

Специалисты Seqrite Labs обнаружили атаку на авиастроительный завод фактически случайно. 27 июня 2025 г. они увидели на сайте VirusTotal, позволяющем определить, является тот или иной файл вредоносным, загруженное на него электронное письмо с прикрепленным к нему файлом неизвестного происхождения. «При дальнейшем поиске мы также обнаружили вредоносный LNK-файл, который отвечал за запуск вредоносного DLL-вложения, тип файла которого маскировался под ZIP-вложение», – говорится в отчете команды.

Проверив электронное письмо, эксперты Seqrite Labs в нем обнаружили файл под названием «Транспортная_накладная_ТТН_№391-44_от_26.06.2025.zip». По сути, это DLL-файл. При дальнейшем поиске в Seqrite Labs нашли еще один файл — файл ярлыка (LNK) с тем же названием. Было принято решение разобраться в том, как эти файлы работают.

Приманка и ловушка

Найденное на VirusTotal электронное письмо содержало вложение backup-message-10.2.2.20_9045-800282.eml, и у же в нем была ложная накладная. В Seqrite Labs утверждают, что письмо было отправлено из России сотруднику авиастроительной компании из некоего «Транспортно-логистического центра».

По словам экспертов, в теле письма были сообщение о последних логистических операциях, а также отсылки на товарно-транспортную накладную №391-44 от 26 июня 2025 г. В письме также содержался призыв к получателю подготовиться к доставке некоего неназванного груза через два-три дня.

Вредоносные файлы, которые специалисты нашли в письме, действовали в паре. LNK-файл предназначался для запуска всей цепочки и активировал специальный PowerShell-скрипт для проверки папок %USERPROFILE% и %TEMP% в профиле пользователя – в них он искал файл EAGLET – ту самую DLL-библиотеку, второй компонент дуэта.

При нахождении EAGLET скрипт извлекал из него сфабрикованную товарно-транспортную накладную в виде документа Excel размером 59 904 байта и выводил ее на экран, чтобы у пользователя не возникло никаких подозрений. Для пущей убедительности хакеры нашпиговали документ специфическими данными, характерными для логистических операций в России. В целом, документ был как две капли воды похож на накладные компании «Облтранстерминал».

Не показать все, что скрыто

По задумке хакеров, пока пользователь, в данном случае сотрудник авиакомпании, изучал бы документ, в фоновом режиме на его компьютере запустилась бы основная составляющая EAGLET. Этот написанный на С++ файл служит для скрытого сбора информации с компьютера, на котором его запустили.

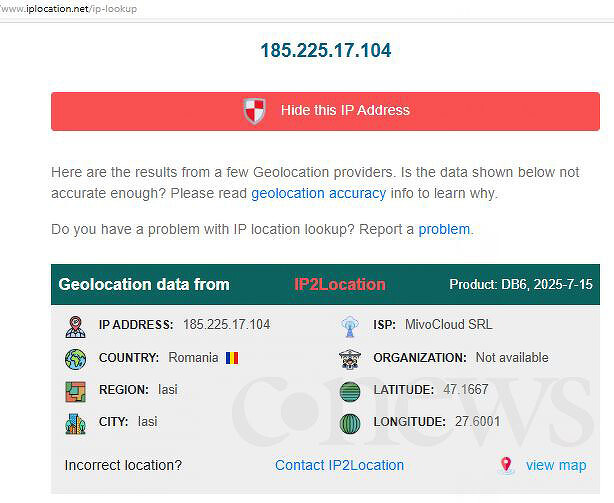

Файл в фоновом режиме устанавливает сетевое соединение с командным сервером, используя обычные API Windows – WinHttpOpen и WinHttpConnect, xтобы не привлекать к себе лишнее внимание. А чтобы дополнительно отвести от себя все подозрения, он присваивает себе фальшивый User-Agent MicrosoftAppStore/2001.0. Подключение ведется к серверу с IP 185.225.17.104. В случае неудачи утилита продолжает «стучаться» по этому адресу, используя порт 80, пока не добьется своего.

Как выяснила редакция CNews, этот IP-адрес входит в диапазон, принадлежащий провайдеру MivoCloud SRL из Румынии (город Яссы). Проверка проводилась при использовании порталов 2ip.ru и iplocation.net.

Первые улики

Специалисты Seqrite Labs увидели в схеме работы EAGLET намеки на то, кто может стоять за этой атакой. Это вполне могут быть хакеры, так или иначе связанные с группировкой Head Mare. Как сообщал CNews, именно она взяла на себя ответственность за многодневную неработоспособность ИТ-инфраструктуры логистического оператора СДЭК. Сбой в ее работе случился в мае 2024 г.

Сходство здесь, в частности, в том, что EAGLET по своим функциям очень напоминает PhantomDL, который эксперты безопасности связывают с Head Mare. Также аналитики Seqrite Labs выявили сходства в названиях файлов, прикрепленных к электронным письмам.

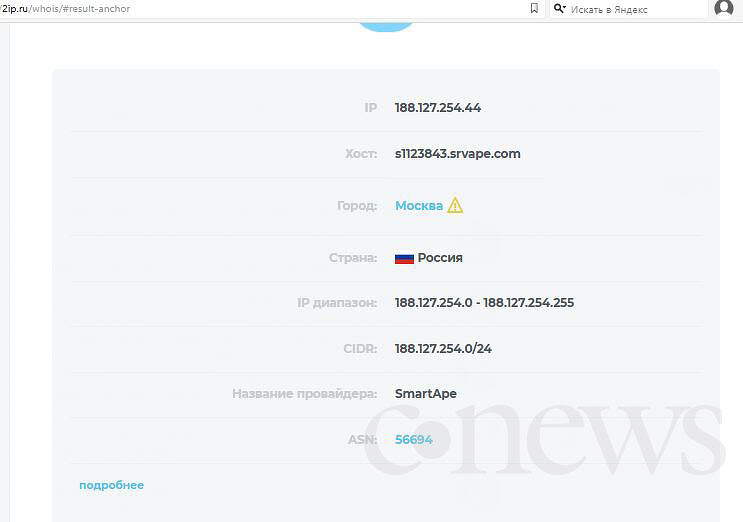

Например, ранее проводилась похожая атака на неназванные военные структуры, и в письме был файл «Договор_РН83_изменения.zip» с неприятной «начинкой» в виде PhantomDL. Он подключался к серверу с IP-адресом 188.127.254.44, на этот раз не румынским, а российским. Он входит в диапазон, принадлежащий хостинг-провайдеру SmartApe – компании ООО «Смарт Эйп», зарегистрированной в Москве.

Эксперты склонны полагать, что атаку на российскую авиастроительную компанию провели хакеры из группы UNG0901, которая делит ресурсы и софт для взлома с Head Mare.

Поделиться

Поделиться