Хочу как в Windows: как привнести в Linux-среду привычный опыт шифрования данных

Как привнести в Linux-среду пользовательский опыт простой реализации шифрования данных на рабочих станциях и при этом не стать заложником иностранного вендора рассказывает Денис Суховей, руководитель департамента развития технологий «Аладдин Р.Д.».

«Красных линий» больше нет

После массового исхода вендоров, когда они покидали российский рынок, отказавшись от выполнения даже базовых обязательств, стало понятно: «красные линии», за которые производители ПО и «железа» никогда не заступали ранее, стерлись. Даже неисправимые оптимисты гадают, каким будет следующий шаг иностранных ИТ-компаний и когда его следует ждать. В такой обстановке страховка от взлома со стороны вендора через активацию закладок под капотом импортных ИТ-продуктов — реальная проблема, которую российским компаниям предстоит решать на пути к доверенной инфраструктуре.

Сигнал к становлению нового порядка прозвучал еще десять лет назад. Администрация Барака Обамы выпустила нашумевший Cloud Act и значительно менее обсуждаемую «двадцатую директиву» (PPD-20). Первый документ предписывал вендорам собирать «телеметрию» об использовании их решений компаниями за пределами США. Второй — заложить в софт «кибербомбы», превращающие в кирпич компьютер или сервер. Значительная часть пользователей то ли не распознала тревожный сигнал, то ли понадеялась на лучшее. Как происходило дальнейшее погружение в ловушку технологической зависимости, хорошо видно на примере Windows. Точнее, модуля шифрования данных BitLocker, встроенного в операционную систему.

Сделка с совестью

Когда речь идет о шифровании данных, применение программы BitLocker — это всегда в чем-то сделка с совестью. Функциональность оказалась очень удобной альтернативой, когда речь заходила о необходимости зашифровать данные на рабочих компьютерах здесь и сейчас и при этом бесплатно. Включить его проще и быстрее, чем выбрать реально качественное решение, провести конкурсную процедуру, дождаться поставки и «раскатать» на инфраструктуру рабочих ПК.

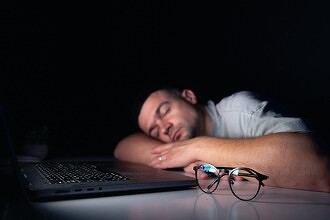

Как ни парадоксально, но распространению «Битлокера» помогла паника вокруг перехода на импортонезависимые ИТ-решения. Внедрение российских операционок, поиск оптимальных средств защиты данных под новую платформу Linux, обоснование закупки, проведение тендеров — все эти процедуры рискуют растянуться на несколько кварталов, в течение которых ИТ-руководитель точно не может спать спокойно, ведь данные хранятся на дисках в открытом виде и находятся в опасности каждую секунду. Это и есть уловка Microsoft: когда требуется реализовать «хоть какое-то шифрование», почти всегда выбирают бесплатный и доступный в дистрибутиве ОС Windows BitLocker.

Совокупный объем сделки с совестью равен цене информации, зашифрованной на дисках сотен тысяч ПК. За сохранность данных на них можно было не опасаться до февраля 2022 г. Новый порядок наступил, когда Microsoft покинула российский рынок и сложила с себя любые обязательства по отношению к российским пользователям. BitLocker из средства защиты данных на скорую руку превратился в подобие шифровальщика. Что он делает с данными прямо сейчас, и не окирпичит ли он компьютер? Этого никто не знает.

Переход «в моменте»

Будем реалистами: не достигший технологического суверенитета ИТ-сектор пока не может предложить компаниям полнофункциональную доверенную среду. Но большинство проблем перехода может быть исключено. И вот каким образом.

Во-первых, внятность. Метод защиты рабочей станции от угрозы «вендорского взлома» должен быть простым для Windows и Linux — несмотря на драматическую разницу в архитектурах и технологиях. Надежность выбираемого средства защиты будет являться основными компенсаторами разницы при переходе.

Во-вторых, ответственность производителя средств защиты. Именно уход от ответственности за поддержку эксплуатации своих продуктов так сильно дискредитирует Microsoft в глазах российских компаний. Вопрос использования средств защиты - вопрос доверия, поэтому выбираемое средство защиты должно производиться доверенным разработчиком, легитимность которого подтверждена соответствующими лицензиями регуляторов, а само средство защиты прошло проверку временем и рынком.

В-третьих, мультиплатформенность без фанатизма. Выбираемое средство защиты должно быть представлено редакциями как для Windows, так и для Linux. Очень важна преемственность средств защиты, так как в первую очередь «тушить пожары» приходится именно в Windows и только потом заниматься задачами защиты информации в Linux. Однородность подходов к обеспечению безопасности с помощью одних и тех же инструментов будет сильно способствовать успеху перехода. В пользу успеха перехода также говорит последовательная поддержка 2-3 наиболее перспективных платформ. Идеально, если обновления средства защиты будут выходить одновременно с поддерживаемыми операционками. Например, разрабатывая решение Secret Disk для Linux, команда компании «Аладдин» руководствовалась этим правилом. И мы прекрасно знаем: заявления производителей о поддержке широкого перечня ОС Linux должны настораживать. На рынке доступно более десятка отечественных ОС. Поддержка такого массива операционок требует значительного — в разы — увеличения штата разработчиков по сравнению с поддержкой версий для Windows. Вряд ли вендоры смогли значительно усилить свои команды разработки за столь ограниченный срок и оказались в состоянии поддерживать темп обновлений, заданных производителями операционных систем.

В-четвертых, перспективность продукта. При выборе средств защиты для ОС Linux многие заказчики говорят волшебную фразу: «Хочу, чтобы было как в Windows!». Ею они выражают собственные чаяния — привнести в Linux-среду пользовательский опыт из прошлого на Windows. Но это вряд ли возможно с продуктом, который на протяжении всего жизненного цикла или был в тени Windows-версии, либо делается на ходу, под неотложное обеспечение технологического суверенитета. За реально продуманным решением стоят годы выстраивания процессов безопасной разработки, сертификации продукта в регулирующих органах, наращивания компетенций и знаний в области архитектуры ОС и т.п. Так что пожелания «Хочу как в Windows!» целесообразно адресовать продуктам с внятной и реалистичной дорожной картой среднесрочного развития.

В-пятых, тарифная политика. Требования по осуществлению суперскоростного перехода на ОС Linux внесли заметную сумятицу в налаженные процессы бюджетирования и закупки технических средств. Например, в крупных компаниях нынче крайне сложно забюджетировать закупку программных средств для Windows. Отказывают по разным причинам — не сертифицирована, нет техподдержки, недружественный вендор. С Linux не особо проще: нет большого количества рабочих станций, а значит, и покупку средств защиты обосновать не получится. Спасение для заказчиков только одно — гибкая лицензионная политика вендора, когда можно обосновать покупку средства защиты под Windows (сертифицировано, обеспечено техподдержкой, использует доверенные алгоритмы и технологии), а при необходимости «раскатать» пул лицензий на Windows и Linux. Именно в составе гетерогенной инфраструктуры рабочих ПК этому средству предстоит жить как минимум пару лет. Универсальность лицензионной политики — наиболее острая потребность на данный момент.

Что в итоге?

Кейс с потенциальными жертвами «Битлокера» — лучший пример того, как удобство применения даже не самого совершенного решения берет верх в том числе над здравым смыслом. В новой реальности шансы на повторение такой истории существенно меньше — на то есть государственное регулирование и увеличение ассортимента российского ПО. Так что спасение данных на рабочих станциях — это дело самих корпоративных пользователей. Тем более для этого все уже придумано.

Поделиться

Поделиться