Прямой наследник вируса-вымогателя Petya научился обходить безопасную загрузку UEFI

Исследователи из ESET рассказали о новом модифицированном вирусе-вымогателе, получившем название HybridPetya. Сама же вредоносная программа напоминает печально известные Petya и NotPetya, но с важным отличием, он умеет обходить механизм безопасной загрузки в ИТ-системах unified extensible firmware interface. HybridPetya использует для этого старую ИТ-уязвимость Microsoft.

Модификация зловвреда

Специалисты по кибербезопасности ESET обнаружили новую разновидность программы-вымогателя под названием HybridPetya, пишет Bleeping Computer. Вредоносное программного обеспечение (ПО) способно обходить защиту unified extensible firmware interface (UEFI) Secure Boot и устанавливать вредоносный код в системный раздел extensible firmware interface (EFI).

Новая программа-вымогатель HybridPetya использует в сентябре 2025 г. ИТ-уязвимость CVE-2024-7344 для обхода функции защиты безопасной загрузки UEFI в Microsoft. Вредоносное ПО шифрует кластеры в базе данных «Главной файловой таблицы» и требует выкуп в размере $1 тыс. Хоть разработчики Microsoft и исправили эту ИТ-уязвимость в обновлении от января 2025 г.

Cо слов экспертов ESET, первые образцы HybridPetya были загружены на VirusTotal в феврале 2025 г. Вредоносная программа HybridPetya, основанная на Petya и NotPetya, активно распространявшихся в 2016-2017 г., была обнаружена исследователями ESET в VirusTotal. Они предполагают, что это может быть либо исследовательский ИТ-проект, либо ранняя версия ИТ-инструмента для киберпреступлений. Принцип работы знаком и уже встречался у программы-вымогатель Petya, но теперь к этому добавился новый трюк.

ESET — компания-разработчик антивирусного ПО и решений в области компьютерной безопасности для корпоративных и домашних пользователей, основанная в 1992 г.

Механизм работы

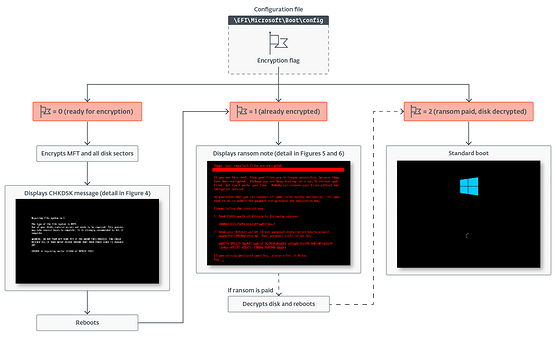

После запуска HybridPetya определяет, использует ли ИТ-система с UEFI с разбивкой таблица разделов GUID (GPT), и размещает вредоносный код в системном разделе EFI. В состав вредоносного ПО входят: файлы конфигурации и проверки; модифицированный загрузчик; резервный загрузчик UEFI; контейнер с эксплойтом; файл состояния для отслеживания процесса шифрования.

UEFI — это более современная альтернатива BIOS, которая появилась в начале 2000 г. Основные отличия UEFI от BIOS заключаются в следующих аспектах. Интерфейс, UEFI поддерживает графический интерфейс, тогда как BIOS работает с текстовым, что делает UEFI более удобным для пользователя. Функциональность, UEFI поддерживает загрузку с больших жестких дисков (с разделами более 2 ТБ) и более быструю схему загрузки с использованием GPT. Скорость загрузки, UEFI значительно быстрее загружает операционную систему (ОС) благодаря более оптимизированному коду и поддержке многозадачности. Безопасность, в UEFI встроены функции безопасности, такие как Secure Boot, которые предотвращают запуск неподписанных программ на уровне загрузки, с ними уже были проблемы и до 2010 г. По сути в 2025 г., BIOS и UEFI – это ключевые компоненты ИТ-системы, отвечающие за взаимодействие между аппаратным обеспечением и ОС.

Процесс атаки HybridPetya

Программа-вымогатель HybridPetya вызывает синий экран ошибки (BSOD), принудительно перезагружает ИТ-систему и запускает вредоносный код при следующем старте ОС.

BSOD — это предупреждение, которое юзер видит, когда его компьютер прерывает работу и отображает это сообщение на синем экране. Официально оно называется ошибкой «Stop». Сообщение информирует его о критическом сбое, из-за которого Windows вынужден перезагрузиться. Перед перезагрузкой Windows обычно сохраняет файл «minidump» на компьютере пользователя с данными об ошибке, но не в случае с HybridPetya.

Затем вирус-вымогатель HybridPetya шифрует кластеры в базе данных «Главной файловой таблицы» или master file table (MFT) с использованием ключа Salsa20, отображая фальшивое сообщение CHKDSK.

После завершения шифрования вирусом HybridPetya ИТ-система перезагружается, и пользователю предъявляется требование выкупа в $1 тыс. в биткоинах. Вариант выкупа может быть и больше и зависит от хакеров и количестве зараженной ИТ-инфраструктуре.

Защита от киберугрозы

Программисты Microsoft закрыли уязвимость CVE-2024-7344 в январском обновлении 2025 г. ИТ-системы Windows с этим или более поздними обновлениями защищены от кибератак HybridPetya.

Для дополнительной киберзащиты сотрудники ESET рекомендуют, регулярно устанавливать обновления безопасности. Создавать резервные копии важных данных на внешних носителях и ОС. Использовать в 2025 г. антивирусное ПО.

ИТ-индикаторы компрометации для защиты от угрозы размещены в специальном репозитории на GitHub. Хотя HybridPetya пока не применялась в реальных кибератаках, существует риск ее использования в масштабных кибератаках против уязвимых ИТ-систем Windows.

Поделиться

Поделиться