В России нашли крупнейшую в мире сеть зараженных смартфонов на Android

Компания «Доктор Веб» заявила об обнаружении ботнета, состоящего более чем из 200 тыс. устройств под управлением Android. «Лаборатория Касперского» заявляет, что с помощью этого ботнета распространялся самый сложный мобильный троян.Отечественный антивирусный разработчик «Доктор Веб» заявил об обнаружении «самой крупной в мире ботсети из инфицированных мобильных устройств на базе ОС Android».

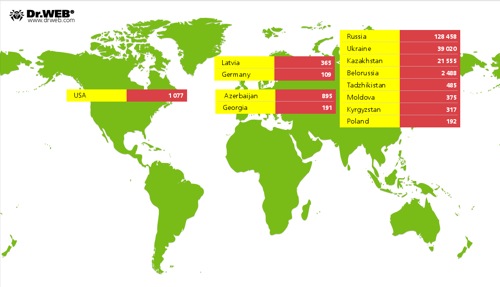

Компания сообщает, что ей известно более чем о 200 тыс. устройствах, зараженных программами семейства Android.SmsSend, входящих в ее состав, причем их большая часть расположена в странах СНГ: 128458 устройств принадлежат российским пользователям, 39020 украинским и 21555 казахстанским.

Компрометация устройств происходила с помощью различных троянских программ, в том числе нового трояна Android.SmsSend.754.origin, распространяемого под видом приложения Flow_Player.apk.

Кроме него для заражения использовались трояны Android.SmsSend.412.origin, маскирующийся под браузер, Android.SmsSend.468.origin, маскирующийся под клиент для соцсети «Одноклассники» и Android.SmsSend.585.origin.

Программы при попытке внедрения в ОС, требуют от пользователя запускать их с администраторскими правами. После установки трояны они отправляют операторам ботнета данные о зараженном устройстве: идентификатор IMEI, данные о балансе, номер телефона жертвы, модель мобильного телефона и версию ОС.

По команде сервера Android.SmsSend.754.origin может отправлять SMS (в том числе и на премиальные номера), выполнять SMS-рассылку по контактам зараженного телефона в том числе с вредоносными ссылками, самопроизвольно открывать в браузере нужные веб-страницы и др.

Карта распространения ботсети по версии «Доктор Веб»

В «Доктор Веб» говорят о случае распространения Android.SmsSend.754.origin как об одном из самых массовых случаев заражения мобильных устройств под управлением Android, зафиксированных в нынешнем полугодии и оценивают ущерб, нанесенный жертвам этого инцидента как «многие сотни тысяч долларов».

Антивирусный эксперт «Лаборатории Касперского» Виктор Чебышев расходится с «Доктором Веб» в оценке масштабов ботсети, и сомневается, что говоря о 200 тыс. зараженных смартфонах его коллеги называют реальные цифры.

Впрочем, говорит Чебышев, его компания смогла предотвратить более 150 тыс. попыток заражения смартфонов одним лишь семейством из класса Trojan-SMS, куда по классификации «Касперского» входит Android.SmsSend.754.origin.

В номенклатуре «Лаборатории Касперского» семейство Android.SmsSend именуют классом Trojan-SMS, и включают в него более 6 млн вредоносных приложений разных семейств. Входящий в этот класс Android.SmsSend.754.origin, на котором, по данным «Доктор Веб» строится крупнейшая ботсеть Android-смартфонов, в «Лаборатории», не считают самым распространенным зловредом.

Один из периодов активного распространения Android.SmsSend.754.origin (в классификации «Касперского» Trojan-SMS.AndroidOS.Opfake.a), был зафиксирован в середине августа 2013 г.

По данным, переданным в «Лабораторию» неназванным российским сотовым оператором за контрольные пять часов его абонентам было разослано более 600 SMS со ссылкой на модифицированный Trojan-SMS.AndroidOS.Opfake.a. В большинстве случаев, замечает Виктор Чебышев, рассылка вредоносных SMS происходила с помощью уже зараженных устройств, в то время как обычно такие рассылки производятся с SMS-шлюзов.

Часть устройств, зараженных трояном Trojan-SMS.AndroidOS.Opfake.a сдавалась в аренду для распространения другого трояна: Backdoor.AndroidOS.Obad.a, - говорят эксперты «Касперского». Его в свою очередь, в ЛК называют «самым сложным мобильным троянцем», способным рассылать SMS на премиум-номера, самостоятельно устанавливать на инфицированное устройство другие вредоносные программы и выполнять команды удаленного сервера.

Поделиться

Поделиться