Информационные потери во всем мире стали настоящим бичом не только коммерческого сегмента, но и государственных организаций. Согласно глобальному отчету аналитического центра InfoWatch за I квартал 2013 г., доля утечек в госорганах и муниципальных учреждениях по всему миру остается стабильно высокой – 30%. Именно госорганы, наряду с медицинскими учреждениями, являются основным источником утечек персональных данных. По словам специалистов, в России 2012 г. стал годом утечек из государственных организаций и муниципальных учреждений, и нет оснований ждать улучшения ситуации по итогам 2013 г. Доля умышленных и случайных утечек для госорганов год от года растет, в прошлом году она составила 38%.

Главные каналы

О распространенности утечек информации в государственных организациях можно судить лишь по косвенным признакам. Традиционно госструктуры отличаются закрытостью и стараются скрыть факты потери важной информации. Поэтому полной статистики по утечкам не существует – по сути мы видим лишь верхушку айсберга, а о реальных масштабах можно только догадываться.

«Общая статистика по утечкам информации позволяет говорить, о том, что число таких случаев неуклонно растет год от года, – говорит Андрей Тимошенко, начальник отдела консалтинга компании «Информзащита». – Хотя информацию, составляющую государственную тайну, традиционно защищают сильнее, все равно остается вероятность ее утечки в случае получения конкретного заказа».

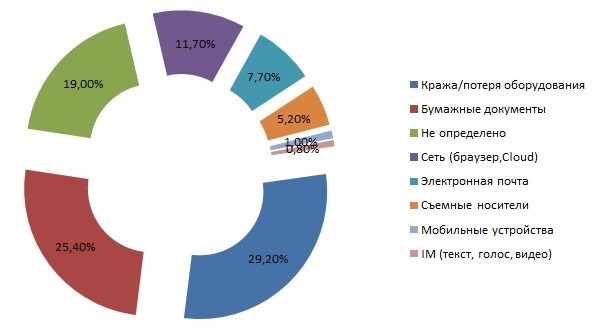

Из-за специфики госсектора сложно не только определить масштаб утечек, но и точно оценить долю того или иного канала. Но примерная картина по основным источникам ухода данных ясна. Согласно отчету компании InfoWatch за I полугодие 2013 г., в целом по отраслям утечки данных чаще всего происходят вследствие кражи или потери оборудования – около 30% случаев. По словам экспертов по безопасности, довольно часто случаются кражи и потери ноутбуков. И если информация на лэптопе не была зашифрована, то есть основание говорить о произошедшей утечке. Кража крупных массивов информации и информации, составляющей коммерческую тайну (секреты производства, ноу-хау и прочее), чаще всего совершается посредством съемных носителей информации (в основном это флэш-накопители и съемные диски).

При этом все выше доля утечек через традиционный канал. «Работники госсектора привыкли к распечатанным документам, – объясняет Андрей Тимошенко. – Поэтому к одному из наиболее распространенных каналов утечки информации относятся бумажные носители, которые были забыты в общественных местах или просто выкинуты в урну».

Константин Левин, директор по продажам компании InfoWatch, отмечает, что в I полугодии 2013 г. почти вдвое выросла доля утечек через сеть (использование браузера для передачи информации, компрометация данных вследствие ошибочной публикации в веб). Также существенно возросла доля утечек через электронную почту.

Распределение утечек по каналам

Источник: InfoWatch, 2013

Доля утечек, связанных с кражей и утерей смартфонов и планшетов, пока не превышает 1%.

«Такая низкая доля утечек через мобильные устройства объясняется, во-первых, тем, что люди не используют мобильные для хранения информации, продолжая по инерции пользоваться другими, более привычными накопителями информации, включая бумажные, – комментирует Константин Левин. – Во-вторых, можно предположить, что мобильные устройства довольно плохо контролируются, а посему утечки с них остаются нераскрытыми и неизвестными».

«Утечки информации через систему электронной почты, через интернет (с использованием web-интерфейсов, систем мгновенных сообщений) и мобильные устройства регистрируются реже, – соглашается Андрей Тимошенко. – С одной стороны, это связано с тем, что в госсекторе не часто используются системы, позволяющие выявлять утечки. С другой стороны, эти каналы реже используются для преднамеренных краж информации». Большие объемы информации передавать по сети сложно и этот факт легче отследить, подчеркивает специалист.

Compliance прежде всего

В государственных организациях первостепенной задачей является приведение информационных систем в соответствие с требованиями законодательства (compliance). И уже как следствие – госструктуры занимаются предотвращением утечек конфиденциальной информации. При правильном внедрении и настройке использование DLP-системы является наиболее эффективной мерой по борьбе с утечками.

«Очевидно, что в госучреждениях проникновение DLP систем крайне скудное. – Считает Константин Левин. – По нашим оценкам, оно составляет не более 15%». При этом, по словам эксперта компании InfoWatch, в тех немногих организациях, где системы защиты от утечек внедрены, DLP крайне редко настроены на режим блокирования отправки конфиденциальной информации за пределы компании. «В основном эти системы используются государственными организациями для проведения расследований инцидентов постфактум», – сообщил Левин.

В сложившейся ситуации в госструктурах, где велик объем конфиденциальной информации, довольно распространенным методом борьбы с утечками является полный запрет на коммуникации сотрудников с внешним миром (закрыт доступ к портам, выход в интернет, отправка электронных сообщений вовне и т.д.). В лучшем случае проводится комплекс организационных мер: разъяснительные работы, ограничение круга лиц, которые имеют доступ к информации.

Технические меры если и применяются, то часто ограничиваются системой контроля подключения съемных носителей или устройств. Но даже в этом случае, такие системы редко настроены должным образом. «К сожалению, куда более популярной мерой является уход от автоматизации процесса обработки информации», – сетует Андрей Тимошенко

DLP буксует

Как было отмечено выше, проникновение систем предотвращения утечек информации в госсекторе пока невелико. Правда, некоторые подвижки в этом вопросе в последнее время наблюдаются.

«В связи с ужесточением государственной политики по контролю информации, в госучреждениях постепенно растет понимание того, что системы контроля перемещения информации нужны, – говорит Константин Левин. – Если раньше в госсекторе преобладало мнение о том, что проблема утечки информации данные учреждения не затрагивает, то сейчас все в полной мере ее осознают».

Андрей Тимошенко также признает, что госорганы начинают чаще задумываться об эффективности DLP. «Но в компании «Информзащита» за минувший год случаи проявления интереса со стороны госорганов в части внедрения таких систем единичны», – не скрывает он.

Как известно DLP-проекты весьма масштабны и затратны, а госструктурам, живущим при строгих бюджетах, зачастую не хватает ресурсов. Константин Левин выражает надежду, что эту проблему получится преодолеть как путем увеличения финансирования проектов обеспечения информационной безопасности в госсекторе, так и усилиями вендоров, которые смогут найти возможности для снижения стоимости внедрения DLP-решений за счет автоматизации многих процессов.

Рекомендации экспертов

В дополнение к проектам DLP-систем существует целый спектр задач, успешное решение которых позволит защитить организацию от внутренних угроз. Прежде всего, необходимо выявить чувствительную для организации данные, то есть осуществить категорирование всего объема информационных активов, считает Константин Левин. Далее следует разработать правила использования, перемещения, хранения различных категорий информации: правила документооборота, требования руководителей департаментов, правила compliance.

Помимо разработки документации непосредственно под внедрение системы также целесообразно проработать нормативно-юридическую базу внутри каждой организации, чтобы впоследствии проведенная работа не была проделана напрасно. Кроме того, эксперты InfoWatch считают, что в госсекторе необходимо повышать квалификацию специалистов, способных качественно проводить расследование инцидентов, анализировать собранную системой информацию.

«Для эффективной работы DLP-системы нужно понимать, какую конкретно информацию мы защищаем, и настроить DLP-систему с помощью четко определенных правил и критериев, – комментирует Андрей Тимошенко. – Очень часто в организациях нет квалифицированных людей, которые способны провести подготовительную работу перед внедрением DLP-системы. В этом случае не обойтись без опытного консультанта».

Если организация пока не готова внедрять систему предотвращения утечек, то, как минимум, необходимо начать с повышения осведомленности работников, советуют специалисты по информационной безопасности. Для этого требуется объяснять правила работы с критичной информацией и необходимость их выполнения, а также внушать последствия невыполнения этих правил.

Повышение осведомленности – это первоочередная, и при этом недорогая, мера по борьбе с утечками. Как правило, даже простое осознание работником того, что его действия могут контролироваться, сильно дисциплинирует и снижает вероятность не только непреднамеренных утечек, но и умышленных краж информации.

Поделиться

Поделиться