Найдена «дыра», связанная с конструктивным недостатком Wi-Fi. Под ударом миллиарды устройств по всему миру

Исследователи обнаружили, что миллиарды пользователей по всему миру могут пострадать от новой уязвимости Wi-Fi, которую хакеры могут использовать для создания клонов точек доступа Wi-Fi и перехвата данных. Еще одна новая уязвимость обеспечивает несанкционированный доступ к защищенным домашним сетям Wi-Fi, подвергая устройства и данные риску.

Новая угроза

Левенский католический университет (KU Leuven) выявил уязвимость в стандарте Wi-Fi IEEE 802.11, который позволяет злоумышленнику обманом заставить жертв подключиться к поддельной Wi-Fi-сети и осуществить перехват трафика.

Новая уязвимость, возникающая из-за конструктивного недостатка стандарта Wi-Fi, позволяет злоумышленникам обманом заставить жертв подключиться к менее защищенным сетям и перехватить их трафик. Кроме того, атака может использовать функцию автоматического отключения в некоторых VPN-клиентах, которая автоматически отключает VPN-соединение, когда устройство подключается к заранее определенной «доверенной» сети Wi-Fi.

По данным сервиса Top10vpn, который сотрудничал с одним из исследователей из университета KU Leuven, уязвимость была обнародована в середине мая 2024 г. Недостаток CVE-2023-52424 затрагивает всех клиентов Wi-Fi на всех операционных системах, включая сети, основанные на широко используемом протоколе WPA3, а также WEP и 802.11X/EAP.

Основная причина уязвимости заключается в том, что стандарт IEEE 802.11, лежащий в основе работы Wi-Fi, не требует постоянной аутентификации имени сети (SSID). Точки доступа Wi-Fi сообщают о наличии беспроводной сети близлежащим устройствам, передавая кадры маяка, которые включают SSID. Для того чтобы сделать процесс обнаружения сети максимально простым и эффективным, клиенты Wi-Fi не пытаются аутентифицировать SSID в этих маяках. Это основано на предположении, ошибочность которого была доказана обнаружением данной уязвимости.

Результат фундаментального недостатка конструкции означает, что все клиенты Wi-Fi на всех платформах и операционных системах (ОС) уязвимы для атаки с путаницей SSID. По словам исследователей по информационной безопасности (ИБ), атака заставляет жертву подключиться к другой сети Wi-Fi, отличной от той, которую она намеревалась использовать, используя отсутствие аутентификации SSID. В экспериментальных тестах все устройства могли быть успешно атакованы, если были соблюдены условия уязвимости.

Типы сетей Wi-Fi, которые под угрозой

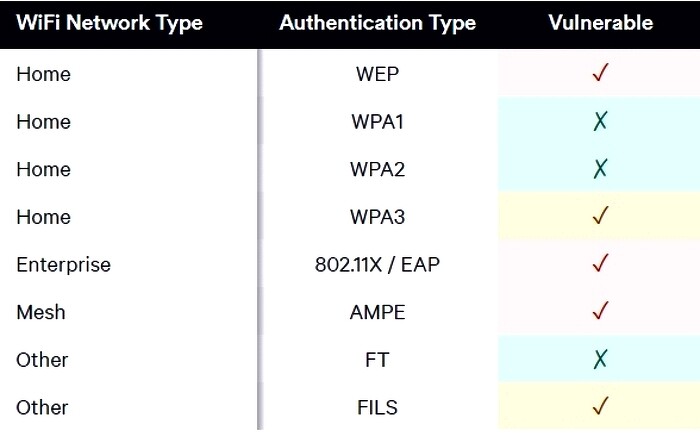

В следующей таблице показано, какие типы сетей Wi-Fi и протоколы аутентификации уязвимы для атаки SSID Confusion в зависимости от того, используется ли имя сети (SSID) для получения ключа шифрования во время подтверждения аутентификации.

Оранжевая галочка означает, что протокол аутентификации уязвим при определенных условиях (см. Изображение №1).

ИБ-исследователи из KU Leuven на май 2024 г. предлагают несколько мер защиты от атак, связанных с путаницей SSID. Необходимо обновить стандарт IEEE 802.11, чтобы сделать аутентификацию SSID обязательной. Следует лучше защищать маяки, которые точка доступа передает для объявления о своем присутствии, чтобы подключенные клиенты могли обнаружить изменение SSID. Нужно избегать повторного использования учетных данных для различных SSID.

Домашние сети

WPA3 на 2024 г. более безопасен, чем протоколы WPA1 и WPA2, для замены которых он был разработан, но на самом деле это единственная версия протокола, уязвимая для атаки SSID Confusion. Это связано с тем, что WPA3 имеет дополнительный режим, в котором SSID не используется для получения парного главного ключа (PMK) при одновременной проверки подлинности равных (SAE). К сожалению, хотя отказ от использования SSID делает этот режим очень устойчивым к различным кибератакам, он также делает его уязвимым для новой атаки. Когда WPA3 включает SSID сети, новая атака терпит неудачу.

Сети

Корпоративные сети всегда уязвимы, поскольку они аутентифицируются с использованием 802.1X и вариантов протокола EAP, ни один из которых не использует SSID для получения PMK.

Поскольку ячеистые сети обычно используют SAE, а не 802.11X, чтобы избежать появления единой точки отказа, они также уязвимы для атак при тех же условиях, что и сеть WPA3. Ячеистые сети, которые используют 802.1X для аутентификации, также уязвимы для атаки.

Применение уязвимости

Для более подробного объяснения того, как работает атака SSID Confusion, перейдите к следующему разделу , но по сути она включает в себя выполнение атаки «человек посередине» (MitM) для подмены SSID доверенной сети с целью понижения версии жертве подключиться к менее безопасной сети. Это упрощает выполнение других атак, обманом заставляет жертву установить вредоносное программное обеспечение (ПО) или просто отслеживать ее интернет-трафик.

Для того чтобы атака SSID Confusion была успешной, должно выполняться следующее: жертва хочет подключиться к доверенной сети; доступна вторая сеть с теми же учетными данными аутентификации, что и первая; злоумышленник находится в пределах досягаемости, чтобы выполнить атаку MitM между жертвой и доверенной сетью. Обратите внимание, что жертве не обязательно когда-либо подключаться к ненадежной сети. Злоумышленнику также не обязательно знать учетные данные жертвы.

Модели угроз

По данным KU Leuven, распространенным сценарием является использование разных SSID для каждого диапазона частот, т. е. сети 2,4 ГГц и сети 5 ГГц с одним и тем же владельцем.

Злоумышленник обманом заставляет жертву подключиться к точке доступа (AP) в диапазоне 2,4 ГГц, которая обычно поддерживает меньше функций безопасности, таких как защита фрейма управления, защита маяка или проверка рабочего канала. Точка доступа также может быть устаревшей и все еще уязвимой для таких атак, как KRACK или FragAttacks.

Хакер также может продолжить успешную атаку SSID Confusion с помощью атак Kr00k и Framing Frames , обе из которых эффективны против старых точек доступа. Большинство VPN предотвратят перехват трафика жертвы в случае успешной атаки SSID Confusion.

Однако некоторые VPN-приложения, в том числе популярные сервисы, такие как WARP Cloudflare и Windscribe, имеют функцию, которая автоматически отключает VPN-соединение, когда пользовательское устройство подключается к «доверенной» сети Wi-Fi. Обычно это настраивается путем указания того, каким SSID следует доверять в настройках приложения VPN. Хотя эта функция предлагает некоторое удобство, а также потенциальное улучшение производительности и времени автономной работы, она оставляет трафик жертв незащищенным в случае успеха SSID-атаки. Стоит отметить, если жертва вообще не будет подключена к VPN, а ее обманом заставят перейти с безопасной сети на общедоступную, это также оставит ее трафик полностью незащищенным.

Поделиться

Поделиться