Пароль ноутбука можно взломать с помощью отвертки

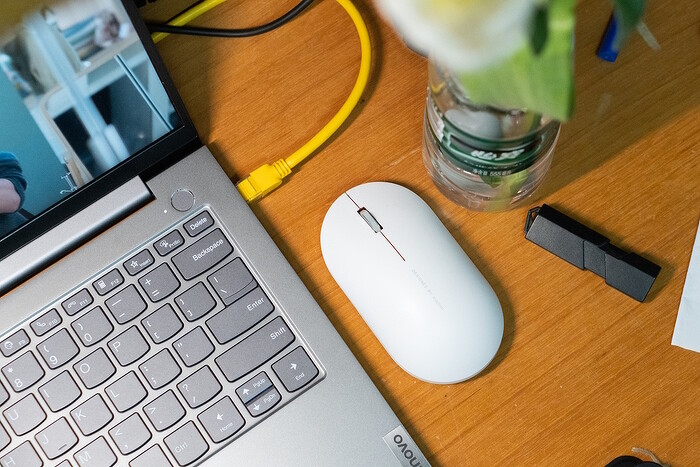

Новозеландские эксперты по кибербезопасности из CyberCX воспользовались уязвимостью в системах безопасности ноутбуков Lenovo и обошли парольную защиту уровня BIOS. Для этого не потребовалось дорогостоящего оборудования, лишь отвертка.Взломать пароль с помощью отвертки

Специалисты новозеландской компании CyberCX, оказывающей услуги в сфере информационной безопасности, взломали ноутбуки Lenovo, защищенные паролем на уровне BIOS. Проверку кодовой фразы временно отключили, замкнув несколько контактов на материнской плате портативного компьютера с помощью самой обыкновенной отвертки. Иное оборудование не потребовалось.

В качестве подопытных образцов были выбраны списанные компанией ноутбуки-«ветераны»: Lenovo L440, запущенный в продажу в IV квартале 2013 г., и Lenovo ThinkPad X230 образца III квартала 2012 г.

Обе машины были защищены BIOS-паролями, которые были утрачены в процессе эксплуатации.

В поисках чипа EEPROM

Для начала экспериментаторы попробовали извлечь батарейку, питающую CMOS – микросхему энергозависимой памяти, в которой хранятся настройки BIOS. Однако попытка оказалась неудачной – ноутбуки, на которых проводились опыты, были выпущены в эпоху, когда для хранения BIOS-пароля уже начала использоваться отдельная микросхема энергонезависимой памяти EEPROM – электрически стираемого перепрограммируемого запоминающего устройства. Таким образом, отсутствие питания никак не повлияло на сохранность пароля BIOS.

Потерпев первую неудачу, эксперты сочли логичным разыскать соответствующий чип EEPROM на материнской плате ноутбука. Из технической документации специалисты почерпнули, что Lenovo использует для этих целей 8-контактные микросхемы, упакованные в тонкий укороченный малогабаритный корпус (TSSOP).

Таких чипов на исследуемой плате нашлось ровно три. Чтобы понять, какой из них является EEPROM, специалисты прибегнули к услугам интернета и поисковых систем. Указав в качестве запроса серийный номер микросхемы, нанесенные на поверхность ее упаковки, представителям CyberCX не составило труда определить, является ли она искомым чипом.

Впрочем, как подчеркивают исследователи, не все производители компьютеров оставляют оригинальный заводской номер, некоторые из них наносят собственный в соответствии с внутренними стандартами. В таком случае задача усложняется.

Определившись с EEPROM-чипом и расположением на нем контактов SCL (линия тактирования) и SDA (линия данных), используемых в ходе низкоскоростного обмена данных между схемами по шине I2C, эксперты вооружились осциллографом (прибор для исследования параметров электрического сигнала). Подсоединив прибор к контактам SCL и SDA, они смогли наблюдать за взаимодействием микросхем BIOS и EEPROM и сформировать представление о протоколе обмена информацией между ними.

В одно движение отвертки

Согласно собранным специалистами данным, передача пароля из EEPROM в BIOS предваряется командой «старт» и завершается командой «стоп». Из документации к EEPROM-микросхеме исследователи выяснили, что обмен данными с ней возможен только тогда, когда шина не занята – это состояние определяется наличием высокого уровня на линиях SCL и SDA.

Замыкание контактов SCL и SDA – для этого эксперты использовали небольшую отвертку – переводит систему в режим занятости и прерывает процедуру передачи данных (пароля). Это, в свою очередь, позволяет обойти процедуру авторизации, зайти в настройки BIOS без ввода пароля, а затем просто отключить запрос пароля при загрузке.

При этом замкнуть контакты до включения питания, как выяснили специалисты, нельзя, поскольку в таком случае микросхема BIOS не получит сигнал к старту, и компьютер не станет загружаться. Процедура должна быть проведена спустя несколько мгновений после включения машины. Временное окно для выполнения действия достаточно велико, поэтому попасть в подходящий момент будет не слишком сложно.

Специалисты также попытались извлечь пароль из микроcхемы EEPROM, однако за отсутствием документации по протоколу обмена данных, сделать это не удалось. В будущем они планируют вернуться к исследованию по данному направлению. Извлечение пароля из ПЗУ может быть сопряжено и с другими трудностями, к примеру, в более новых моделях ПК его содержимое может быть зашифровано с использованием TPM (доверенный платформенный модуль).

Угроза безопасности?

Проэксплуатированные экспертами CyberCX особенности устройства некоторых не самых новых моделей могут представлять определенный интерес как для злоумышленников, так и у добропорядочных владельцев компьютерной техники. Последним, например, способ может помочь восстановить давно забытый пароль на старом девайсе.

Злоумышленники могут обойти элементарную парольную защиту устройства и, к примеру, заразить устройство вредоносным ПО, похитить важные данные или лишить владельца доступа к нему, поменяв BIOS-пароль.

Впрочем, для использования этого вектора атаки потребуется физический доступ к машине, вероятно, многочасовой. К тому же полное шифрование диска ноутбука – не лишняя мера предосторожности – оставит злоумышленника не удел. Кроме того, некоторые производители материнских плат, как отмечают в CyberCX, уже начали размещать BIOS и EEPROM в составе единого чип-компонента, что значительно усложняет атаку.

Как отмечает CyberCX в собственном блоге, в кругах специалистов по ИБ описанная выше аппаратная уязвимость дано и хорошо известна. Тем не менее свою актуальность она утратила не полностью.

Поделиться

Поделиться