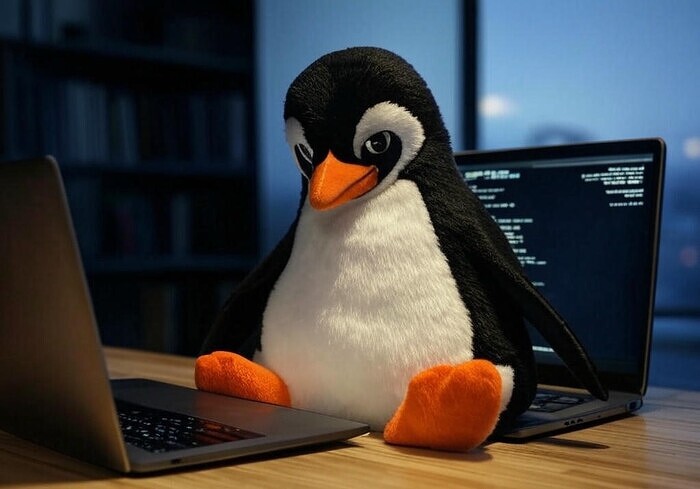

Невинно выглядящие пакеты на языке Go скачивают и запускают троян, который выносит основные диски Linux

Три модуля на Go, размещенные в GitHub, докачивали вредоносную программу, которая заменяла нулями все данные на основном диске под Linux.

Это вам не диск отформатировать

В Github выявлены три вредоносных модуля на языке Go, использование которых в среде Linux приводит к уничтожению загрузочных данных на системном диске.

Как установили исследователи компании Socket, модули выглядят легитимными, однако содержат замаскированный код, который осуществляет проверку среды выполнения. Если оказывается, что это Linux, с удаленного сервера через функцию wget закачивается «полезная нагрузка» второй очереди - деструктивный шелл-скрипт, который перезаписывает все данные на основном диске (/dev/sda), заменяя все нулями.

После этого систему уже невозможно загрузить, и восстановление данных тоже оказывается невозможным в принципе.

«Этот вредоносный скрипт нацеливается на серверы под управлением Linux или среды разработки, и делает их непригодными к использованию; тем самым в очередной раз подтверждается острота проблемы, которую сегодня представляют атаки на цепочки поставок, при которых код, на первый взгляд заслуживающий доверия, может обернуться катастрофической угрозой», - цитирует The Hacker News эксперта компании Socket Куша Пандью (Kush Pandya).

Вредоносные пакеты размещались по этим адресам:

github[.]com/truthfulpharm/prototransform

github[.]com/blankloggia/go-mcp

github[.]com/steelpoor/tlsproxy

На момент написания они уже были недоступны.

«Изящность, простота...»

«Экосистема Go, к достоинствам которой относятся простота, прозрачность и гибкость, испытывает взрывной рост популярности. Благодаря тому, что доступны более двух миллионов модулей, разработчики самым активным образом используют публичные репозитории, такие как GitHub. Но именно эту открытость злоумышленники и используют», - пишет Пандья.

По его мнению, проблема заключается в том, что у этой экосистемы отсутствует какая-либо централизованная схема оценки безопасности, и вдобавок очень просто присвоить вредоносным модулям наименования, малоотличимые от популярных легитимных пакетов. Что может иметь самые неприятные последствия.

«В последнее время сюжеты про вредоносные пакеты в публичных репозиториях стали поступать с частотой раз в несколько дней», - отмечает Анастасия Мельникова, директор по информационной безопасности компании SEQ. «С одной стороны, это свидетельствует о том, что безопасность в них реализована довольно посредственно. С другой, повышенное внимание к проблеме в итоге позволит снизить ее остроту: разработчики будут меньше доверять незнакомым пакетам».

В начале мая эксперты Socket выявили целую плеяду вредоносных пакетов в репозитории PyPI (основной репозиторий кода на языке Python), которые позволяли создавать туннельные соединения через сервис Gmail и выводить через него данные, а также запускать произвольные команды.

Все эти пакеты к настоящему времени уже удалены из PyPI.

Поделиться

Поделиться