Недостатки ПО в тренде, или как сделать управление уязвимостями результативным

06.06.2024

Бизнес, ИТ и ИБ — три «винтика» результативного VM

Чтобы управление уязвимостями действительно приносило измеримый результат, необходима синергия трех подразделений — бизнеса, ИТ и ИБ. Команды должны действовать сообща, соблюдая последовательность действий. Можно выделить три основных шага: определение недопустимых событий, приоритизация защиты , выработка договоренностей между ИТ и ИБ.

1. Определение недопустимых событий

Ключевую роль на этом этапе играет бизнес-подразделение, владельцы и топ-менеджеры компании. Команде важно сформировать перечень недопустимых для компании событий. Список может включать в себя последствия, которые сделают невозможным дальнейшее существование бизнеса. Компания должна обозначить, технологический простой какого масштаба может выдержать организация, и при необходимости отметить другие «красные флаги».

Все это поможет специалистам по ИБ составить рейтинг активов, то есть определить важные системы, которые киберпреступники могут использовать для реализации недопустимых событий. Именно на этих активах нужно в первую очередь устранять уязвимости. В идеальном мире все системы должны быть защищены одинаково хорошо, но в реальности на это может не хватать ресурсов. Поэтому такой подход выглядит более рациональным: он позволит подразделению ИБ эффективно распределить ресурсы, а бизнесу — получить понятный результат.

2. Приоритизация защиты

На этом шаге специалисты по ИБ определяют возможные сценарии атак, в результате которых киберпреступники могут нанести компании ущерб. Затем эксперты сортируют ИТ-активы, приоритизируют их по уровню значимости и определяют очередность обработки в случае обнаружения уязвимостей. При ранжировании систем специалисты учитывают, к какой группе они относятся:

- Точки проникновения — активы, которые послужат стартом атаки. Чаще всего злоумышленники используют веб-приложения, расположенные на периметре, а также рабочие станции, подключенные к интернету, и другие системы, доступные из внешней сети.

- Ключевые активы — промежуточные цели, например контроллер домена, устройства пользователей и администраторов, которые могут быть использованы для развития атаки.

- Целевые активы — конечные точки, в которые стремятся попасть злоумышленники. К ним можно отнести, например, сервер системы управления базами данных (СУБД) с персональными данными клиентов или автоматизированную банковскую систему.

Полный цикл управления уязвимостями включает в себя анализ всех перечисленных активов. По данным НКЦКИ, в 2022 и 2023 годах атаки через веб-приложения входили в топ-4 векторов атак злоумышленников. Поэтому им важно уделять внимание и включать работу с ними в vulnerability management. Чтобы облегчить работу специалистов по ИБ, мы реализовали в системе управления уязвимостями MaxPatrol VM возможность выделять важные части ИТ-инфраструктуры. В продукте есть системные запросы, которые предлагают общие подходы для оценки значимости активов.

3. Выработка договоренностей между ИТ и ИБ

К третьему этапу подключаются ИТ-специалисты, поскольку именно они отвечают за работоспособность инфраструктуры и в большинстве случаев устраняют уязвимости с помощью регулярных обновлений. Подразделениям ИТ и ИБ нужно совместно разработать регламенты для важных систем, которые будут определять периоды сканирования, сроки и частоту обновлений, а также технологические окна — время, когда систему можно перезагрузить. Перезапуск способен повлиять на функциональность или производительность сервисов, поэтому регламенты стоит обсудить с бизнесом.

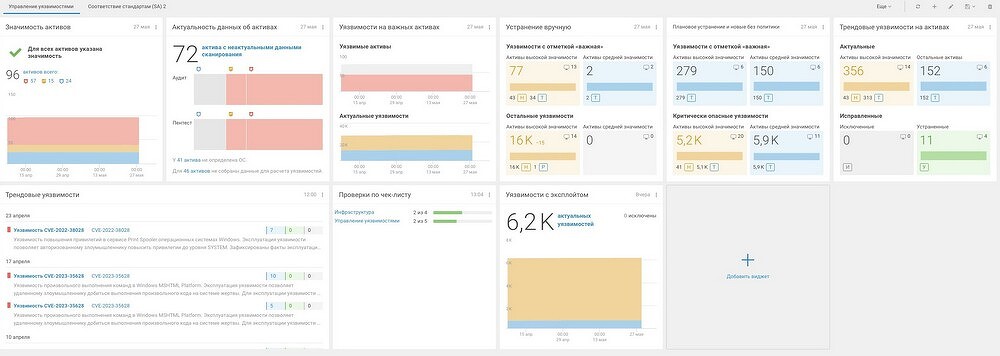

Важно учитывать, что у систем есть свои особенности, поэтому задать единые регламенты не получится — нужно выстраивать индивидуальные подходы. Сделать это поможет мониторинг рабочих процессов: необходимо регулярно проверять, как соблюдаются договоренности. Для этого в MaxPatrol VM есть встроенные дашборды, конструктор отчетов и функциональность политик, которые позволят оценить эффективность заданных регламентов, контролировать сроки устранения уязвимостей и отследить отклонения.

Доставка экспертизы за 12 часов

Предложенный подход позволит перейти от типового алгоритма управления уязвимостями к лучшим практикам результативной кибербезопасности.

Мы рекомендуем использовать системы vulnerability management. В нашем решении, например, реализована возможность обеспечить полный цикл управления уязвимостями. Система позволяет приоритизировать уязвимости и контролировать их устранение, а также выстраивать прозрачный процесс взаимодействия между ИТ и ИБ. Продукт анализирует информацию о них и выявляет трендовые, наиболее опасные для компании, уязвимости. Информацию о трендовых уязвимостях мы доставляем в продукт в течение 12 часов, что позволяет своевременно принять меры по их устранению и защитить инфраструктуру компании.

Комплексный подход в управлении уязвимостями

По нашим данным, количество атак на веб-ресурсы компаний за первые три квартала 2023 года увеличилось на 44% по сравнению с аналогичным периодом 2022-го. Чаще всего в атаках используются уязвимости веб-приложений, которые обновляются не так часто, как сетевое оборудование. CRM-системы, веб-порталы, сайты есть практически у каждой компании, а значит, все они оказываются под угрозой.

Но для полноценной защиты недостаточно просто управлять уязвимостями. Важен также комплексный подход к безопасности и соблюдение российских и международных стандартов ИБ. Именно поэтому важны системы, которые помогают выстраивать комплаенс-контроль и проверять соблюдение важных требований на узлах сети. В MaxPatrol VM есть модуль host compliance control (HСС), который позволяет проверить защищенность инфраструктуры в соответствии с самыми важными стандартами PT Essentials (комплекс стандартов PT Essentials создан на основе знаний экспертов Positive Technologies и содержит оптимальный набор проверок, которые повышают защищенность систем).

13 июня в 14:00 мы представим новую версию продукта MaxPatrol VM, которая позволяет включить работу с уязвимостями веб-приложений в процесс vulnerability management и писать собственные требования безопасности в модуле комплаенс-контроля HCC.