Целевые таргетированные атаки (они же ATP, Advanced Persistent Threat – направленные, персонифицированные или целевые) далеко не новый тренд в сфере кибербезопасности. Как правило, все серьезные атаки направлены на определенный объект – например, сетевую инфраструктуру организации.

Александр Лямин, руководитель Qrator Labs, считает: «Опасность рассматриваемых ИБ-угроз заключается в том, что атакующая сторона целенаправленно изучает предмет нападения. Сами атаки долго готовятся и выполняются довольно скоординировано. Остальные угрозы при этом не являются столь уж существенными для бизнеса: от них довольно легко организовать защиту».

Направленные атаки — это единственные атаки, которые представляют действительно значительную угрозу безопасности. Хотя, в целом, для компаний, у которых внедрена хотя бы минимальная стратегия безопасности, значительный спектр иных угроз не должен представлять серьезной опасности.

От направленных атак пострадали все

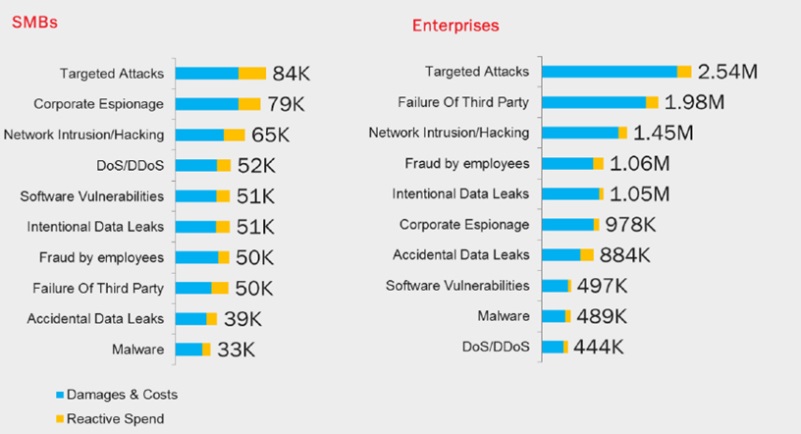

Отчет «IT Security Risks Survey 2014 Global Report» «Лаборатории Касперского» однозначно свидетельствует, что именно направленные атаки является лидерами по уровню потерь, которые несет бизнес по всему миру.

Ущерб от кибератак на компанию в мире в 2013 г., $

Источник: «Лаборатория Касперского», 2014

«Зачем «стрелять из пушки по воробьям», если можно, детально отпрофилировав «клиента», собрав информацию из СМИ, социальных сетей, наладив контакты и войдя в доверие к ключевым сотрудникам, ударить точно в цель, в наиболее уязвимое звено его защиты!», – комментирует печальные итоги исследования Сергей Яковлев, старший аналитик IDC.

Понятно, что малый бизнес страдает не так сильно: всего $84 тыс. на компанию против $2,54 млн в секторе крупных корпораций, Но все в этом мире относительно. Часто случается так, что взломанная ИС малой компании является всего лишь удобным и незаметным плацдармом для нападения на крупный бизнес. А, не имея средств на высококлассных адвокатов, «малышам» можно легко потерять все – от судебной атаки уже со стороны рассерженного большого соседа.

Все новое – хорошо забытое старое

Парадоксом рассматриваемой темы неожиданно стало то, что, невзирая на широкий резонанс, отрасль так и не выработала для нее однозначной терминологии. Опрошенные CNews эксперты попытались устранить этот пробел.

«Попробуем разобраться в том, чем же является ATP: новым этапом эволюции атак или же очередной «ИБ-страшилкой». Если изучать материалы по целевым атакам в интернете, то довольно скоро становится очевидно, что каждый специалист понимает под данным термином что-то свое. Сложившейся терминологии по-прежнему нет. Давайте разберемся, что же представляет собой APT и так ли это страшно, как говорят нам в СМИ», предлагает Денис Хлапов, руководитель направления отдела консалтинга компании «Информзащита».

Во-первых, APT является целенаправленной атакой. Это означает, что целями злоумышленников могут быть как отдельные области (так было со шпионским зловредом NetTraveler, который атаковал правительственные ресурсы в 40 странах мира), так и отдельные компании. Например, в сети компании Nortel Networks на протяжении 10 лет находилось шпионское ПО, позволяющее хакерам получать доступ к конфиденциальной информации.

В отличие от вредоносного ПО, направленного на создание бот-сетей и действующего по принципу «не важно, что заразить, главное – количество зараженных ресурсов», ATP – это хорошо спланированная атака, перед которой хакеры досконально изучают область и выбирают инструменты под конкретную компанию или даже под конкретных людей. Инструментами могут быть в том числе эксплойты «нулевого дня» или атаки с помощью средств социальной инженерии.

| Признак | Описание | |

|---|---|---|

| 1 | Высокий уровень подготовки злоумышленников | Атаку будет проводить хорошо подготовленная группа, имеющая экспертные навыки в ряде областей ИБ |

| 2 | Направленность | Целью атак являются целые секторы или конкретные компании |

| 3 | Сокрытие следов атаки | Целью злоумышленников будет извлечение максимальной выгоды от атаки, в том числе на протяжении длительного периода времени |

| 4 | Использование сложных инструментов | В арсенале злоумышленников будут как эксплойты нулевого дня, так и хорошо подготовленные социальные атаки |

«Стоит понимать, что если даже стандартные атаки методом социальной инженерии достигают цели (например, по нашей статистике при проведении тестов на проникновение в 2012 г. 73% атак методом социальной инженерии достигали успеха), то хорошо подготовленная атака с изучением поведения и увлечений конкретных людей будет значительно эффективнее», – продолжает Денис Хлапов.

Что касается «постоянства» угрозы, то здесь нужно понимать, что если первая попытка злоумышленников не увенчалась успехом, то они обязательно попробуют еще раз, так как цель атаки была выбрана не случайно и явно несет ценность для злоумышленников.

| Ранг | Фактор важности |

|---|---|

| 1 | Рост маркетинговой активности вендоров для продвижения новых решений |

| 2 | Реальный рост количества целевых атак (заказчиков) |

| 3 | Рост экспертизы специалистов по защите информации, а также профессиональных сообществ и организаций, оказывающих услуги по обеспечению ИБ, которые научились выявлять подобного рода атаки |

«В настоящее время мы наблюдаем активное смещение фокуса от «безопасности для комплаенса» к «безопасности для защиты». Также растет интерес к аналитическим инструментам. Необходимо реально оценивать риски, анализировать возможные векторы атак и организовывать меры противодействия», продолжает Юрий Шелихов, начальник отдела безопасности банковских систем компании «Информзащита».

Промежуточным звеном в целевых атаках может быть любая организация. Особое внимание нужно уделить компаниям, оказывающим услуги и предоставляющим сервисы для крупнейших финансовых институтов, госкорпораций и силовых ведомств. Сегодня уже нецелесообразно бросать все силы только на приобретение новых продуктов.

Учитывать риски, чтобы правильно защититься

Наверное, логичнее сосредоточиться на выполнении базовых, всем известных задач: оценить риски, сузить область воздействия целевых атак, обеспечить применение минимального количества технологий, максимально ограничить доступ к важным активам.

«Мы наблюдаем рост интереса к формированию эффективных процессов мониторинга системы обеспечения информационной безопасности, которые способны с помощью правильно настроенных правил выявлять инциденты ИБ по сигнатурным признакам, а также аномальной активности. Таргетированные атаки – это не проблема каждой организации в отдельности. Это проблема на уровне государства в целом, ведь затрагиваются государственные интересы. Игроками на этом поле выступают крупнейшие коммерческие структуры, государственные корпорации и силовые ведомства. Противостоять в одиночку таким атакам практически невозможно», – считает Юрий Шелихов.

В заключение, по словам экспертов, необходимо напомнить, что в информационном пространстве непрерывно идет война, которая продолжает набирать обороты. Война за важные сведения, технологии и господство в информационной сфере. И каждая организация в этой войне играет свою роль.

Вопросы о том, кто станет центром компетенций и регулирования по этой проблеме государственного масштаба, как будет организована работа, какие законы и подзаконные акты ждать в ближайшем будущем и как они повлияют на организации – остаются открытыми, но очень актуальными.

Поделиться

Поделиться