При внедрении корпоративной мобильной системы (КМС) вопросы

безопасности встают в полный рост. Незащищенность и сложность контроля – вот

основные факторы риска, которые приходят в голову любому

ИТ-директору при

упоминании о мобильности. Ведь мобильные устройства потому и называются

мобильными, что они не находятся на одном месте, а постоянно передвигаются. К

тому же очевидно, что используются такие устройства в тех местах и при тех

обстоятельствах, где и когда пользование обычными ПК затруднено: в

транспорте,

в аэропортах,

на отдыхе и т.п.

Во всех этих ситуациях гаджеты наиболее подвержены

рискам утери или кражи. «Любая новая степень свободы, которой является

мобильность сотрудника, несет с собой новые угрозы для безопасности: прежде

всего, речь идет об угрозах для корпоративных данных, – говорит директор по

программным продуктам компании «Типовые Решения» Михаил Висман. – Очевидно, что контролировать мобильное устройство,

особенно при BYOD, гораздо сложнее, чем стационарный терминал на территории

офиса».

К тому же данные с пользовательских устройств

передаются не по защищенной корпоративной сети, а через общедоступные каналы

связи, а значит, они, как и сами устройства, становятся подверженными рискам

кражи и потери. Поэтому смартфоны, планшеты и другие «мобильные любимцы»

сотрудников остаются предметом постоянного беспокойства как

сисадминов, так и

офицеров службы безопасности.

«Активный обмен конфиденциальной корпоративной

информацией зачастую приводит к ее утечкам, а из-за

увлечения концепцией BYOD

значительно повысилось число нарушений безопасности, обходящихся компаниям в

немалые суммы, – комментирует руководитель группы

консультантов по безопасности

компании Check Point Software Technologies

Антон

Разумов. – Но, несмотря на это, корпоративная информация, в том числе

конфиденциальные данные клиентов, все чаще хранится на персональных мобильных

устройствах, находящихся вне контроля

ИТ-отделов».

Помимо всего прочего,

мобильное устройство,

независимо от его принадлежности, работает в сети оператора, а, следовательно, не

застраховано от тех же опасностей, что и большинство сотовых

телефонов. «К

вопросу о безопасности на

B2B рынке стоит подходить с двух точек зрения, – напоминает

Сергей Хренов, директор департамента

по предотвращению

мошенничества компании «

Мегафон». – Во-первых, это

безопасность передаваемой информации, а во-вторых – безопасность средств на

мобильном счете сотрудника».

Наглядное представление о том, что происходит сейчас

в сфере мобильной безопасности, дает исследование «Влияние мобильных устройств

на безопасность информации», недавно проведенное аналитическим агентством Dimentional Research по заказу

Check Point.

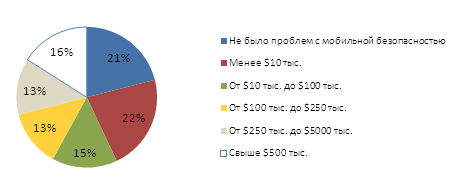

Согласно результатам этого исследования, в большинстве компаний (79%) в мире в

2012 году происходили утечки информации через мобильные устройства, повлекшие

за собой значительные убытки. Каждая шестая компания потеряла от «мобильных

утечек» более $0,5 млн., а в 42% организаций ущерб от утечки мобильных данных

превысил 100 тысяч долларов.

Величина

ущерба от утечек информации в системах корпоративной мобильности, 2012 г.

Источник:

Dimensional Research,

2013

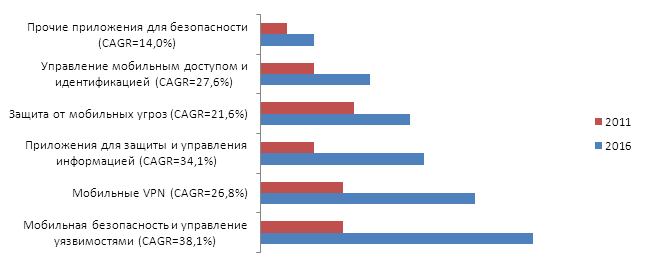

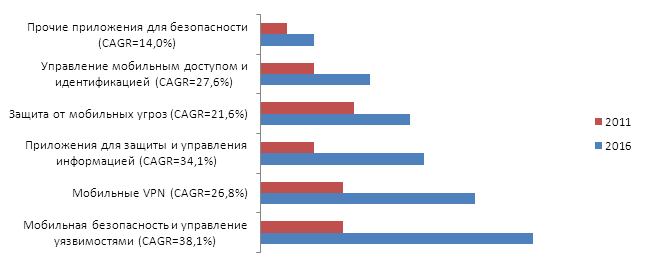

Необходимо заметить, что и производители мобильных

систем безопасности не сидят сложа руки. По данным IDC, объем рынка мобильных

приложений для безопасности в 2016 г. составит $2,5 млрд, что соответствует почти

четырехкратному росту в сравнении с 2011 г. ($628 млрд).

Прогноз

динамики рынка приложений для мобильной безопасности на 2016 г.

Источник:

IDC,

2012

Для

безопасности – своя политика!

Аспект безопасности неразрывно связан с

проблематикой управления мобильным контуром.

Армия личных мобильных устройств,

разросшаяся в результате «стихийного BYOD», становится практически неуправляемой и, следовательно,

по определению небезопасной. Вопросы безопасности как таковой и управления

мобильным контуром идут рука об руку при разработке и реализации политики

мобильной безопасности предприятия.

Хотя

в России мобилизация бизнеса пока развита не

так сильно, как в странах Запада, положительная тенденция здесь явно есть – со

стороны бизнеса проявляется устойчивый спрос на эти технологии, и мобильность

«ставится на конвейер». Как правило, при внедрении КМС в организации доступ к

мобильным приложениям получают не все сотрудники сразу: обычно охват мобильными

сервисами начинается с ограниченной группы пользователей. Именно период пилота

и пробной эксплуатации системы, когда группа «мобилизованных» работников предприятия еще немногочисленна, является

наиболее удачным для выработки политики и тестирования основных приложений

мобильной безопасности.

«Потенциальные риски мобильности фактически являются

обратной стороной ее технических преимуществ», – отмечает

технический директор

«

Арбайт Компьютерс»

Антон Ступин. Эксперты

выделяют несколько основных видов угроз, характерных для корпоративных

мобильных систем в целом и для BYOD

в частности. Основная масса рисков

связана с тем, что мобильные устройств находятся вне периметра безопасности

организации и, следовательно, вне контроля ИТ и службы безопасности. Соответственно,

классические методы обеспечения сохранности данных, находящихся на самом

устройстве, в данном случае бессильны: гаджет подконтролен лишь владельцу, а

администрация предприятия в определенной степени становится заложником «доброй

воли» работника. «Поэтому, строго говоря, BYOD подходит только для обмена

данными, которые организации не страшно потерять», – считает

Михаил Висман. Наряду

с угрозой добровольной или недобровольной выдачи корпоративной информации, не

менее остро стоит и проблема кражи/утери мобильного устройства.

Противодействие

краже

В настоящее время все чаще практикуется

кража данных

из-за возросшей конкуренции и развития киберпреступности в целом. Мобильные

устройства особо подвержены этой проблеме. Похитить смартфон гораздо легче, чем

стационарный компьютер или

ноутбук, и с этой точки зрения «мобилизация»

представляет собой настоящий рай для

злоумышленников.

Помимо угрозы утраты конфиденциальных данных (равно

как и личного мобильного устройства, которое стоит недешево), следует помнить о

потенциальной опасности для работника, в руках которого находится гаджет.

«Введение мобильных бизнес-приложений часто требует более точного

протоколирования в КИС перемещений мобильного устройства, – предостерегает Михаил Висман. – Такая информация, в

случае попадания ее к третьим лицам, может представлять определенную угрозу для

самого сотрудника».

Проблему усугубляет тот факт, что массовые

программные

продукты, предотвращающие несанкционированный доступ к данным на устройстве

(пароль, «залочивание»

смартфона), пока не слишком эффективны, а каких-либо

жестких нормативов, регламентирующих применение адекватных мер защиты, не

существует. Да и вряд ли большинство пользователей согласится осложнять себе

жизнь установкой профессионального пароля, который трудно взломать.

«

Аутентификация со сложным паролем, очевидно, будет неудобна для пользователя,

– комментирует

Антон Разумов. – Кто из нас готов вводить хотя бы

восьмисимвольный код доступа каждый раз, когда надо отправить

SMS?».

Но определенные шаги в этом направлении уже сделаны.

Например, на Западе принят стандарт, обязывающий производителей встраивать в

свои продукты функцию форматирования памяти мобильного устройства по команде с

удаленного компьютера. Этот документ, называющийся «Guidelines for Managing and Securing Mobile Devices», в силу новизны

предметной области лишь недавно увидел свет. Тем не менее, это, несомненно,

достойная уважения попытка собрать воедино и формализовать все исходные данные

и правила игры на поле, называемом корпоративной мобильностью.

Автор искренне надеется, что

российский регулятор в

обозримом будущем примет подобный свод правил. Возвращаясь к проблеме утери или

кражи мобильных устройств, следует заметить, что практически все без исключения

системы управления парком мобильных устройств – MDM – содержат в себе такой

функционал. Отрадно и то, что все больше производителей потребительских (то

есть не предназначенных специально для промышленного использования) мобильных

устройств, включают поддержку этой функции в свои модели.

BYOD добавляет проблем

В последнее время все большую популярность

приобретает реализация корпоративной мобильной системы по принципу BYOD, когда каждый сотрудник использует

свое личное мобильное устройство (смартфон или

планшет) как в частных, так и в

корпоративных целях.

Построение системы по данному принципу, с одной

стороны, сулит значительную экономию для предприятия, а с другой – еще больше

усложняет и без того непростой вопрос мобильной безопасности. «Если с

корпоративными гаджетами все более-менее понятно, и организация может полностью

задавать политику их использования, то для персональных устройств не все так очевидно, – говорит Антон Разумов. – Здесь нужен

компромисс между уровнем безопасности бизнес-приложений, удобством пользователя

и персональными потребностями владельца устройства». Ведь мобильное устройство

принадлежит сотруднику, а не корпорации, и, следовательно, администрация не

может «приказать» работнику сдать личный гаджет, например, при увольнении.

Остро стоит и вторая проблема, связанная с

разделением частной и корпоративной информации в рамках устройства, используемого

по схеме BYOD.

Администрация предприятия вправе и обязана следить за безопасностью

корпоративной информации, находящейся на мобильном устройстве, и контролировать

ее использование, но вмешательство в персональную информацию сотрудника,

размещенную на том же устройстве, чтение его контактов, отслеживание

перемещения сотрудника в нерабочее время является недопустимым.

Усиливая контроль над BYOD-устройством, руководство

автоматически снижает удобство пользования и ограничивает частные потребности

сотрудников. Еще один

тонкий момент возникает при использовании различных

облачных хранилищ.

Облачные сервисы очень популярны среди частных пользователей,

но вряд ли их работодатели морально готовы к тому, что

конфиденциальная корпоративная

информация может оказаться в

iCloud или Dropbox. С другой стороны, запрет пользования

данными ресурсами вновь приведет к ограничениям прав сотрудника.

Очевидно, что запрет не является в данном случае

эффективным методом руководства. Для удобного и безопасного применения

концепции BYOD нужно стремиться искать компромисс. «Я вижу такой компромисс в

помещении корпоративных данных в «защищенный контейнер» – изолированную

виртуальную среду внутри пользовательского устройства, – рассуждает

Антон Разумов. – Именно здесь должны

находиться корпоративные почта, календарь и контакты. А стандартные сервисы

телефона пользователь может использовать для личных нужд – ведь, в конце

концов, это его личное устройство».

Разбиение

мобильного гаджета на два фактически не зависящих друг от друга виртуальных

устройства, одно из которых содержит личную, а второе — служебную информацию, предусмотрено

вышеупомянутым документом «Guidelines for Managing and Securing Mobile Devices»

и реализуется при помощи большинства программ MDM и MDS. Осталось

сделать так, чтобы сотрудники приобретали именно те устройства, которые поддерживают

все необходимые по соображениям безопасности сервисы. И здесь все находится в

руках администрации предприятия: комплекс мер по стимуляции приобретения

сотрудниками гаджетов с необходимым функционалом должен быть подготовлен на

этапе разработки мобильной политики организации.

Функции

системы управления безопасностью

Внедряемая система

корпоративной мобильности должна

обеспечивать

управляемость и контроль над всеми сетевыми элементами, включая

мобильные устройства. Вопрос реализации такой системы на базе существующего

ДИТ

предприятия зачастую упирается в отсутствие необходимого опыта и квалификации.

На практике, многие предприятия, внедрившие BYOD, пошли

по пути реализации функций управления мобильным контуром путем аутсорсинга этих

функций оператору, предлагающему услуги так называемого «облачного сисадмина».

| Функция/задача |

Наполнение |

| Управление приложениями |

Разработка мобильных приложений для основных платформ; Разработка и отладка механизма загрузки и обновления приложений (желательно избежать порталов самообслуживания, т.е AppStore, Google Play); Установка, удаление и апдейт / апгрейд мобильных приложений на устройства сотрудников; |

| Управление полномочиями сотрудников |

Наделение и лишение прав доступа к приложениям; Применение и изменения политик |

| Управление трафиком |

Оптимизация расходов на трафик; Контроль и ограничение обмена трафиком с открытыми облачными хранилищами (Dropbox и проч.); Анализ входящего/исходящего трафика, в особенности на облачные хранилища вроде Dropbox; |

| Активная защита устройства |

Аудит уязвимостей; Аудит установленных приложений; Периодическое резервное копирование устройства; Периодическая обработка антивирусом; |

| Дистанционное управление устройством через облачную консоль |

Теневое копирование содержимого корпоративной зоны устройства; Отслеживание перемещений устройства в разрешенных законом рамках; Исключение использования корпоративной зоны и ее содержимого в случае увольнения сотрудника; Блокировка устройства и стирание содержимого в случае кражи или утери устройства. |

В подавляющем большинстве случаев в роли такого

оператора выступает компания-интегратор, внедрявшая мобильную систему на данном

предприятии. Таким образом, взаимоотношения заказчика и подрядчика не

прерываются, а переходят в фазу долгосрочного партнерства. Именно по этой причине крайнюю важность имеет

тщательный выбор компании-внедренца на этапе подготовки проекта.

По всей

видимости, указанный вариант развития событий является трендом, и будущее за

передачей функций обслуживания и безопасности внешнему оператору. Вероятно, это

касается не только мобильных сетей. При этом происходит трансформация функций ИТ-департамента

от технической поддержки и обеспечения работоспособности оборудования к

консультированию и принятию комплекса мер по ускорению и оптимизации обмена информацией

в бизнес-процессах.

Поделиться

Поделиться